Autoblow AI Ultra : la masturbation masculine assistée par l’IA

Cet article n’est pas sponsorisé (mais je suis ouvert aux opportunités :P).

Peu attiré par l’univers du plaisir solo, j’ai pourtant été intrigué par une publicité d’AutoBlow.

Ils proposent des outils de masturbation assistée, et dans le cas du modèle qui m’intéresse, assistée par l’IA. Alors attention, c’est ni magique ni ultra techy, c’est… perturbant et amusant (avis subjectif ofc!).

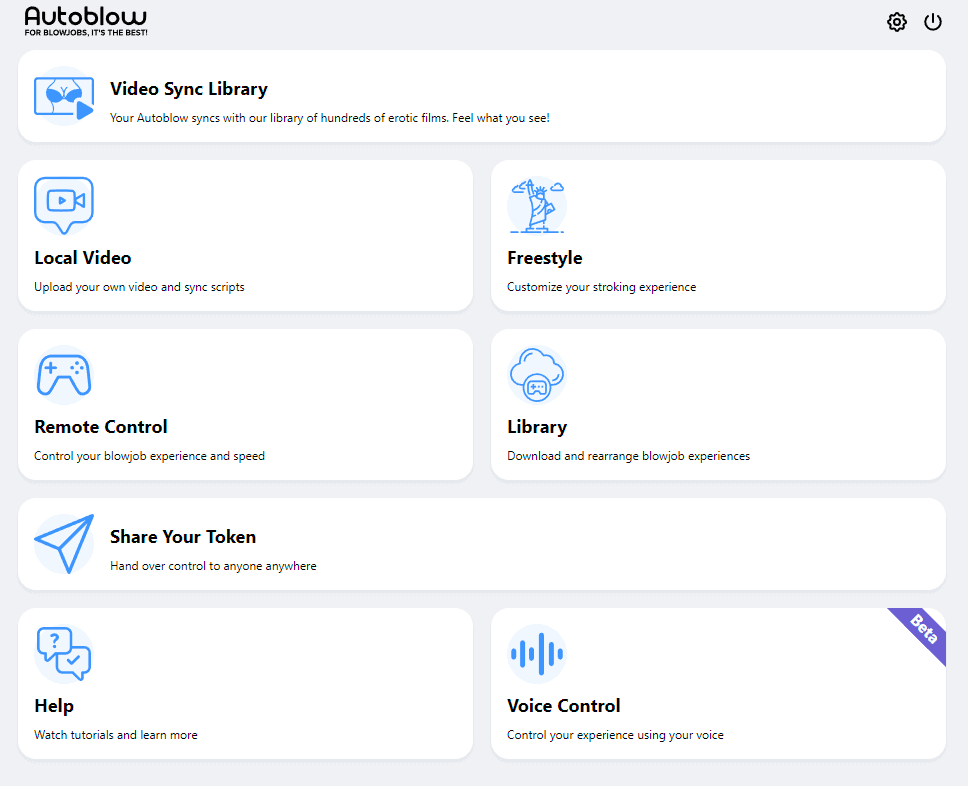

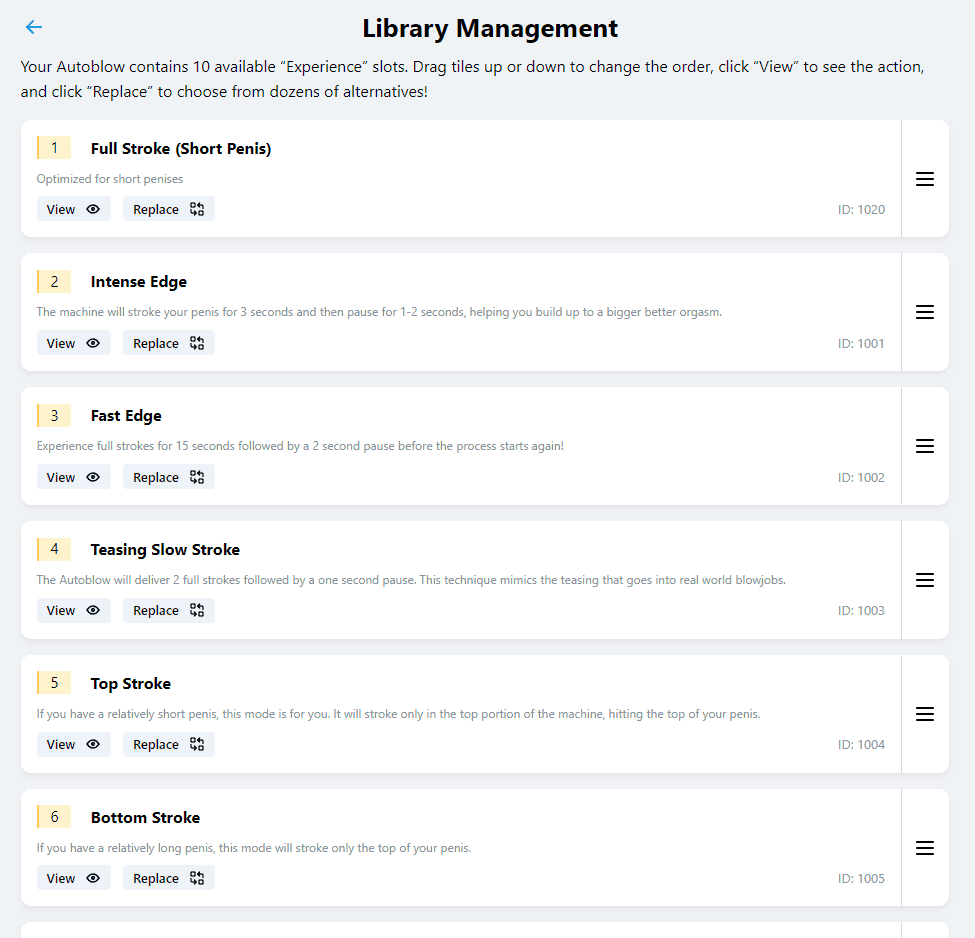

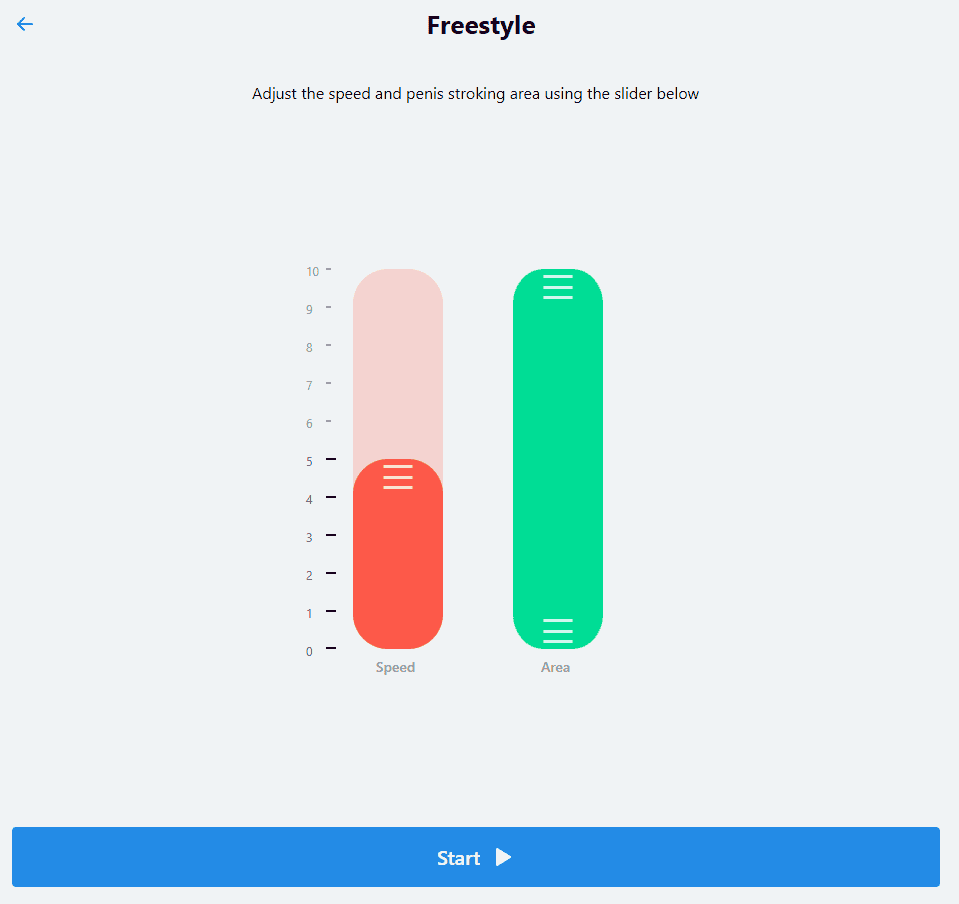

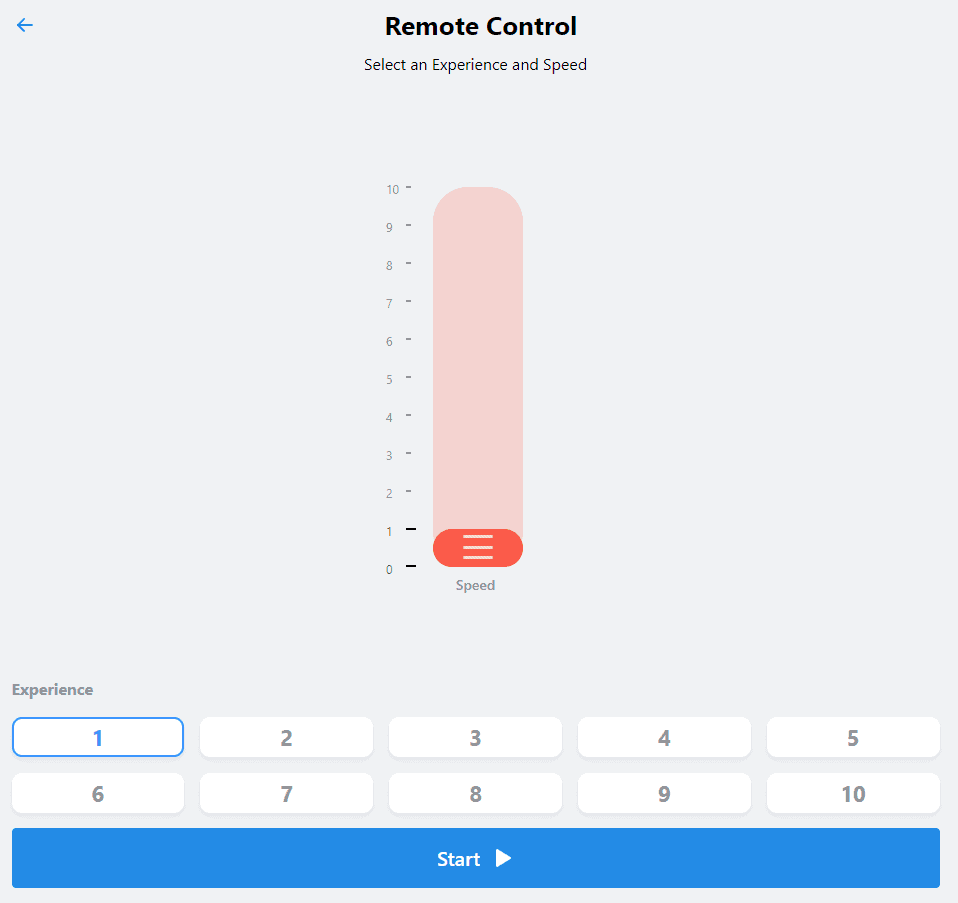

C’est avant-tout un masturbateur tel qu’il en existe plein : commandes sur l’objet ou via leur interface Web (vocale aussi pour les anglophones), réglages de vitesses, rythmes et “distance” (les p’tits kiki c’est mort, ça remontera trop dans le tube pour vous). La nouveauté, pour moi qui ne suis absolument pas expert du sujet, c’est que l‘Autoblow AI Ultra se synchronise sur des vidéos.

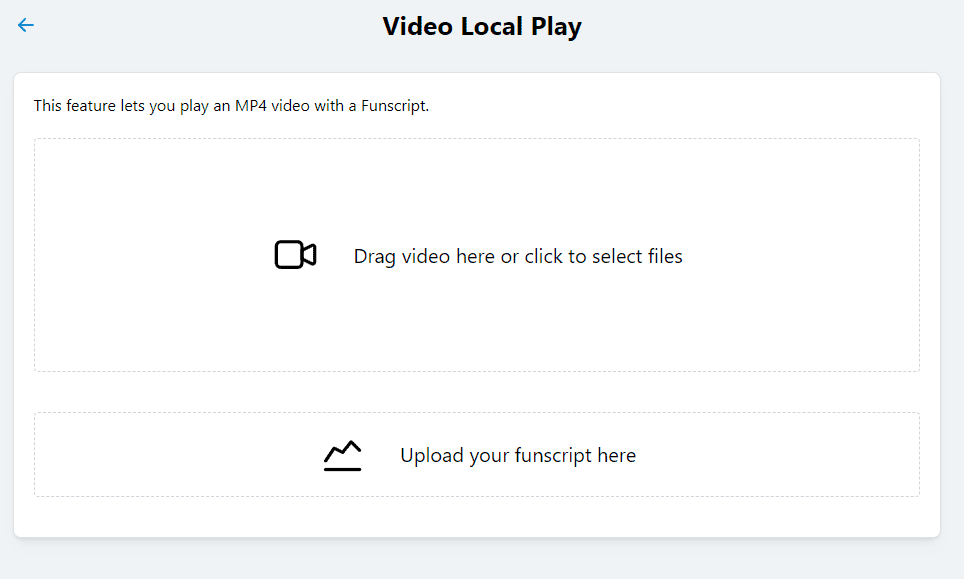

La fabricant, via son site https://fun.autoblow.com/, propose aussi bien des vidéos synchronisées que de faire les siennes, auquel cas il faut envoyer la vidéo et le script qui va avec.

Pour créer ce dernier, j’ai pas eu le courage de tester, on peut s’appuyer sur les experts du forum https://discuss.eroscripts.com/.

L’API a beau être ouverte, elle est sommaire.

Il est par conséquent compliqué de profiter du gadget hors ligne. Il faut suivre un peu Reddit, le forum Eroscripts et GitHub. Voici un exemple d’utilisation locale de l’API pour jouer une vidéo et son script associé (à créer par exemple, assurément le plus simplement via le site qui suit) avec autoblow-ultra-playground de whacom383.

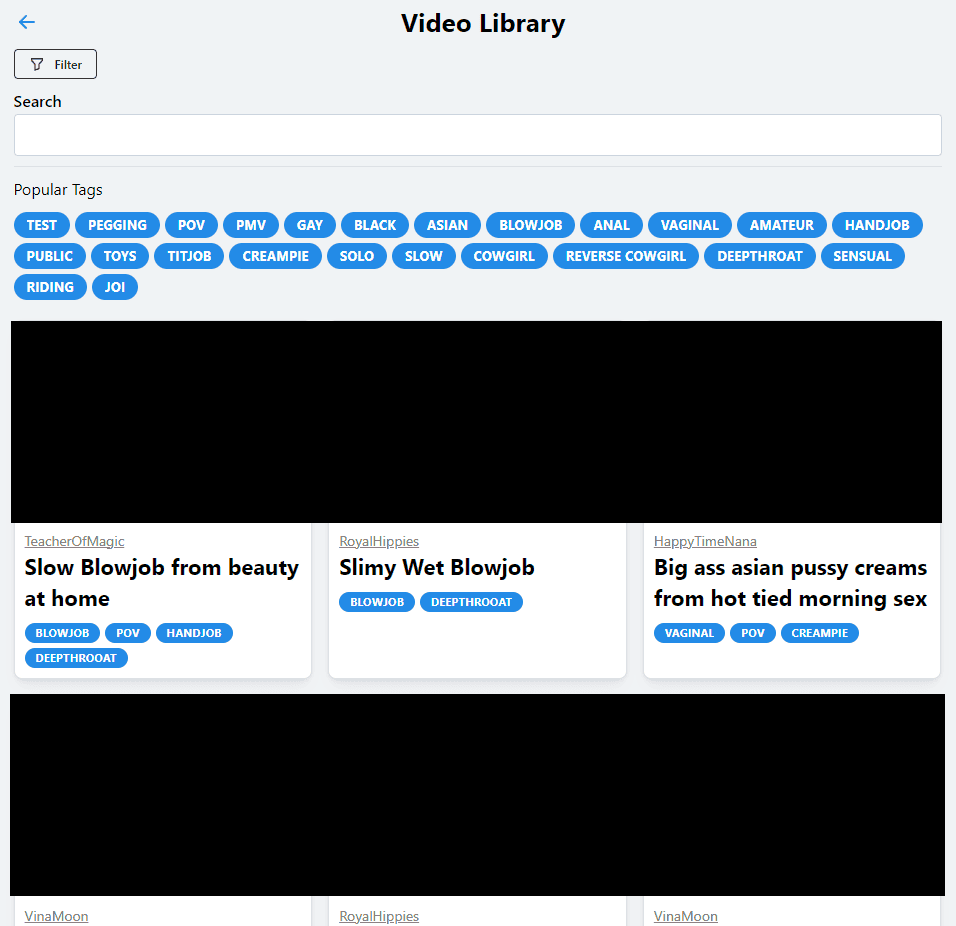

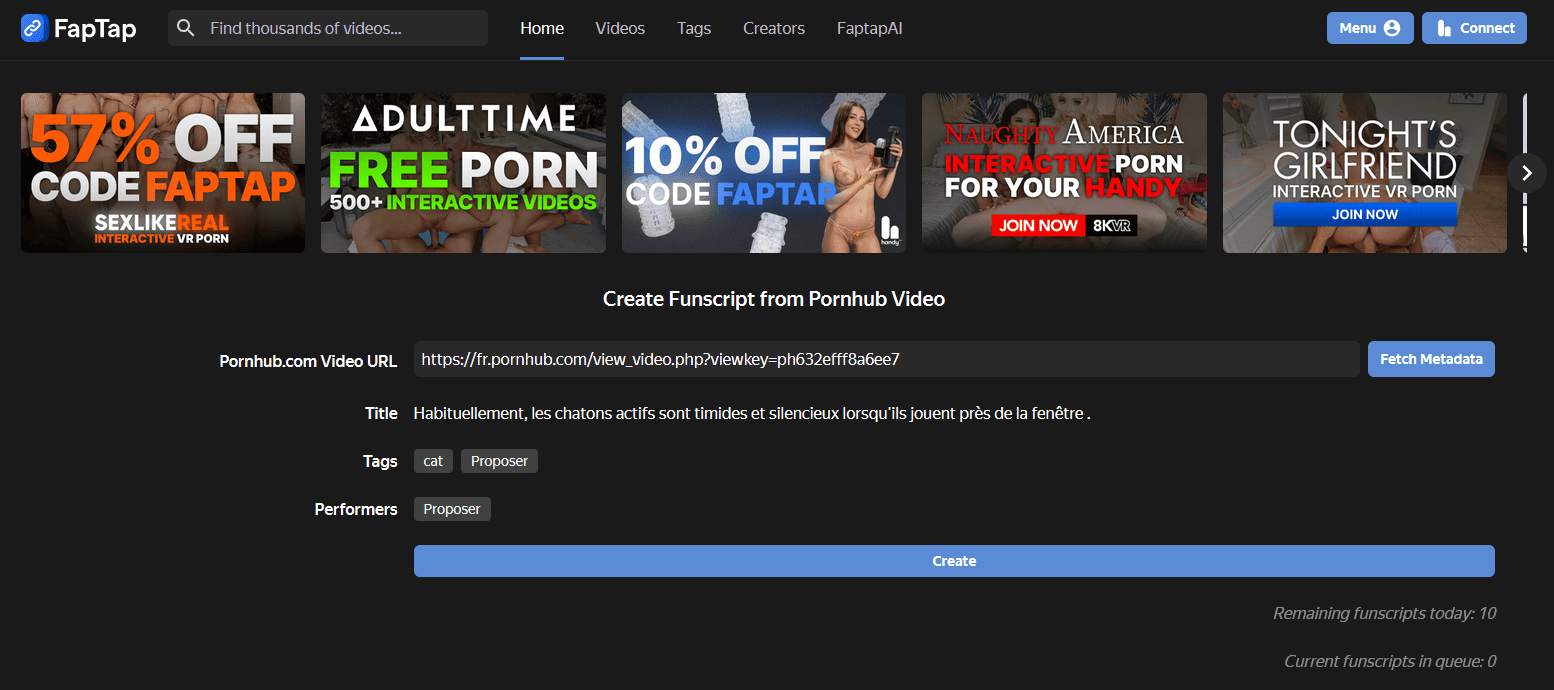

On peut également passer par le site gratuit https://faptap.net/ qui permet, outre de profiter de vidéos déjà synchronisées, d’envoyer des liens Pornhub pour que leur “IA” crée le script qui va bien. Pour un résultat optimal, il faut que les organes soient bien visibles dans la vidéo. Limite de 10 sync/24h.

On peut récupérer le script de chaque vidéo publiée sur le site, ce qui permet éventuellement de profiter de tout ça hors ligne notamment en téléchargeant la vidéo Pornhub via un des innombrables YoutubeDL autohébergés.

Les tags sont générés automatiquement et ils permettent d’affiner une éventuelle recherche sur le site via le menu correspondant.

Autre possibilité : profiter de la VR avec ce gadget. N’ayant pas de casque, je n’ai pas testé (mais, encore une fois, je suis ouvert aux cadeaux & tips !). Le site to be semble être https://www.sexlikereal.com/

Pour les amateurs, vous pouvez passer par les sites susnommés ou faire ça en local (après avoir récupéré des scripts pour vos vidéos) en utilisant le lecteur VR HereSphere (payant ou trouvable en .apk cerisé) et en utilisant hbas d’Occam59.

Pour profiter de son gadget hors ligne il n’y a, du haut de mes maigres et rapides recherches, que quelques solutions :

– Utiliser les boutons intégrés,

– Envoyer un lien Pornhub sur Faptap, récupéré le script et télécharger la vidéo localement, lire ça avec l’outil de whacom383 ou le player de FredTungsten sur Github : pas simple (pas testé du coup). À savoir que le gars propose des scripts prêts, encore faut-il trouver les vidéos correspondantes.

– Dans la lignée, on peut aussi profiter de vieux scripts de funjack. Il mettait à disposition un contrôleur opensource mais je n’ai pas réussi à le faire fonctionner sur Arch.

– Funscripts & vidéos sur des trackers BitTorrent dédiés au porn.

Sachant que dans tous les cas ça passe quand même par l’API d’Autoblow.

Pour créer un script :

– Faptap qui automatise le process,

– L’outil d’hosenguy proposé sur Eroscripts qui permet de générer un script automatiquement à partir d’une piste audio (Cock Hero etc). Il n’est disponible que pour Windows…

– Open FunScripter (OFS) qui permet de créer un script depuis une vidéo, manuellement en bougeant la souris au “bon rythme”. Y’a de la documentation,

– FredTungsten propose également un outil que je n’ai pas testé,

– FunScript Generator, un script Python.

Mon retour d’expérience :

– Marrant, pour le côté geek du truc,

– Procure du plaisir mais ne remplace ni une main ni un.e partenaire,

– J’apprécie l’idée, très personnelle, que ça puisse permettre à certains de ne pas recourir à des services d’escorts,

– Prix correct pour peu qu’on puisse définir un rapport prix/utilité pour ce genre de gadget,

– On trouve énormément de vidéo d’animes (dont je ne suis pas consommateur).