Découvrir le raspberry pi zero 2 w : un mini-ordinateur puissant et accessible

À l’heure où la miniaturisation des appareils électroniques rencontre des besoins grandissants en puissance performante, le Raspberry Pi Zero 2 W s’impose comme une véritable révolution. Cet ordinateur monocarte, d’une taille étonnamment réduite, combine un processeur quadricœur, une connectivité intégrée et une consommation énergétique très maîtrisée. Que ce soit pour les passionnés d’informatique, les makers en quête d’optimisation de leurs projets DIY, ou pour l’éducation et la programmation, ce mini-ordinateur ouvre la porte à des possibilités incomparables à ce niveau de prix. Son format compact ne le prive en rien de sa rapidité ni de sa puissance, faisant de lui un incontournable pour les applications embarquées, l’électronique ou encore les objets connectés.

Avec un rapport qualité/prix particulièrement attractif, cette solution accessible permet de réaliser des projets innovants et complexes sans se ruiner, tout en restant compatible avec un large écosystème de composants et logiciels. Sa communauté dynamique et la richesse de la documentation facilitent la compréhension et l’expérimentation, même pour les débutants. Découvrez ici pourquoi le Raspberry Pi Zero 2 W figure parmi les mini-ordinateurs les plus polyvalents de 2026, capable de répondre aussi bien à des besoins éducatifs qu’à des exigences technologiques avancées.

En bref :

- Mini-ordinateur ultraportable et économique avec des performances jusqu’à 5 fois supérieures à la version précédente.

- Processeur ARM quadricœur à 1 GHz, 512 Mo de RAM LPDDR2, Wi-Fi 2,4 GHz et Bluetooth 4.2 intégrés.

- Idéal pour les projets DIY en électronique, l’intégration IoT, la domotique, le retro-gaming léger et l’éducation.

- Compatible avec un large éventail de systèmes d’exploitation Linux, avec un support étendu de la communauté.

- Consommation électrique très faible (0,6 W au repos), adaptée aux projets autonomes sur batterie.

Les caractéristiques techniques du Raspberry Pi Zero 2 W : un concentré de technologie dans un format ultra-compact

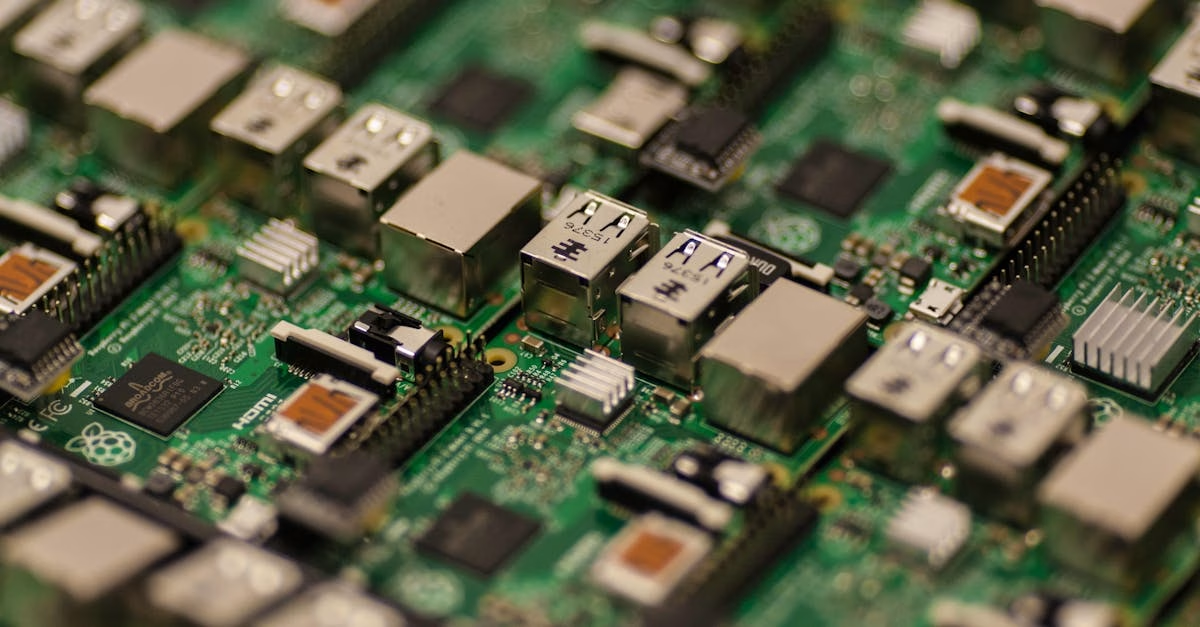

Le Raspberry Pi Zero 2 W représente aujourd’hui un exemple remarquable de miniaturisation tout en intégrant des composants hautement performants. Mesurant seulement 65 mm de long sur 30 mm de large et pesant à peine 11 grammes, cette carte unique emballe une puissance étonnante grâce à son processeur Broadcom BCM2710A1, un quadricœur 64 bits ARM Cortex-A53 cadencé à 1 GHz, identique à celui de la Raspberry Pi 3.

Cette augmentation massive de puissance permet d’exécuter confortablement des tâches autrefois réservées à des ordinateurs beaucoup plus volumineux. Avec 512 Mo de RAM LPDDR2, ce mini-ordinateur assure une gestion fluide des processus multitâches tout en restant suffisamment léger pour limiter la consommation d’énergie.

En termes de connectivité, la Raspberry Pi Zero 2 W intègre nativement le Wi-Fi b/g/n sur la bande 2,4 GHz, ainsi que le Bluetooth 4.2 avec Bluetooth Low Energy, garantissant des échanges rapides et efficaces pour les projets réseau et IoT. Le support du port CSI-2 pour caméra permet l’ajout du module caméra Raspberry Pi officiel, parfait pour des applications vidéo embarquées, surveillance ou création multimédia légère.

Malgré ses dimensions réduites, la carte inclut un port mini HDMI capable de diffuser jusqu’à du 1080p 30 fps. On y trouve aussi un port micro-USB OTG pour les périphériques, un port micro-USB dédié à l’alimentation, ainsi que 40 broches GPIO au format standard pour connecter de nombreux capteurs, LED ou modules divers. Cette dernière est souvent livrée sans le header GPIO soudé, offrant la flexibilité de personnaliser son montage selon les besoins.

Le tableau ci-dessous synthétise ses caractéristiques essentielles, utiles pour comparer cette version 2 à d’autres modèles de Raspberry Pi en 2026 :

| Caractéristique | Raspberry Pi Zero 2 W | Raspberry Pi Zero W (1ère génération) | Raspberry Pi 3 Model B |

|---|---|---|---|

| Processeur | Broadcom BCM2710A1 quadricœur 1 GHz | Single-core 1 GHz | Broadcom BCM2837 quadricœur 1,2 GHz |

| Mémoire RAM | 512 Mo LPDDR2 | 512 Mo LPDDR2 | 1 Go LPDDR2 |

| Connectivité sans fil | Wi-Fi 802.11 b/g/n + Bluetooth 4.2 BLE | Wi-Fi 802.11 b/g/n + Bluetooth 4.1 | Wi-Fi 802.11 b/g/n + Bluetooth 4.1 |

| Ports USB | 1 micro-USB OTG | 1 micro-USB OTG | 4 USB 2.0 |

| Video | Mini HDMI 1080p30 | Mini HDMI 1080p30 | HDMI 1080p60 |

| GPIO | 40 broches (header non soudé / option soudé) | 40 broches | 40 broches |

| Consommation | ~0,6 W au repos, jusqu’à 3 W en charge | ~0,5 W au repos | ~2,7 W au repos |

| Dimensions | 65 x 30 x 5 mm | 65 x 30 x 5 mm | 85 x 56 x 17 mm |

| Poids | 11 g | 9 g | 45 g |

Un acteur majeur pour tous ceux voulant allier performance et miniaturisation, il s’avère parfait pour réaliser un large éventail de projets électroniques à moindre coût, que vous soyez débutant ou expert.

Pour approfondir sur ses usages, faites un tour par cette boutique spécialisée.

Utiliser le Raspberry Pi Zero 2 W pour des projets DIY innovants en domotique et électronique embarquée

La magie de ce mini-ordinateur puissant ne réside pas uniquement dans sa technologie embarquée, mais aussi dans la capacité qu’il offre aux fabricants et créateurs de projeter leur imagination dans des objets connectés intelligents et autonomes. Pourvu de nombreuses interfaces, le Raspberry Pi Zero 2 W assure la parfaite liaison entre matériel et logiciel, ce qui le rend incontournable dans le monde de l’électronique et des projets Arduino-like mais sous Linux.

Parmi les projets DIY phares, la mise en place d’une station météo intelligente illustre bien cette flexibilité. En combinant capteurs sensibles tels que le DHT22 pour mesurer la température et l’humidité, ou encore le BMP180 pour la pression atmosphérique, il devient possible de compiler des données fiables et exploitable en temps réel sur un tableau de bord web accessible depuis n’importe quel appareil connecté. Grâce au faible encombrement et à une consommation électrique maîtrisée, ce système peut même fonctionner plusieurs jours de manière autonome, alimenté par une batterie rechargeable. L’usage de langages de programmation accessibles comme Python et de frameworks légers tels que Flask facilite l’intégration, même pour les moins aguerris.

Un autre projet couramment développé est le système de surveillance discrète. Couplé à une caméra spécialement conçue pour Raspberry Pi, la carte Nano se fond aisément dans l’environnement. Ainsi, il est possible d’assurer la capture vidéo sécurisée en continu, ou à la détection de mouvements, pour la maison ou un bureau. Pour ces applications, il est conseillé d’optimiser la résolution afin de réduire la consommation sans compromettre la qualité du flux, souvent encodé en H.264. L’ajout d’options comme l’accès distant sécurisé via SSH ou HTTPS offre un confort d’utilisation accru.

Les détecteurs de mouvements intelligents, basés sur des capteurs PIR et intégrés à un système domotique via le Raspberry Pi Zero 2 W, transforment votre domicile en un environnement sûr. L’envoi automatique de notifications instantanées en cas d’activité détectée est désormais accessible à tous et profite des ressources d’une communauté active pour personnaliser les alertes.

Voici quelques utilisations courantes que ce mini-ordinateur rend possibles :

- Automatisation résidentielle : contrôle de l’éclairage, volets roulants, température.

- Contrôle et pilotage des robots éducatifs ou projets robotiques expérimentaux.

- Programmation de télécommandes universelles infrarouges compactes.

- Création d’un serveur local ultra-léger pour le partage de fichiers.

- Mise en œuvre de consoles de jeux rétro portables pour les nostalgiques.

Par son prix accessible et sa puissance respectable, le Pi Zero 2 W est une porte ouverte vers de nombreuses innovations, qu’il soit accompagné ou non d’un boîtier adapté, que vous pouvez consulter parmi les options proposées chez les revendeurs spécialisés en matériel électronique.

Comprendre les performances et la consommation énergétique du Raspberry Pi Zero 2 W : un équilibre optimal

Lorsque l’on parle de mini-ordinateur, l’équilibre entre puissance et consommation est souvent un défi. Grâce à une architecture moderne, le Raspberry Pi Zero 2 W surpasse largement son prédécesseur avec une amélioration des performances d’environ cinq fois, tout en maintenant une consommation très basse. En pratique, son alimentation requiert environ 600 mA au repos, soit environ 0,6 watt, et peut monter jusqu’à 3 watts en utilisation poussée.

Cette caractéristique fait de lui un candidat idéal pour les projets mobiles ou embarqués utilisant des batteries. Par exemple, une station météo équipée d’une batterie lithium rechargeable de 10 000 mAh peut fonctionner pendant plus de 60 heures si les mesures son prises toutes les dix minutes, ce qui illustre la parfaite adéquation du matériel avec des scénarios de terrain nécessitant autonomie et fiabilité.

Au-delà de l’efficacité énergétique, la vitesse de calcul permet de gérer sans difficulté les tâches demandant de la simultanéité et un traitement fluide des données. La capacité à décoder des vidéos H.264 en 1080p à 30 images par seconde ouvre également le champ à des usages multimédias, surveillance ou divertissement de qualité. Ces performances tout en légèreté le distinguent sur le marché des mini-ordinateurs en 2026, particulièrement dans des environnements où l’espace et la consommation énergétique sont critiques.

En complément, la gestion du système d’exploitation, que ce soit sur Raspberry Pi OS officiel ou une des nombreuses alternatives Linux compatibles, optimise encore la rapidité et la stabilité, ce qui est primordial pour une expérience utilisateur satisfaisante et sans latence.

Par conséquent, le Pi Zero 2 W s’intègre parfaitement dans les applications éducatives où l’efficacité est primordiale, ou dans les projets d’automatisation exigeant une réponse rapide mais durable, comme on peut le découvrir en détails sur ce guide complet consacré aux systèmes d’exploitation adaptés à ces mini-ordinateurs : les systèmes d’exploitation pour Raspberry Pi.

Exploiter pleinement la programmation et l’écosystème logiciel pour optimiser vos projets Raspberry Pi Zero 2 W

Connaître les caractéristiques matérielles ne suffit pas pour tirer parti d’un mini-ordinateur aussi performant que le Raspberry Pi Zero 2 W. C’est dans sa compatibilité logicielle et son environnement de développement que réside une part majeure de sa polyvalence. Cet appareil est 100 % compatible avec la majorité des distributions Linux ARM, dont le classique Raspberry Pi OS, qui propose un écosystème complet d’outils pour la programmation et la création de projets électroniques.

Les développeurs, qu’ils soient débutants ou avancés, peuvent bénéficier de langages adaptés comme Python, C, C++, et même JavaScript pour la gestion web via Node.js. De nombreux exemples de code, tutoriels et bibliothèques sont disponibles pour interagir avec les GPIO, piloter des capteurs, gérer la communication sans fil ou manipuler le matériel vidéo.

Les makers adorent notamment utiliser des frameworks légers pour créer des interfaces graphiques simples, accessibles via un navigateur web ou des applications mobiles. Cet aspect permet de rendre l’expérience utilisateur plus intuitive qu’un traditionnel terminal en ligne de commande. Avoir à disposition des ressources pédagogiques fiables est également un plus pour les enseignements en informatique et technologies.

Voici une liste des atouts logiciels majeurs pour le Raspberry Pi Zero 2 W :

- Support complet de Raspberry Pi OS avec mises à jour régulières.

- Compatibilité avec des IDE célèbres (Thonny, VS Code, Geany).

- Librairies pour gestion des GPIO et protocoles de communication SPI, I2C, UART.

- Serveurs web légers (Apache, Nginx) pour héberger des projets IoT.

- Emulateurs rétro-gaming comme RetroArch, avec optimisations adaptées au SoC.

- Outils de surveillance réseau et maintenance à distance (SSH, VNC).

Pour ceux qui souhaitent aller plus loin, un bon point de départ consiste à explorer les tutoriels complets et documentations riches disponibles sur des sites dédiés à la programmation et projets DIY avec Raspberry Pi.

Applications pratiques du Raspberry Pi Zero 2 W en éducation, domotique et loisirs technologiques

Dans l’univers de l’éducation, ce mini-ordinateur puissant et accessible est un outil de choix pour initier les élèves à l’informatique sans nécessiter de matériel coûteux. Son faible encombrement permet de l’utiliser facilement en classe ou dans des ateliers, où il peut devenir la base d’expérimentations en programmation, électronique, robotique et Internet des Objets (IoT).

En domotique, les capacités du Pi Zero 2 W lui donnent une place de choix dans des systèmes automatisés et connectés. Grâce à ses interfaces, il peut piloter en temps réel des dispositifs d’éclairage intelligent, des capteurs divers et des actionneurs pour gérer l’énergie au sein d’une maison. La possibilité d’associer ces capacités à des plateformes domotiques comme Home Assistant facilite la création d’environnements sur mesure capables de réduire les coûts énergétiques et d’améliorer la sécurité.

Les amateurs de retrogaming profitent quant à eux de sa compatibilité avec des émulateurs pour recréer leurs consoles favorites sur un format ultra-portable. Couplé à un petit écran LCD et une batterie, le Raspberry Pi Zero 2 W peut ainsi se transformer en mini-console offrant des heures de divertissement.

Les projets pratiques et accessibles incluent :

- Initiation à la programmation et à l’électronique dans un cadre scolaire ou associatif.

- Création de systèmes de contrôle à distance pour la maison ou le bureau.

- Développement de dispositifs multimédias embarqués (boîte à musique connectée, affichage dynamique).

- Exploration avancée de la robotique grâce à ses ports GPIO et à sa puissance de calcul.

- Outils de prototypage rapide pour inventer des produits ou services innovants.

Ce mini-ordinateur reste donc un excellent choix multidisciplinaire, dépassant souvent les attentes initiales grâce à sa flexibilité. Pour aller plus loin, les tutoriels spécialisés permettent de maîtriser en détail son intégration dans divers contextes éducatifs et professionnels.

Quelle est la principale différence entre le Raspberry Pi Zero 2 W et le Raspberry Pi Zero original ?

Le Raspberry Pi Zero 2 W est équipé d’un processeur quadricœur ARM Cortex-A53 à 1 GHz, apportant environ 5x plus de puissance que le processeur monocœur du Pi Zero original, tout en conservant un format compact. Cette amélioration permet de mieux gérer des applications plus complexes et multitâches.

Peut-on utiliser le Raspberry Pi Zero 2 W pour des projets IoT autonomes ?

Oui, grâce à sa faible consommation énergétique (environ 0,6 W au repos) et sa connectivité Wi-Fi intégrée, le Raspberry Pi Zero 2 W est parfaitement adapté pour des projets IoT autonomes alimentés par batterie.

Le Raspberry Pi Zero 2 W nécessite-t-il des accessoires spécifiques pour fonctionner ?

La carte est vendue seule, sans alimentation, carte mémoire, ni câbles. Il est donc nécessaire d’acquérir une alimentation compatible, une carte microSD pour le stockage, ainsi que des périphériques d’entrée/sortie selon les besoins comme un clavier, écran ou boîtier pour optimiser l’utilisation.

Quels systèmes d’exploitation sont compatibles avec le Raspberry Pi Zero 2 W ?

Le Raspberry Pi Zero 2 W supporte majoritairement les distributions Linux orientées ARM, dont l’officielle Raspberry Pi OS, mais aussi diverses variantes comme Ubuntu Mate ou Debian. Cela permet de choisir selon les besoins, menus légers ou plus complets.

Comment programmer le Raspberry Pi Zero 2 W pour un projet débutant en électronique ?

Le langage Python, grâce à sa simplicité et à ses nombreuses bibliothèques pour gérer les GPIO, est largement recommandé pour les débutants. Des tutoriels et exemples sont disponibles en ligne pour vous guider étape par étape à travers vos premiers projets DIY.

L’article Découvrir le raspberry pi zero 2 w : un mini-ordinateur puissant et accessible est apparu en premier sur Raspberry Pi France.