Vue lecture

Pentest téléphone Android et iOS

Android

https://www.hackthebox.com/blog/intro-to-mobile-pentesting

https://orhus.fr/souvenir-souvenir-mobile/

https://learn.techbeacon.com/units/cheatsheet-mobile-penetration-testing-android

https://connect.ed-diamond.com/MISC/misc-115/exploitation-avec-frida-en-environnement-roote-et-non-roote-sous-android

https://github.com/dn0m1n8tor/AndroidPentest101

https://medium.com/purplebox/step-by-step-guide-to-building-an-android-pentest-lab-853b4af6945e

https://portswigger.net/burp/documentation/desktop/mobile/config-android-device

https://securitycafe.ro/2022/03/07/runtime-mobile-security-rms-how-to-instrument-android-java-classes-and-methods-at-runtime/

https://gitlab.com/MadSquirrels/mobile/apkpatcher

https://gitlab.com/MadSquirrels/mobile/asthook

https://blog.ropnop.com/configuring-burp-suite-with-android-nougat#install-burp-ca-as-a-system-level-trusted-ca

https://github.com/APKLab/APKLab/wiki/Android-RE-&-Smali-guides

https://github.com/MobSF/Mobile-Security-Framework-MobSF

https://github.com/Tristus1er/AndroidBashScripts

https://github.com/FrenchYeti/dexcalibur

iOS

https://infosecwriteups.com/practical-ios-penetration-testing-lab-part-1-a06e102fca63

https://kishorbalan.medium.com/start-your-first-ios-application-pentest-with-me-part-1-1692311f1902

https://kishorbalan.medium.com/ios-pentesting-series-part-2-into-the-battlefield-f17ed2778890

https://kishorbalan.medium.com/ios-pentesting-series-part-3-the-ceasefire-53fcea3bbd70

https://naehrdine.blogspot.com/2023/02/embedding-frida-in-ios-testflight-apps.html

https://ios.cfw.guide/using-palen1x/ (live bootable Linux, jailbreaking)

Android et iOS

https://mas.owasp.org/MASTG/

https://book.hacktricks.xyz/mobile-pentesting/android-checklist

https://github.com/tanprathan/MobileApp-Pentest-Cheatsheet

https://securitycafe.ro/2023/09/18/mobile-pentesting-101-introducing-to-mmsf-massive-mobile-security-framework/

https://owasp.org/www-project-mobile-top-10/

https://mas.owasp.org/

https://www.redlegg.com/blog/12-mobile-application-pen-testing-tools-and-services

https://www.appknox.com/blog/xamarin-reverse-engineering-a-guide-for-penetration-testers

https://github.com/AzeemIdrisi/PhoneSploit-Pro

EDL FRP

https://github.com/bkerler/edl

— Permalink

TEMU piraté, fuite de 87 millions de données personnelles

Alerte à la faille massive pour le e-commerce chinois TEMU ! Un fichier actuellement en vente a été extrait suite à une fuite de données massive concernant 87 millions de comptes utilisateurs. Le pirate à l’origine de la fuite semble nouveau dans la sphère du hack, se présentant sous le pseudonyme « Fumeur de tabac » sur […]

The post TEMU piraté, fuite de 87 millions de données personnelles first appeared on UnderNews.TEMU piraté, fuite de 87 millions de données personnelles

Alerte à la faille massive pour le e-commerce chinois TEMU ! Un fichier actuellement en vente a été extrait suite à une fuite de données massive concernant 87 millions de comptes utilisateurs. Le pirate à l’origine de la fuite semble nouveau dans la sphère du hack, se présentant sous le pseudonyme « Fumeur de tabac » sur […]

The post TEMU piraté, fuite de 87 millions de données personnelles first appeared on UnderNews.Sensibilisation : Quelques pratiques pour sécuriser vos emails professionnels

Les dessous d’une cyberattaque iranienne contre le gouvernement irakien

Check Point Research (CPR) a découvert une cyberattaque visant le gouvernement irakien, révélant un schéma qui souligne la sophistication et la persistance des cybermenaces liées à des États. Après avoir examiné des fichiers téléchargés sur Virus Total, CPR a découvert que les logiciels malveillants utilisés dans cette attaque présentaient des similitudes importantes avec ceux utilisés […]

The post Les dessous d’une cyberattaque iranienne contre le gouvernement irakien first appeared on UnderNews.Flipper Zero : la version 1.0.1 du firmware débarque après 3 ans de développement

Les dessous d’une cyberattaque iranienne contre le gouvernement irakien

Check Point Research (CPR) a découvert une cyberattaque visant le gouvernement irakien, révélant un schéma qui souligne la sophistication et la persistance des cybermenaces liées à des États. Après avoir examiné des fichiers téléchargés sur Virus Total, CPR a découvert que les logiciels malveillants utilisés dans cette attaque présentaient des similitudes importantes avec ceux utilisés […]

The post Les dessous d’une cyberattaque iranienne contre le gouvernement irakien first appeared on UnderNews.Enquête ESET : le cybergang CosmicBeetle cible des entreprises françaises et devient affilié de RansomHub

ESET découvre que le groupe CosmicBeetle s’associe à d’autres gangs de ransomwares et cible des entreprises en France. Tribune ESET. Les chercheurs d’ESET ont mené l’enquête sur ScRansom, un nouveau ransomware développé par le groupe CosmicBeetle. CosmicBeetle a débuté avec les outils Lockbit qui ont fuité. CosmicBeetle est probablement devenu récement un affilié RansomHub ScRansom […]

The post Enquête ESET : le cybergang CosmicBeetle cible des entreprises françaises et devient affilié de RansomHub first appeared on UnderNews.Enquête ESET : le cybergang CosmicBeetle cible des entreprises françaises et devient affilié de RansomHub

ESET découvre que le groupe CosmicBeetle s’associe à d’autres gangs de ransomwares et cible des entreprises en France. Tribune ESET. Les chercheurs d’ESET ont mené l’enquête sur ScRansom, un nouveau ransomware développé par le groupe CosmicBeetle. CosmicBeetle a débuté avec les outils Lockbit qui ont fuité. CosmicBeetle est probablement devenu récement un affilié RansomHub ScRansom […]

The post Enquête ESET : le cybergang CosmicBeetle cible des entreprises françaises et devient affilié de RansomHub first appeared on UnderNews.Alerte piratage : Importante fuite de données clients de Boulanger

L’enseigne d’électronique grand public appartenant au groupe Mulliez a été victime d’une cyberattaque ayant potentiellement exposé les données personnelles de millions de ses client dans la nuit du 6 au 7 septembre. Aucune donnée bancaire concernée mais une base de données clients et adresse très complète serait dans la nature… encore une très belle opportunité […]

The post Alerte piratage : Importante fuite de données clients de Boulanger first appeared on UnderNews.Alerte piratage : Importante fuite de données clients de Boulanger

L’enseigne d’électronique grand public appartenant au groupe Mulliez a été victime d’une cyberattaque ayant potentiellement exposé les données personnelles de millions de ses client dans la nuit du 6 au 7 septembre. Aucune donnée bancaire concernée mais une base de données clients et adresse très complète serait dans la nature… encore une très belle opportunité […]

The post Alerte piratage : Importante fuite de données clients de Boulanger first appeared on UnderNews.Le FBI s’attaque à la place de marché du Dark Web WWH Club gérée par des ressortissants russes et kazakhs

Deux hommes ont été inculpés aux États-Unis pour leur implication présumée dans la gestion d’une place de marché du Dark Web appelée WWH Club, spécialisée dans la vente d’informations personnelles et financières sensibles. Alex Khodyrev, un ressortissant kazakh de 35 ans, et Pavel Kublitskii, un ressortissant russe de 37 ans, ont été accusés de complot […]

The post Le FBI s’attaque à la place de marché du Dark Web WWH Club gérée par des ressortissants russes et kazakhs first appeared on UnderNews.Des attaques DDoS frappent la France suite à l’arrestation de Pavel Durov de Telegram

Les hacktivistes s’unissent pour la campagne #FreeDurov afin de lancer une vaste campagne cybernétique contre la France en réponse à l’arrestation du PDG de Telegram, Pavel Durov, ciblant plus de 50 organisations françaises avec des attaques DDoS et des techniques de piratage. L’arrestation de Pavel Durov, le fondateur de la populaire application de messagerie Telegram, […]

The post Des attaques DDoS frappent la France suite à l’arrestation de Pavel Durov de Telegram first appeared on UnderNews.Le FBI s’attaque à la place de marché du Dark Web WWH Club gérée par des ressortissants russes et kazakhs

Deux hommes ont été inculpés aux États-Unis pour leur implication présumée dans la gestion d’une place de marché du Dark Web appelée WWH Club, spécialisée dans la vente d’informations personnelles et financières sensibles. Alex Khodyrev, un ressortissant kazakh de 35 ans, et Pavel Kublitskii, un ressortissant russe de 37 ans, ont été accusés de complot […]

The post Le FBI s’attaque à la place de marché du Dark Web WWH Club gérée par des ressortissants russes et kazakhs first appeared on UnderNews.Des attaques DDoS frappent la France suite à l’arrestation de Pavel Durov de Telegram

Les hacktivistes s’unissent pour la campagne #FreeDurov afin de lancer une vaste campagne cybernétique contre la France en réponse à l’arrestation du PDG de Telegram, Pavel Durov, ciblant plus de 50 organisations françaises avec des attaques DDoS et des techniques de piratage. L’arrestation de Pavel Durov, le fondateur de la populaire application de messagerie Telegram, […]

The post Des attaques DDoS frappent la France suite à l’arrestation de Pavel Durov de Telegram first appeared on UnderNews.Comment télécharger un film gratuitement depuis le site de téléchargement direct Extreme Download

Le paysage du téléchargement en ligne évolue constamment, offrant aux utilisateurs de nouvelles options pour accéder à du contenu multimédia. Après avoir exploré les possibilités offertes par Zone-Téléchargement, nous nous penchons aujourd’hui sur Extreme Download, une plateforme qui s’est imposée comme une référence dans le domaine du téléchargement direct (DDL).

Cet article vise à vous guider à travers les étapes pour utiliser ce site, tout en soulignant les considérations légales et éthiques importantes à garder à l’esprit.

Extreme Download propose une vaste bibliothèque de contenus, allant des films récents aux séries télévisées, en passant par la musique et les logiciels. Sa popularité repose sur sa facilité d’utilisation et la qualité des fichiers proposés.

Un problème de connexion à ces sites de téléchargement ? Voici comment faire !

Un problème de connexion à ces sites de téléchargement ? Voici comment faire !

La plupart des sites proposant du contenu non autorisé font l’objet de mesures de blocage par les fournisseurs d’accès Internet (FAI) sur ordre des autorités françaises. Cela signifie que vous n’arrivez sans doute pas à accéder à la page des sites que je vous indique. Cependant il est possible de contourner ces restrictions très simplement :

- Installez un VPN comme NordVPN ou PrivateInternetAccess

- Lancez le VPN

- Sélectionnez un serveur VPN situé dans un pays étranger

- Rendez-vous sur le site de téléchargement qui par magie va fonctionner

Comment Télécharger un Film Gratuitement sur Extreme Download

Consulter mon article sur les meilleurs sites de téléchargement direct afin de récupérer l’adresse actuelle de Extreme Download.

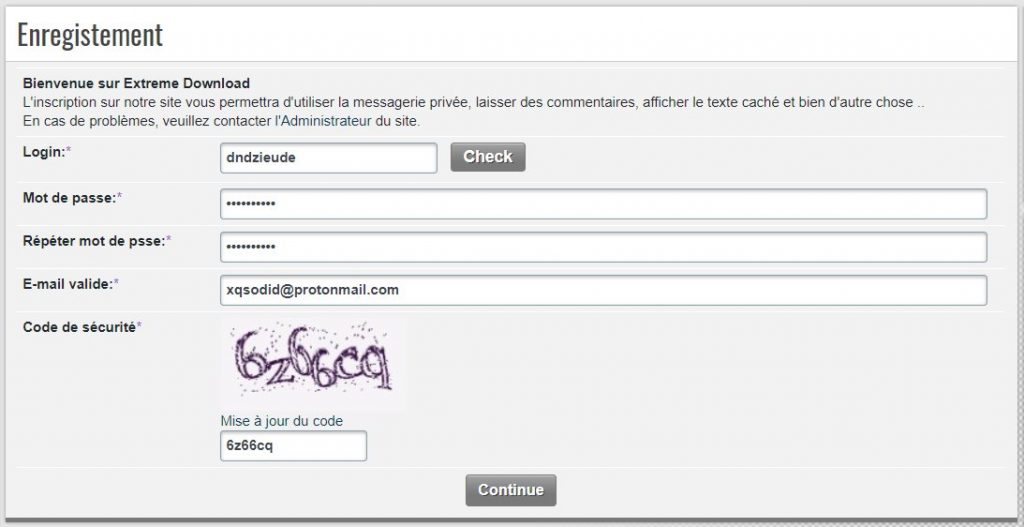

Une fois sur le site créez un compte gratuit sur Extreme Download. Vous retrouverez la dernière adresse active dans mon classement des meilleurs sites de téléchargement direct cité en introduction.

L’inscription est assez simple

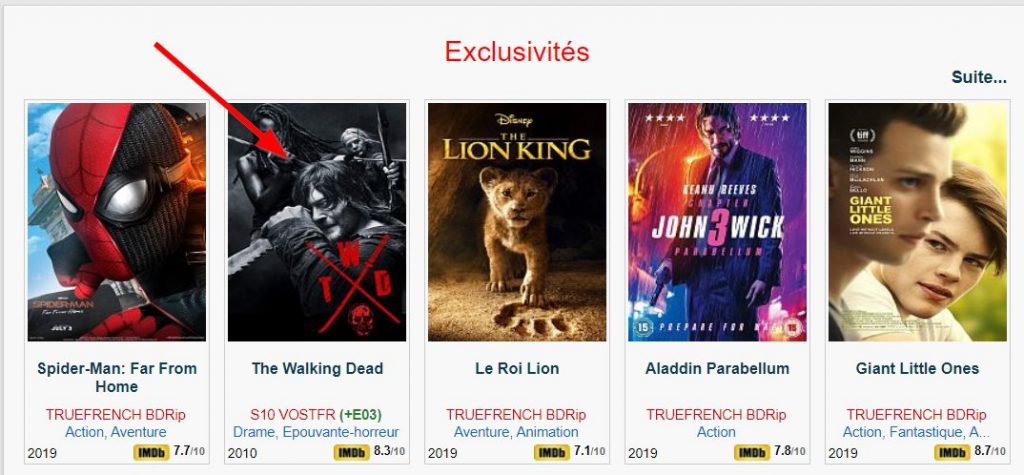

Une fois que votre compte Extreme Download est créé vous pouvez accéder aux liens de téléchargement. Commencez par choisir un contenu à télécharger

Etape 4 – Rendez-vous plus bas dans la fiche du contenu que vous avez choisit, ne cliquez pas sur les gros boutons Téléchargement Direct il s’agit de publicité.

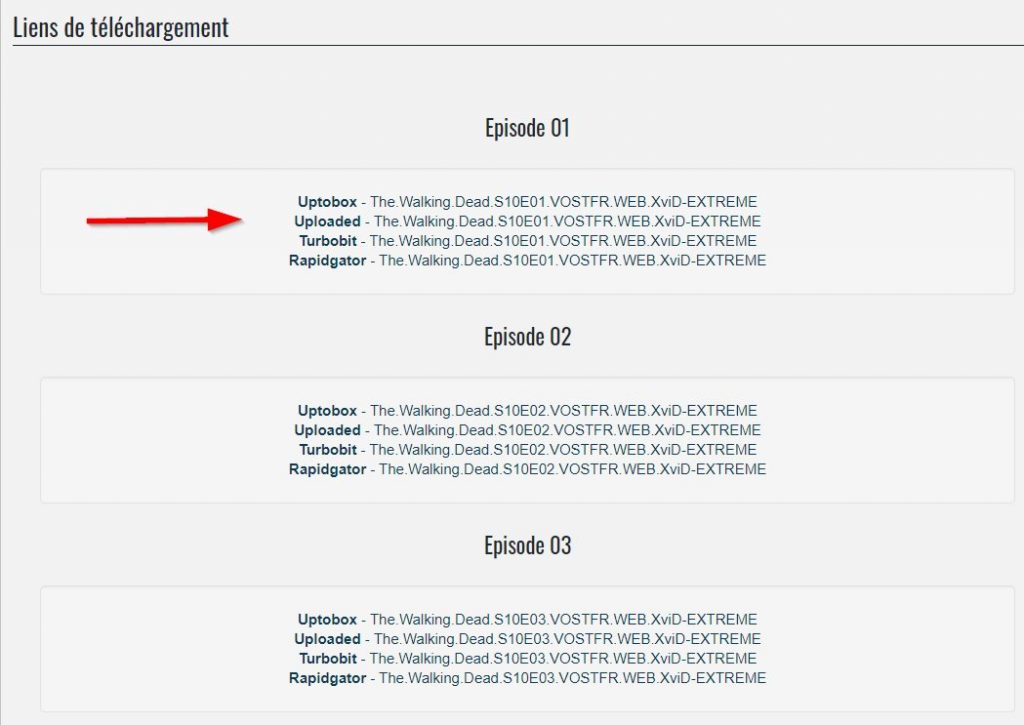

Sélectionnez l’un des liens proposé, tous les liens vous permettent de télécharger gratuitement avec certaines restrictions qui varient selon les hébergeurs (nombre de téléchargements quotidiens par exemple).

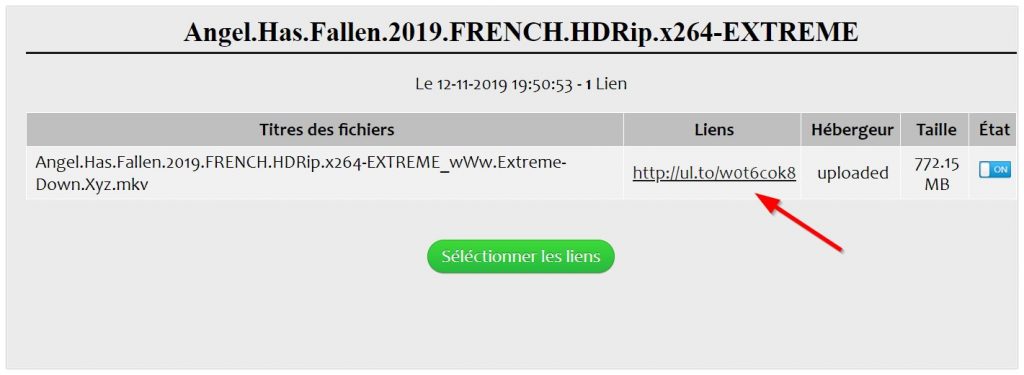

Après avoir cliqué sur le lien vous êtes redirigé sur ce type de page. cliquez sur le lien indiqué par une flèche.

Cliquez alors simplement sur le bouton Free Download.

Vous n’avez plus qu’à sélectionner l’emplacement de votre ordinateur où stocker votre film.

Disclaimer

Disclaimer

Ce tutoriel est fourni à des fins strictement informatives et éducatives. L’auteur et le site web n’encouragent, ne cautionnent ni ne promeuvent le téléchargement ou la distribution illégale de contenu protégé par des droits d’auteur.

Les lecteurs sont vivement encouragés à respecter les lois sur le droit d’auteur en vigueur dans leur pays et à utiliser uniquement des services de streaming et de téléchargement légaux et autorisés.

L’utilisation de sites de téléchargement non autorisés peut exposer les utilisateurs à des risques juridiques, des malwares, et peut nuire à l’industrie créative.

L’auteur et le site web déclinent toute responsabilité quant aux conséquences légales, financières ou techniques résultant de l’utilisation des informations fournies dans cet article.Les lecteurs sont seuls responsables de leurs actions et sont invités à faire preuve de discernement et de prudence dans leurs activités en ligne.

Nous recommandons vivement de soutenir les créateurs et l’industrie du divertissement en utilisant des plateformes légitimes et en payant pour le contenu consommé.

Cet article original intitulé Comment télécharger un film gratuitement depuis le site de téléchargement direct Extreme Download a été publié la première sur SysKB.

Cybersécurité : quand les hackers éthiques se mettent au service des entreprises

Les cybermenaces ont évolué, passant de malware et de systèmes de phishing de base à des attaques ciblées et sophistiquées, souvent orchestrées par des États-nations ou des groupes criminels organisés. Tribune par Blandine Delaporte, Senior Solution Engineer Director chez SentinelOne. Les entreprises sont désormais confrontées à des menaces persistantes avancées (APT), à des ransomwares avec […]

The post Cybersécurité : quand les hackers éthiques se mettent au service des entreprises first appeared on UnderNews.