Ce smartphone ressemble à un iPhone 16 et il coûte trois fois moins cher

Honor renouvelle son smartphone abordable en lançant le Honor 400 Lite, un modèle qui s'inspire de plusieurs références du marché... pour trois fois moins cher !

La protection de la vie privée en ligne est un concept dont nous avons tous entendu parler, que ce soit lors d’une discussion entre amis ou en lisant un article. Mais que signifie réellement préserver sa vie privée sur Internet, et est-ce réalisable ? La réponse est simple: Oui, c’est possible. Bien que cela demande quelques efforts, c’est tout à fait accessible, et surtout indispensable pour se prémunir contre des risques comme le vol d’identité ou la revente de données personnelles sur le dark web.

On a tendance à croire que ce genre de choses n’arrive qu’aux autres, pas à des gens ordinaires comme nous… et pourtant, ça peut arriver, et ça arrive — comme ce fut le cas pour Bob.

Un matin, Bob s’est réveillé en découvrant un drôle de mail de son fournisseur de carte de crédit. Ils l’informaient que, lors d’une vérification de routine sur le dark web, une bonne partie de ses informations personnelles avait été retrouvée en libre accès. Au début, il a pensé à une arnaque (qui ne le ferait pas ?), mais en creusant un peu, il s’est aperçu que l’alerte était bien réelle… et il a commencé à paniquer, pour être honnête. Son nom complet, son adresse e-mail, même son permis de conduire : tout était là, exposé !

Heureusement, son fournisseur avait détecté la fuite à temps et rien de grave n’était encore arrivé à ses comptes ou à son identité. Mais cela aurait pu tourner bien plus mal.

Ce genre de mésaventure fait froid dans le dos. Heureusement, comme on l’a évoqué plus tôt, il existe des moyens de se protéger efficacement en ligne.

Réduire ce que vous publiez sur des plateformes comme Instagram ou Facebook est un bon début, tout comme éviter d’activer la géolocalisation quand vous partagez du contenu. Mais ce n’est qu’une partie de la solution.

Soyez également vigilant avec les formulaires en ligne: ne remplissez que les informations vraiment nécessaires et évitez d’indiquer des détails facultatifs comme votre numéro de téléphone ou votre second prénom. Utilisez une adresse e-mail temporaire pour vos abonnements — c’est souvent par ce biais que vos données peuvent se retrouver sur le dark web. Faites aussi attention à ce que vous partagez: playlists, dossiers, albums… tout cela peut être piraté. Et surtout, pensez à sécuriser votre mot de passe Wi-Fi: votre routeur protège des données sensibles comme vos mots de passe et vos informations bancaires.

Utiliser des mots de passe forts et uniques pour chacun de vos appareils et comptes est absolument essentiel. C’est l’un des meilleurs moyens de se protéger contre les pirates et les vols d’identité. Pour renforcer encore plus votre sécurité, pensez à activer l’authentification à deux facteurs: c’est ce petit code qu’on vous envoie sur votre téléphone quand vous essayez de vous connecter. Avec ces deux réflexes, vous ferez un grand pas vers une meilleure protection de votre vie privée en ligne.

Prenez un moment pour passer en revue vos paramètres de confidentialité et déterminez ce que vous êtes prêt à partager et ce que vous voulez garder privé avec les entreprises. Vérifiez aussi vos paramètres de localisation et pensez à désactiver la géolocalisation automatique. Réfléchissez à ce que vous voulez rendre public ou garder caché, et faites attention aux contenus que vous « likez » sur les réseaux sociaux: ces interactions peuvent apparaître dans les résultats de recherche si quelqu’un vous cherche, même si votre compte est privé.

Pour protéger votre vie privée, la règle numéro un est simple: soyez prudent avec toutes les applications. Beaucoup d’entre elles génèrent des revenus en collectant des données sur leurs utilisateurs. Gardez cela en tête lorsque vous en téléchargez, et assurez-vous de ne passer que par des sources fiables, comme les magasins d’applications officiels.

En plus de vérifier les paramètres de confidentialité, pensez à supprimer toutes les applications et extensions de navigateur que vous n’utilisez pas. Elles peuvent continuer à récolter des informations sur vous, même en arrière-plan. Et si vous devez visiter un site occasionnellement, il est souvent plus sûr de le faire via votre navigateur, plutôt que de télécharger l’application correspondante.

Les moteurs de recherche collectent constamment des informations personnelles. Et les propriétaires de ces moteurs, comme Google et Bing, contrôlent aussi des navigateurs tels que Chrome et Edge. En supprimant vos données de leurs bases de données, vous renforcez la protection de votre vie privée. Voici comment faire pour les trois principaux moteurs de recherche:

La mauvaise nouvelle, c’est qu’il est impossible de supprimer totalement le suivi sur Google. Une bonne alternative serait d’utiliser un moteur de recherche axé sur la protection de la vie privée, comme DuckDuckGo.

Un VPN (Virtual Private Network), comme celui proposé par Proton, dans sa suite de services de sécurité, permet de cacher votre emplacement à toute personne qui vous traque en ligne. Il chiffre vos données de navigation, les rendant illisibles pour les pirates. Cela signifie que ni les pirates, ni les entreprises de collecte de données, ne pourront facilement suivre vos activités en ligne ou accéder à des informations privées que vous préférez garder secrètes.

Un autre point important à prendre en compte est la sécurité en public. Les pirates utilisent une méthode appelée « shoulder surfing » (surf à l’épaule) pour observer vos gestes lorsque vous entrez des informations sensibles sur vos appareils. Et si vous êtes connecté à un réseau Wi-Fi public, il est encore plus facile pour eux d’accéder à vos données. Dans ce cas, n’oubliez pas d’activer votre VPN pour vous protéger.

Les mises à jour logicielles sont là pour une bonne raison, alors ne les négligez pas ! Lorsqu’un bug ou une faille de sécurité est découvert dans une application, des mises à jour sont publiées pour corriger le problème. Si vous ignorez ces mises à jour, vous offrez aux cybercriminels une porte d’entrée pour accéder à vos données. Pensez à activer les mises à jour automatiques sur votre téléphone et votre ordinateur, et vérifiez régulièrement si de nouvelles versions sont disponibles.

La réalité, c’est que la plupart de vos données personnelles sont collectées à des fins publicitaires. Alors, autant que possible, désactivez ces traceurs ! Ne partagez pas vos informations avec les pop-ups, refusez les cookies sur les sites (si l’option est disponible), désactivez le suivi entre applications dans les paramètres de votre téléphone, et désactivez la personnalisation des publicités dans les apps que vous utilisez. Si vous parvenez à désactiver le suivi publicitaire et des données sur des plateformes comme Google, Apple, Facebook, Twitter, Microsoft et Amazon, vous éliminerez une grande partie des entreprises qui vous traquent.

Activez le cryptage sur votre ordinateur pour protéger vos informations personnelles, comme vos fichiers, messages et e-mails. Sans la clé de cryptage ou le mot de passe, personne ne pourra accéder à vos données. Pensez aussi à limiter la quantité d’informations que vous stockez dans le cloud et à privilégier un disque dur physique. Les cybercriminels auront ainsi beaucoup plus de mal à accéder à vos données.

Il existe aussi des applications de messagerie, comme WhatsApp, qui utilisent le chiffrement de bout en bout. Cela signifie qu’il n’y a pas de « portes dérobées » que les pirates pourraient exploiter pour intercepter vos messages.

Cela signifie qu’il vaut mieux éviter d’utiliser le même compte pour se connecter à plusieurs applications. Par exemple, si vous utilisez votre compte Facebook pour vous connecter à Instagram et Twitter, toute personne ayant votre mot de passe pourrait accéder à tous ces comptes. Prenez le temps de vérifier ce qui est connecté à quoi et essayez de séparer autant que possible vos comptes.

L’article 10 Façons De Protéger Sa Vie Privée En Ligne est apparu en premier sur WayToLearnX.

Découvrez une série de QCM UML pour tester vos connaissances en modélisation orientée objet. À travers ces questionnaires, révisez les principaux diagrammes UML, les concepts de base et les bonnes pratiques en génie logiciel. Un outil idéal pour les étudiants, développeurs et candidats aux examens techniques.

A Un langage de programmation

B Une base de données

C Un langage de modélisation

D Un système d’exploitation

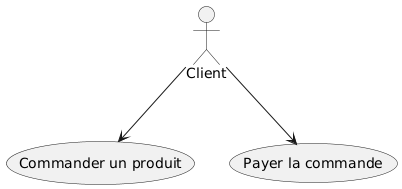

A Diagramme de cas d’utilisation

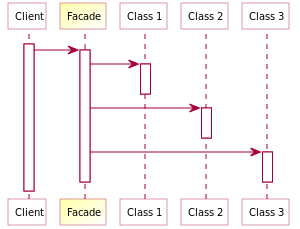

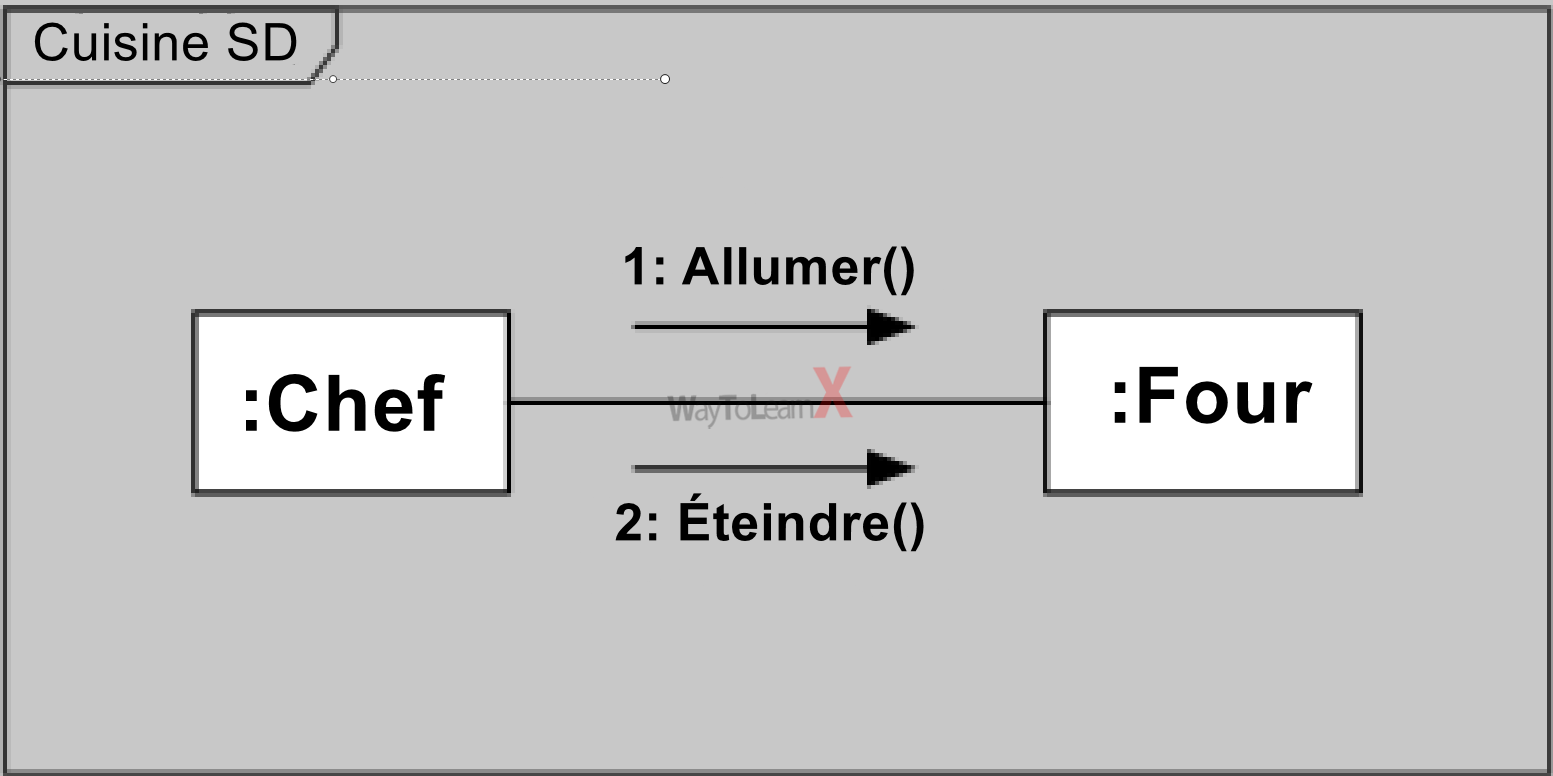

B Diagramme de séquence

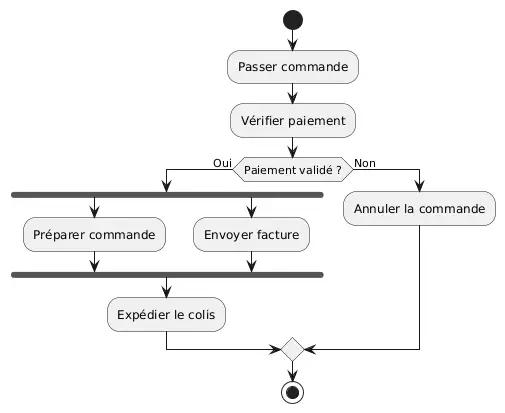

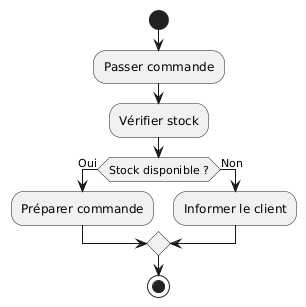

C Diagramme d’activités

D Diagramme de classes

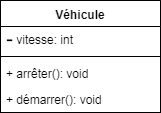

A Diagramme de classes

B Diagramme de cas d’utilisation

C Diagramme d’activités

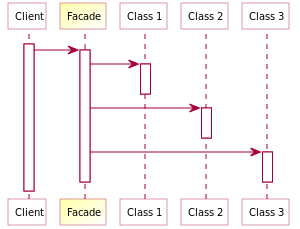

D Diagramme de séquence

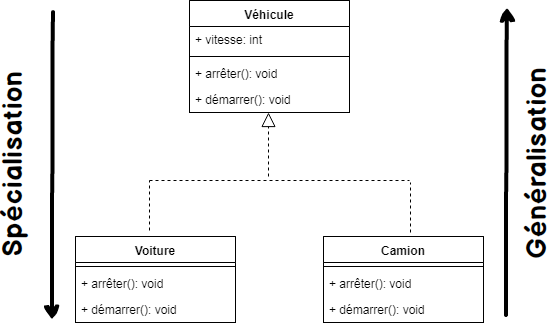

A Une classe

B Un acteur

C Une activité

D Une interface

A Diagramme de cas d’utilisation

B Diagramme de séquence

C Diagramme de classes

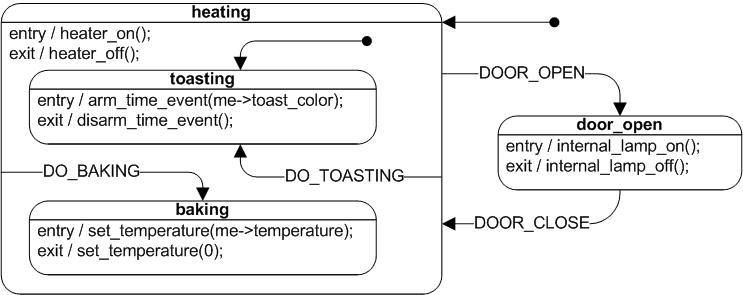

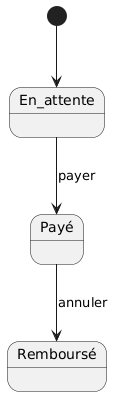

D Diagramme d’états-transitions

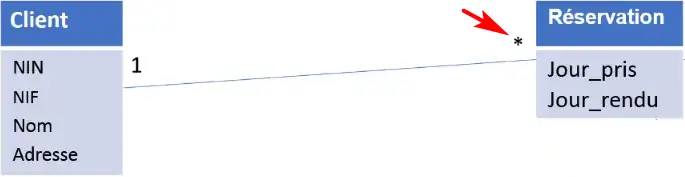

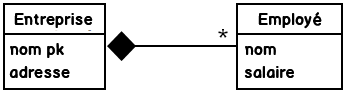

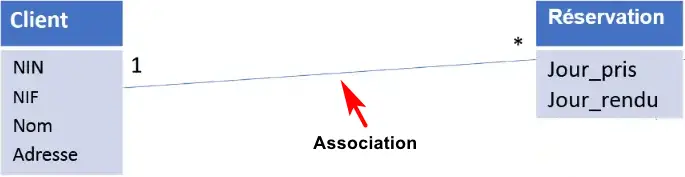

B Une cardinalité de 1

C Une cardinalité de 0..1

D Une cardinalité multiple

A Diagramme de classes

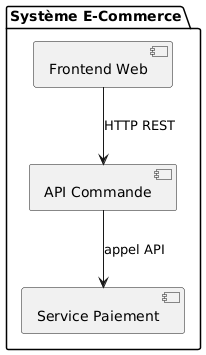

B Diagramme de composants

C Diagramme d’états-transitions

D Diagramme d’objets

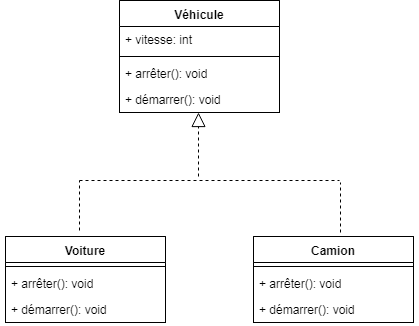

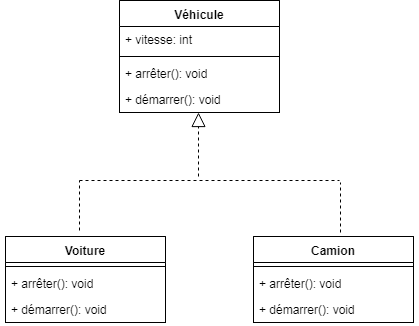

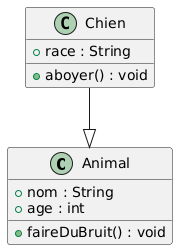

A Une flèche pleine avec un losange

B Une flèche en ligne pointillée

C Une flèche avec un triangle blanc

D Une ligne simple sans flèche

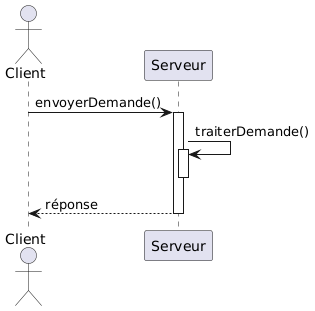

A La hiérarchie des classes

B Le déroulement des opérations dans le temps

C La base de données du système

D La structure d’un fichier

A Un rectangle avec une ligne

B Une flèche

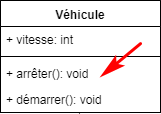

C Un nom suivi de parenthèses dans une classe

D Un losange noir

L’article QCM UML Corrigé – Partie 1 est apparu en premier sur WayToLearnX.

Découvrez une série de QCM UML pour tester vos connaissances en modélisation orientée objet. À travers ces questionnaires, révisez les principaux diagrammes UML, les concepts de base et les bonnes pratiques en génie logiciel. Un outil idéal pour les étudiants, développeurs et candidats aux examens techniques.

A Universal Modeling Language

B Unified Management Language

C Unified Modeling Language

D Ultimate Modeling Logic

A Diagramme de classes

B Diagramme d’activités

C Diagramme d’états-transitions

D Diagramme de cas d’utilisation

A Un rectangle

B Un cercle

C Un losange

D Un ovale

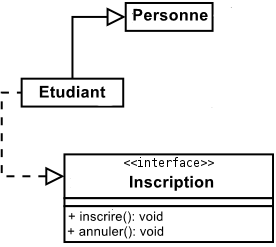

A Héritage

B Association

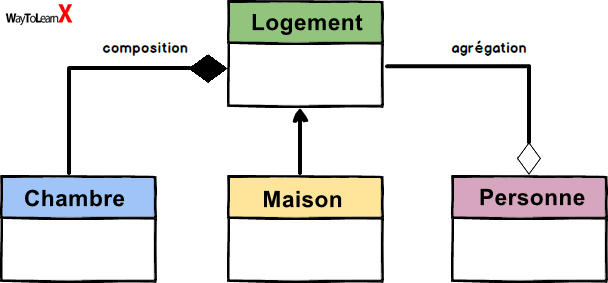

C Composition

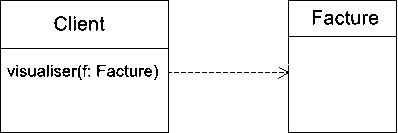

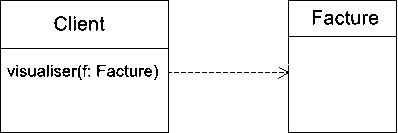

D Dépendance

A Une flèche pleine

B Une flèche pointillée

C Une ligne sans flèche

D Un losange

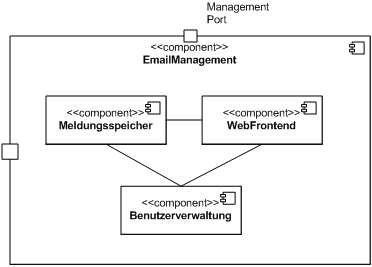

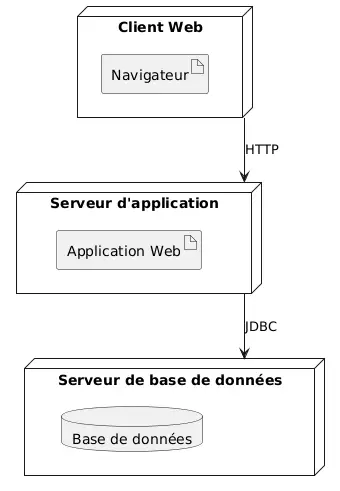

A L’architecture physique du système

B La navigation entre les pages d’un site

C Les entités de la base de données

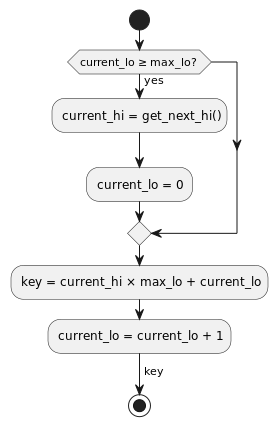

D Le déroulement d’un algorithme

A Association

B Dépendance

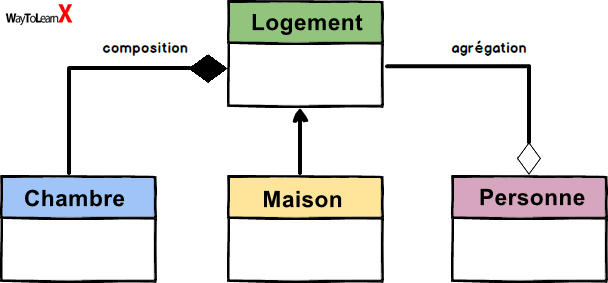

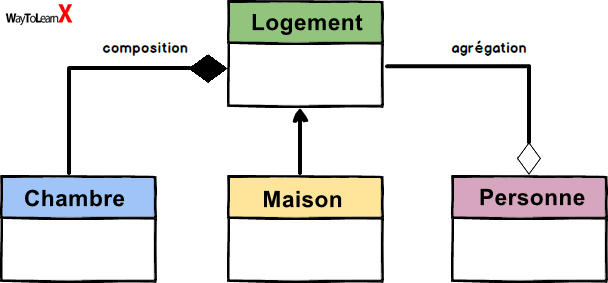

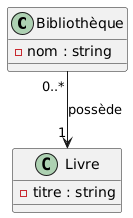

C Agrégation

D Composition

A Montrer les classes et leurs relations

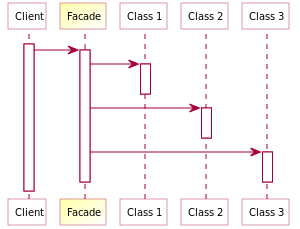

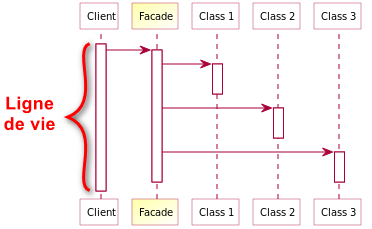

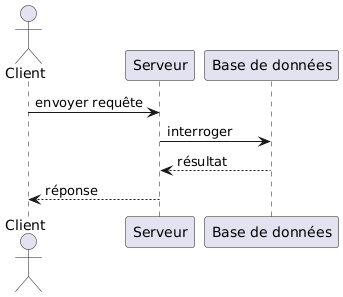

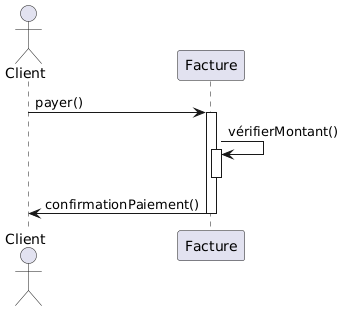

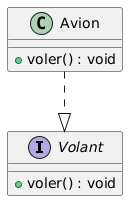

B Montrer la chronologie des interactions entre objets

C Décrire les rôles des utilisateurs

D Définir les exigences fonctionnelles

A Les relations entre classes

B L’ordre d’exécution des méthodes

C Le stockage des données

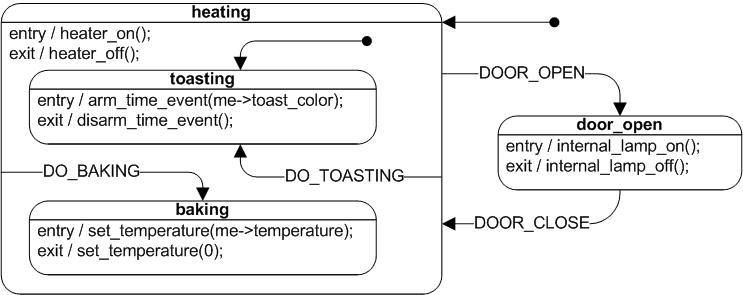

D Les différents états possibles d’un objet

A Un triangle blanc

B Une flèche pointillée

C Un losange blanc

D Un losange noir

L’article QCM UML Corrigé – Partie 2 est apparu en premier sur WayToLearnX.

Découvrez une série de QCM UML pour tester vos connaissances en modélisation orientée objet. À travers ces questionnaires, révisez les principaux diagrammes UML, les concepts de base et les bonnes pratiques en génie logiciel. Un outil idéal pour les étudiants, développeurs et candidats aux examens techniques.

A Les flux de données entre bases

B Les messages échangés entre objets (avec leur structure statique)

C La structure des classes

D Les transitions d’état

A Diagramme de séquence

B Diagramme de cas d’utilisation

C Diagramme d’activités

D Diagramme de classes

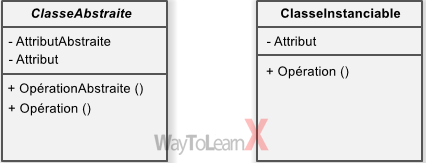

A Une méthode virtuelle

B Un service

C Une responsabilité

D Une opération abstraite

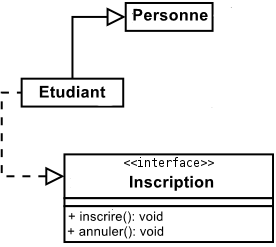

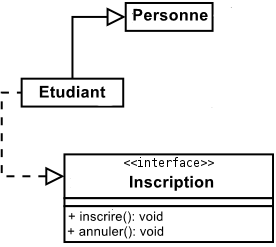

A Un rectangle avec le mot-clé <<interface>>

B Un cercle avec un nom dedans

C Une classe abstraite en italique

D Une flèche pointant vers une classe concrète

A Son nom est en gras

B Son nom est souligné

C Son nom est en italique

D Elle a une flèche noire

A Une dépendance

B Une composition

C Une agrégation

D Une association simple

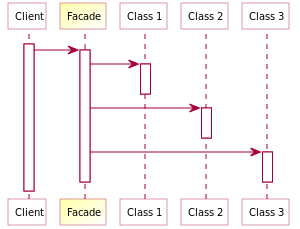

A Les relations de dépendance

B Les transitions d’un objet

C L’ordre temporel des interactions

D La structure logique des classes

A Détailler la base de données

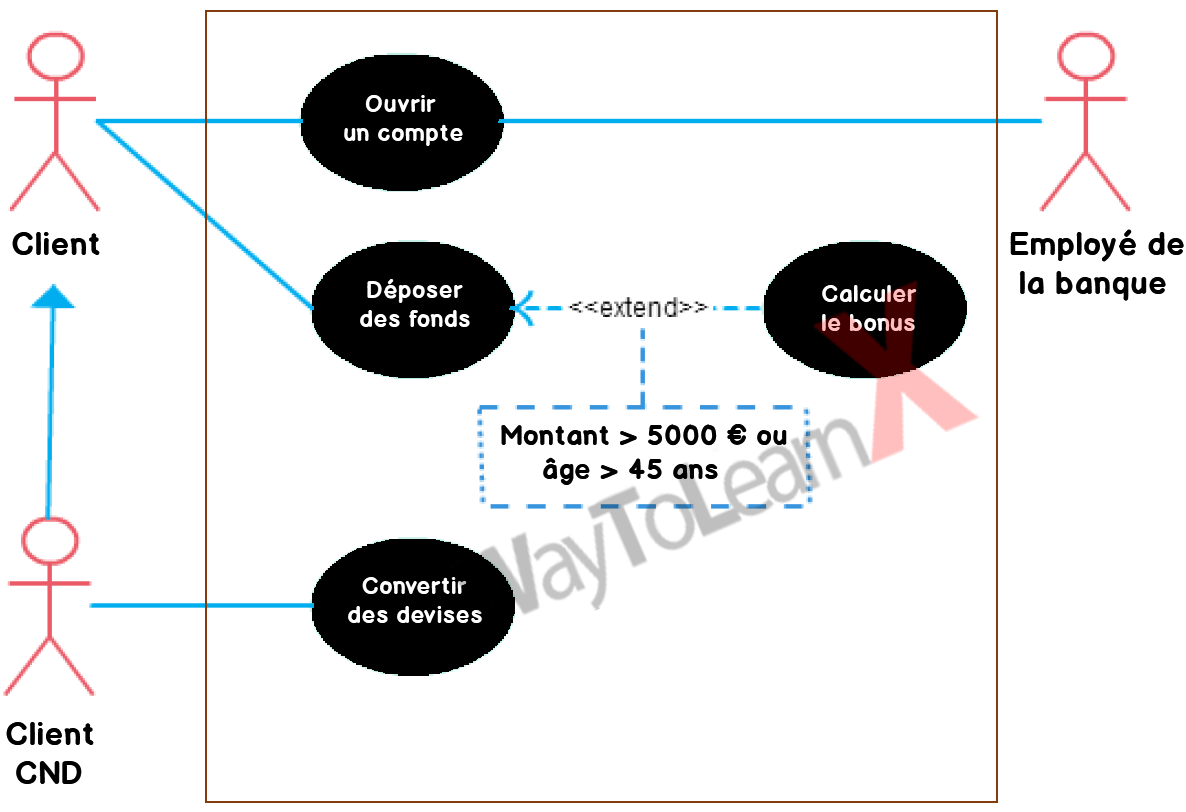

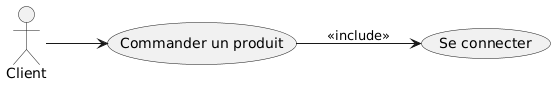

B Définir les rôles utilisateurs et leurs interactions avec le système

C Dessiner la structure logique d’une API

D Spécifier les composants logiciels

A Diagramme d’activités

B Diagramme de classes

C Diagramme d’états

D Diagramme de communication

A Association

B Dépendance

C Héritage

D Composition

L’article QCM UML Corrigé – Partie 3 est apparu en premier sur WayToLearnX.

Découvrez une série de QCM UML pour tester vos connaissances en modélisation orientée objet. À travers ces questionnaires, révisez les principaux diagrammes UML, les concepts de base et les bonnes pratiques en génie logiciel. Un outil idéal pour les étudiants, développeurs et candidats aux examens techniques.

A Il n’y en a aucune

B La composition implique une vie commune plus forte

C L’agrégation ne permet pas d’utiliser des objets

D L’agrégation est toujours utilisée avec des interfaces

A Une association

B Une dépendance

C Une généralisation

D Une transition d’état

A Diagramme de cas d’utilisation

B Diagramme de séquence

C Diagramme de classes

D Diagramme d’activités

A Un type de flèche

B Une classe abstraite

C Un axe vertical représentant un objet

D Une transition d’état

B Diagramme de cas d’utilisation

C Diagramme de séquence

D Diagramme d’activités

B Ils indiquent des erreurs de syntaxe

C « + » pour méthode, « – » pour attribut

D Le niveau de visibilité: « + » pour public, « – » pour privé

B Illustrer l’évolution d’un objet dans le temps

C Décrire les interactions temporelles entre objets

D Décrire la base de données d’un système

A Actions

B Composants

C Fragments combinés

D Activation (ou focus de contrôle)

A La phase de maintenance

B La phase de déploiement

C L’analyse et la conception

D Les tests unitaires

A 0..0

B 0..*

C ..

D 1..*

L’article QCM UML Corrigé – Partie 4 est apparu en premier sur WayToLearnX.

Découvrez une série de QCM UML pour tester vos connaissances en modélisation orientée objet. À travers ces questionnaires, révisez les principaux diagrammes UML, les concepts de base et les bonnes pratiques en génie logiciel. Un outil idéal pour les étudiants, développeurs et candidats aux examens techniques.

A Donner des valeurs par défaut aux attributs

B Ajouter des couleurs aux classes

C Spécialiser ou catégoriser un élément UML

D Représenter la base de données

A Les structures de classe

B L’organisation des cas d’utilisation

C La composition d’un composant logiciel

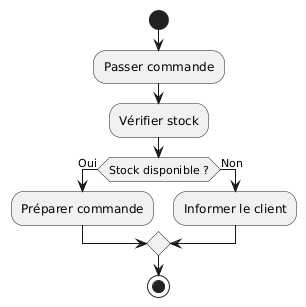

D Le déroulement logique d’un processus

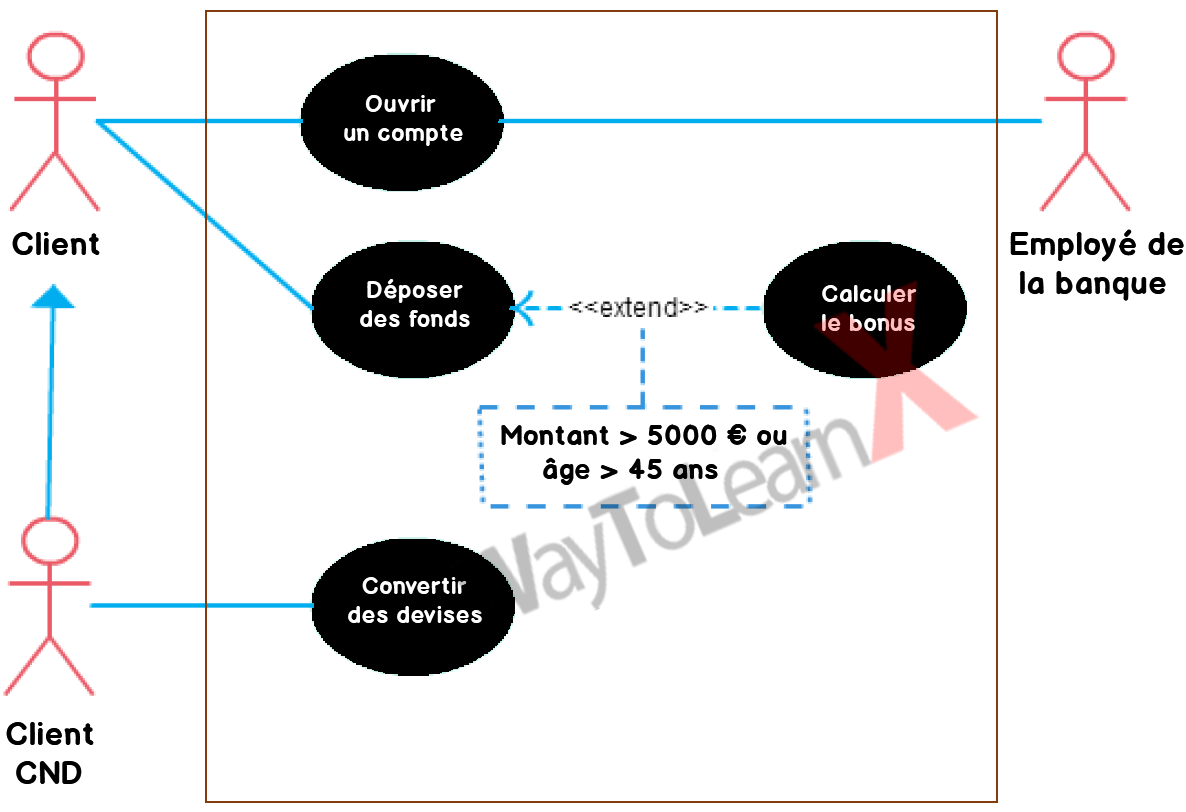

A Une erreur

B Une relation d’héritage

C Une inclusion obligatoire d’un comportement

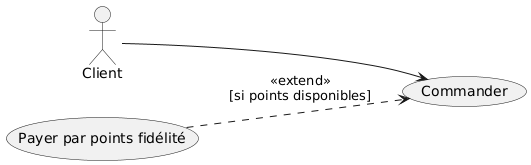

D Une option facultative

A <<optional>>

B <<include>>

C <<extend>>

D <<use>>

A Une base de données

B Une interface graphique

C Un test unitaire

D Une partie physique d’un système logiciel (module, bibliothèque, etc.)

A Diagramme de cas d’utilisation

B Diagramme de séquence

C Diagramme de classes

D Diagramme d’activités

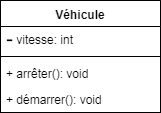

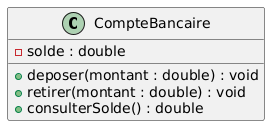

A Un ovale divisé en deux parties

B Un rectangle divisé en trois parties : nom, attributs, méthodes

C Une flèche vers une interface

D Un cercle avec une ligne

A Montrer les modules de code

B Représenter l’enchaînement logique d’un processus

C Décrire la manière dont les éléments sont installés sur du matériel

D Modéliser l’interface utilisateur

A Association

B Composition

C Héritage (généralisation)

D Dépendance

A En le précédant du signe +.

B En le précédant du signe -.

C En le précédant du signe #.

D En l’écrivant en italique.

L’article QCM UML Corrigé – Partie 5 est apparu en premier sur WayToLearnX.

Découvrez une série de QCM UML pour tester vos connaissances en modélisation orientée objet. À travers ces questionnaires, révisez les principaux diagrammes UML, les concepts de base et les bonnes pratiques en génie logiciel. Un outil idéal pour les étudiants, développeurs et candidats aux examens techniques.

A Association

B Dépendance

C Réalisation (implémentation)

D Généralisation (héritage)

A Un message de création

B Un message synchrone

C Un message asynchrone

D Une réponse

A Diagramme de classes

B Diagramme d’activités

C Diagramme de cas d’utilisation

D Diagramme de composants

A Une association

B Une agrégation

C Une composition

D Une généralisation (héritage)

A Méthode publique

B Méthode privée

C Méthode protégée

D Méthode abstraite

A Une condition ou un test (décision)

B Une fin de processus

C Un début de processus

D Une erreur système

A Un stimulus

B Une action

C Un signal

D Un déclencheur (trigger)

A L’héritage entre classes

B Le processus métier ou le flux de travail

C La base de données

D Les relations entre acteurs

B Il décrit les interactions entre le client et le compte

C Il définit la structure d’une classe CompteBancaire

D Il représente un processus de transaction

A Diagramme de classes

B Diagramme de séquence

C Diagramme d’états-transitions

D Diagramme d’objets

L’article QCM UML Corrigé – Partie 6 est apparu en premier sur WayToLearnX.