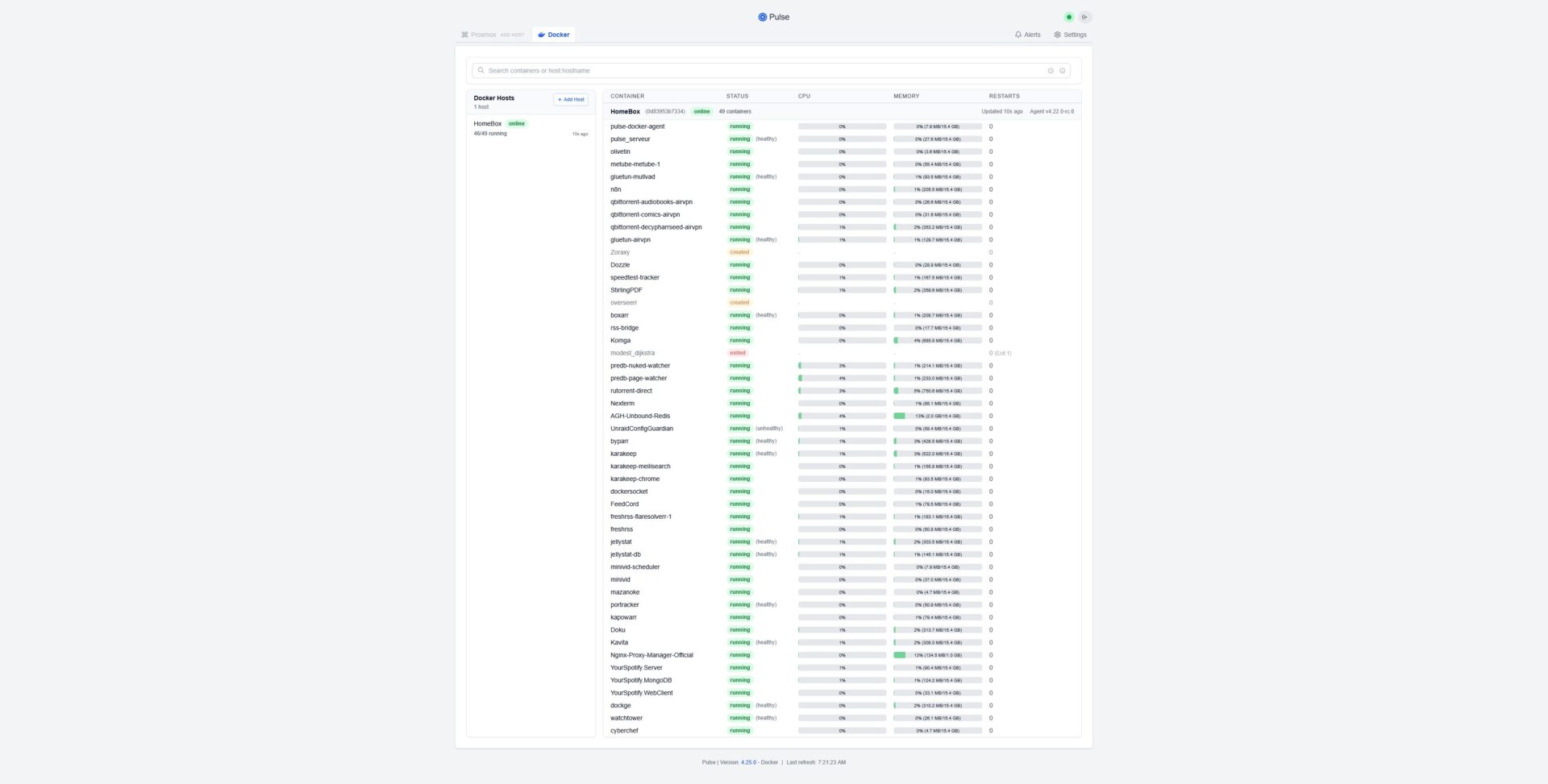

Pulse : monitoring Docker (et Proxmox)

Merci Holaf pour la découverte.

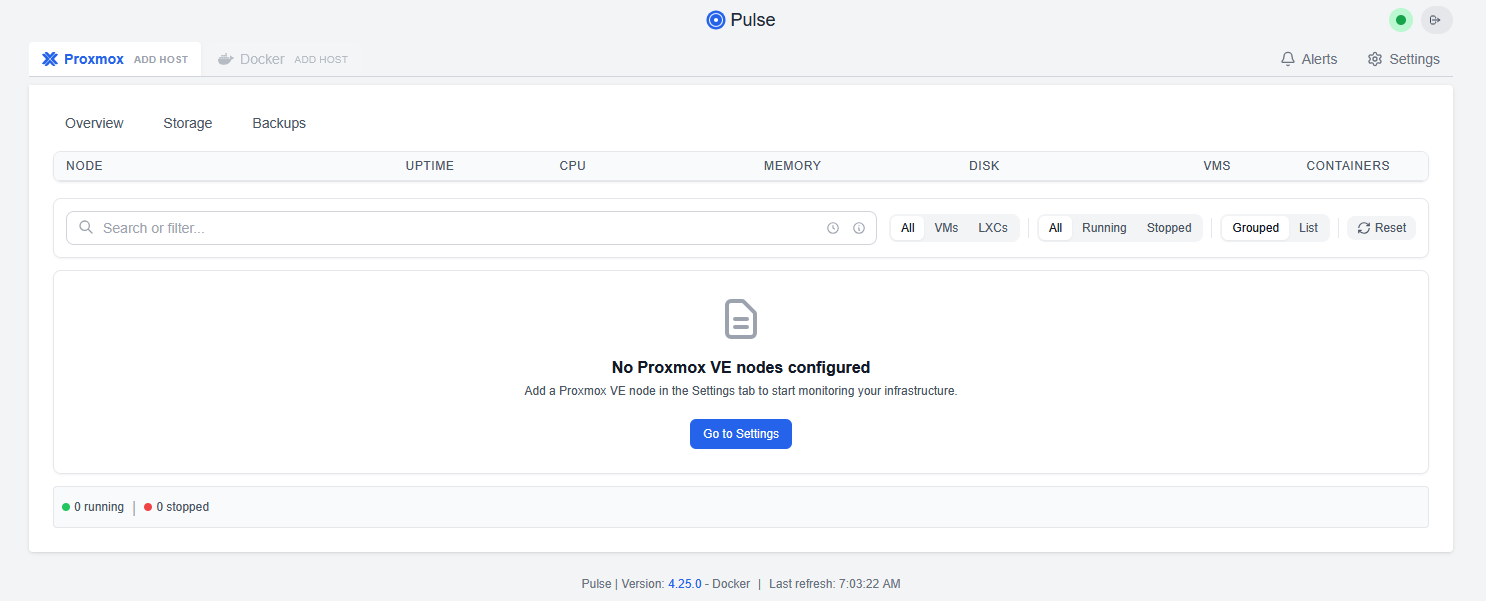

Je n’ai plus de Proxmox depuis des années à la maison, je le teste avec Docker : Ubuntu, Synology et UNRAiD.

Ça fait penser à Beszel mais en plus puissant et complet bien entendu.

Pulse s’utilise en toute logique avec un serveur et des agents. Le tout s’installe en Docker ou en dur.

C’est très musclé et sécurisé, ça permet la découverte de réseaux pour ajouter des nodes Proxmox notamment. Je l’utilise de manière très simple pour ce test :

services:

pulse:

image: rcourtman/pulse:latest

container_name: pulse_serveur

ports:

- 7655:7655

volumes:

- /mnt/user/appdata/pulse:/data

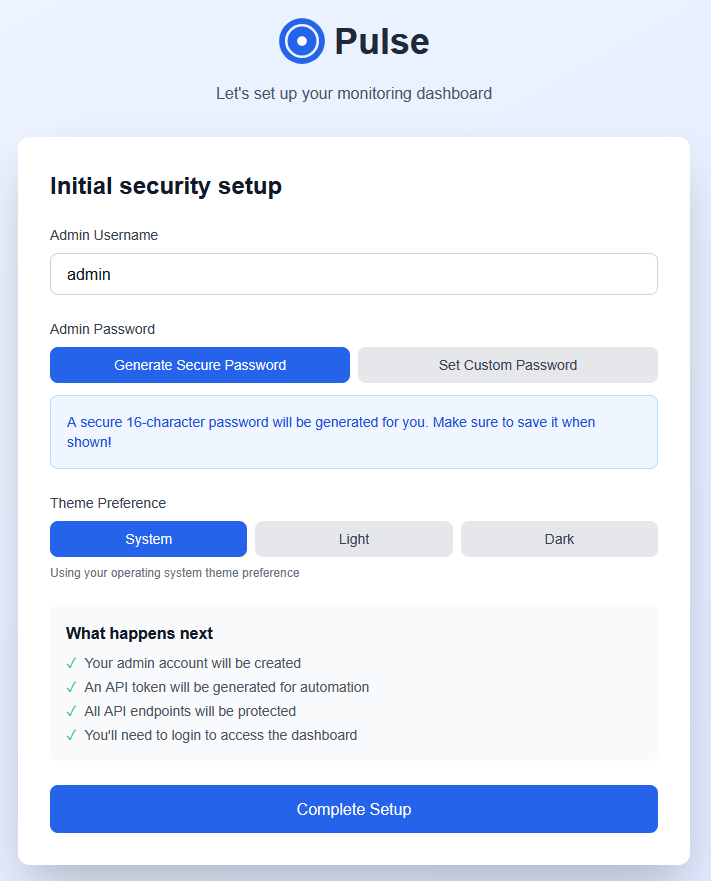

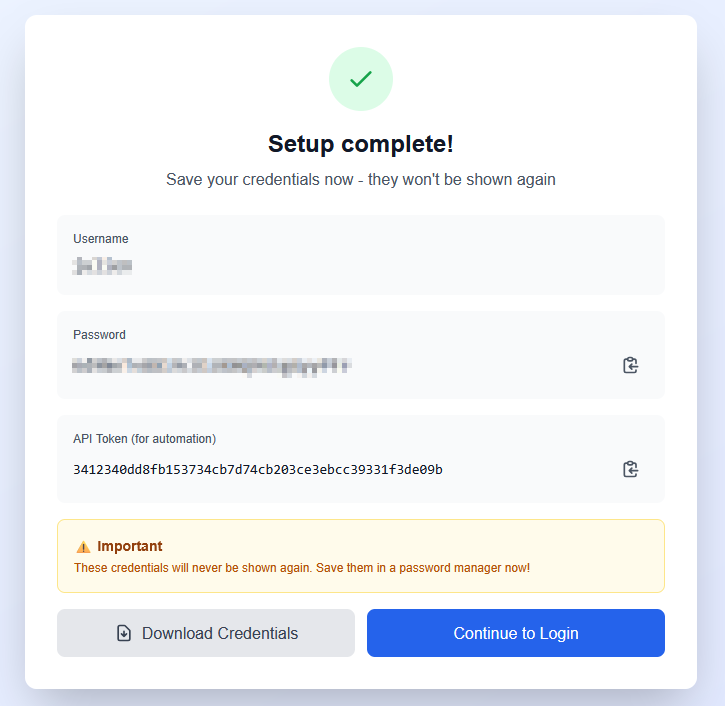

restart: alwaysOn peut ensuite définir un compte d’accès

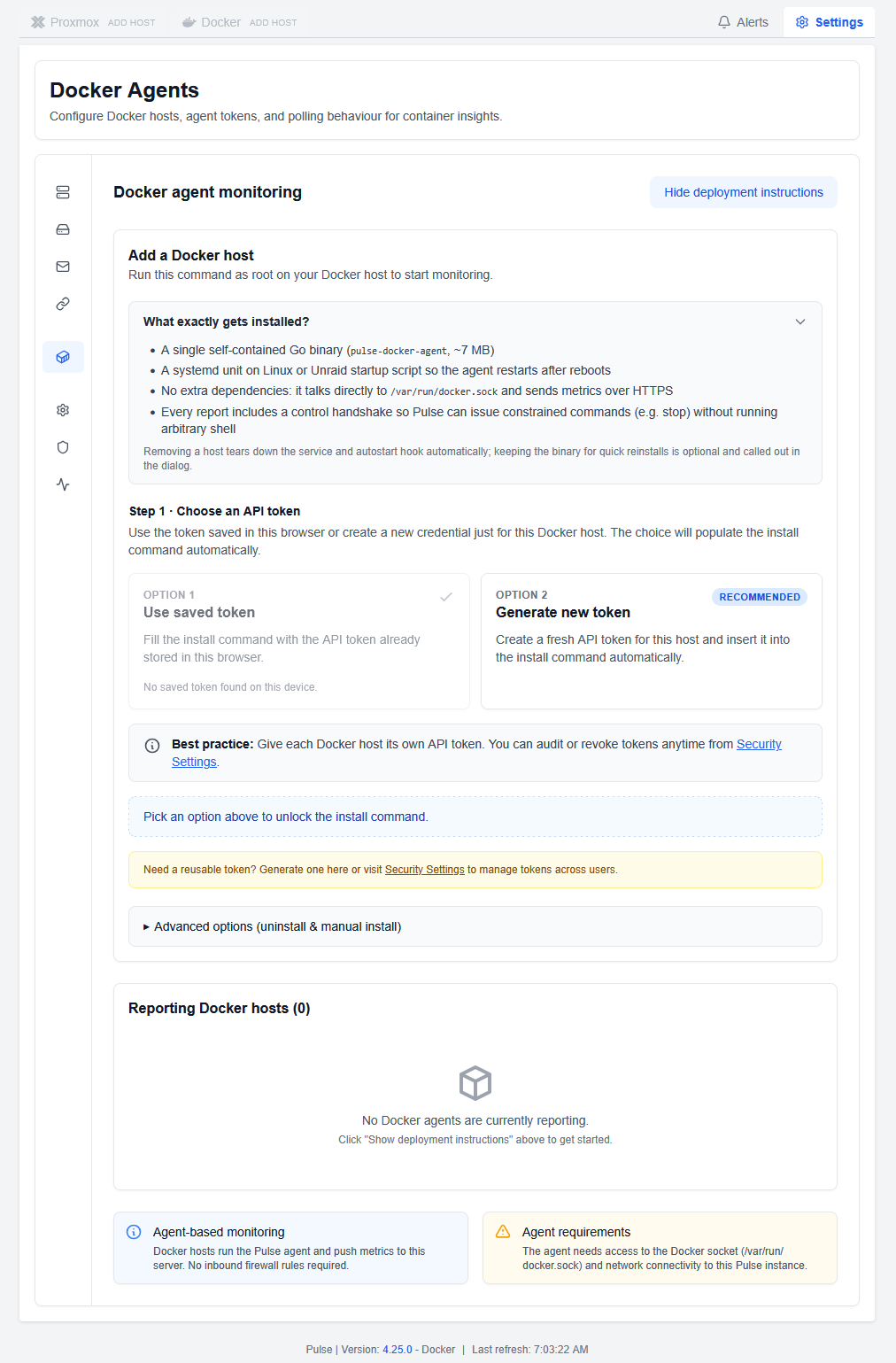

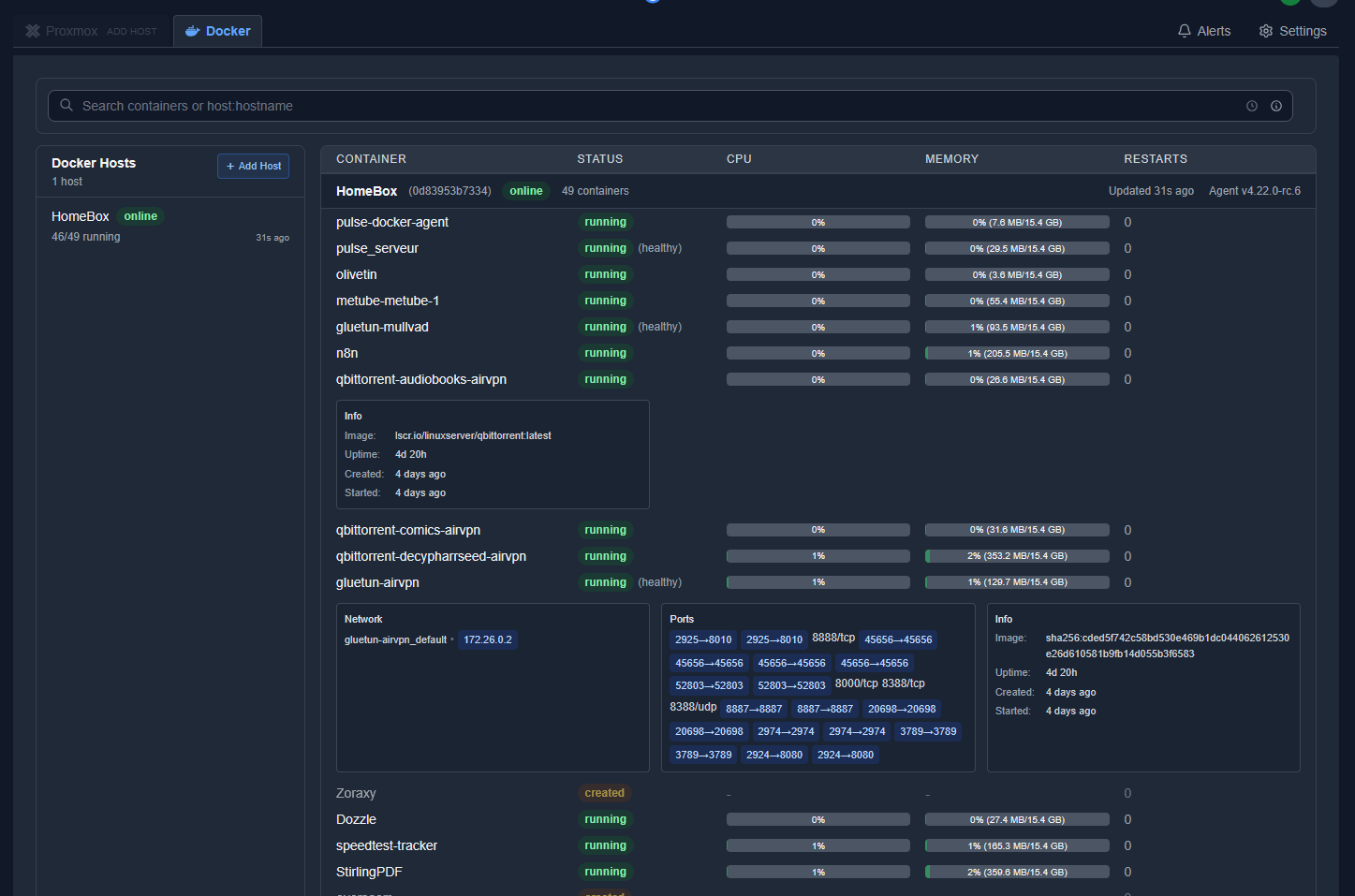

Je souhaite ajouter des clients Docker

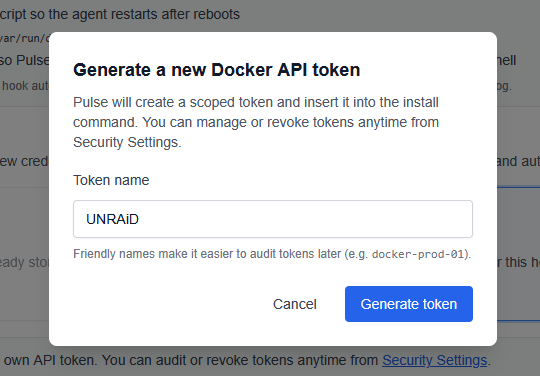

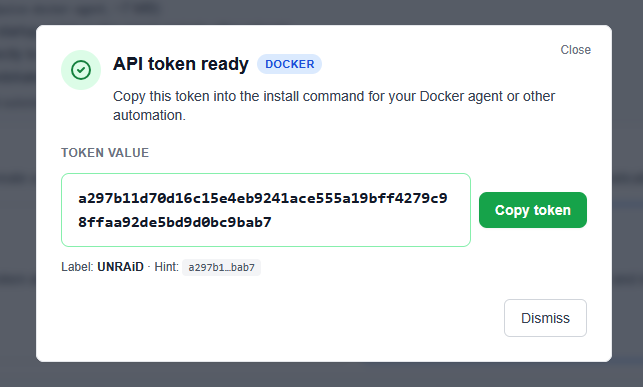

Il faudra pour ça générer un token par client

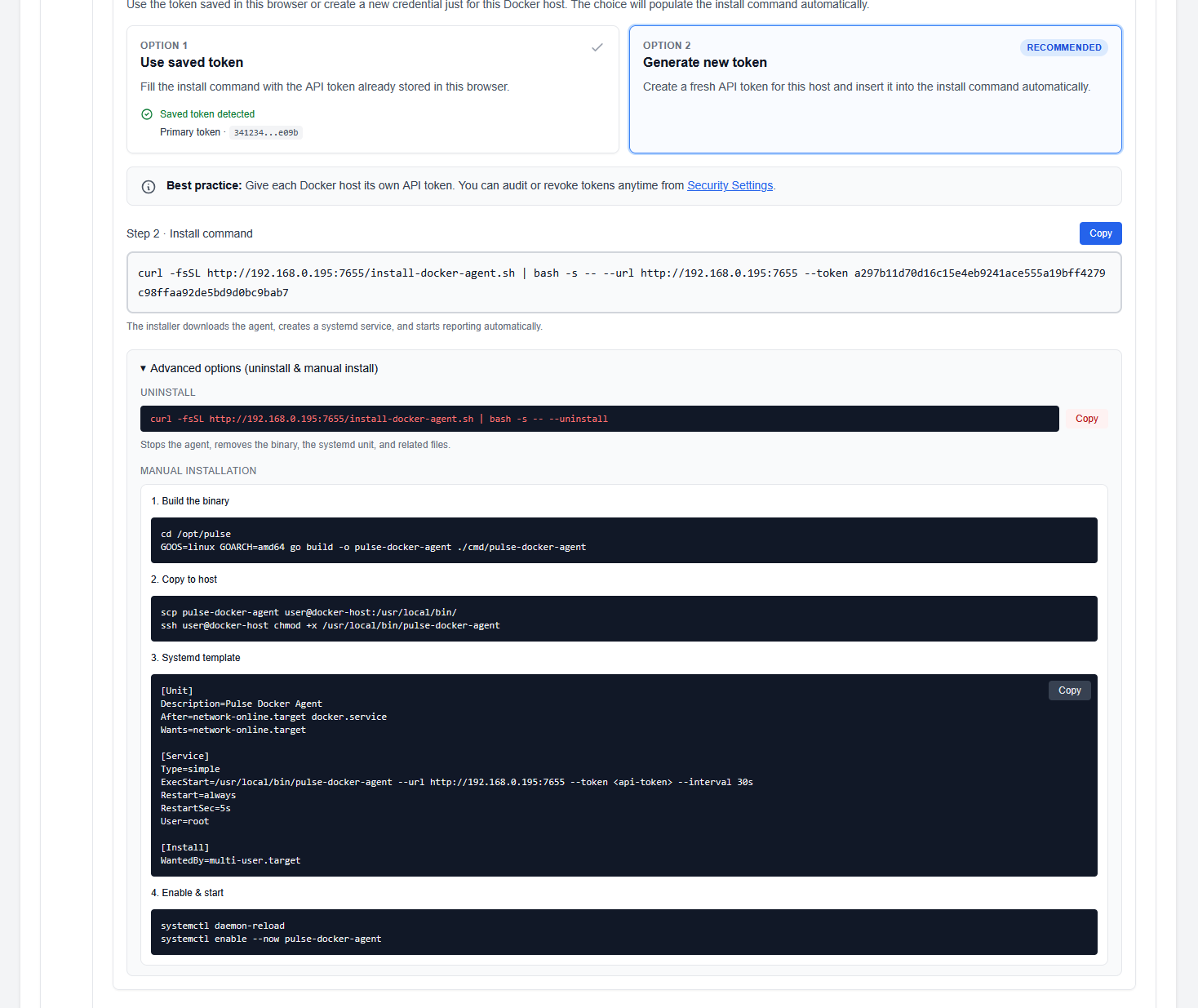

Et tout est ensuite expliqué pour l’installer ou le retirer. C’est très bien fait.

Mais pour ma machine sous UNRAiD je préfère passer par un container Docker

docker run -d \

--name pulse-docker-agent \

-e PULSE_URL="http://192.168.0.195:7655" \

-e PULSE_TOKEN="a297b11d70d16c15e4eb9241ace555a19bff4279c98ffaa92de5bd9d0bc9bab7" \

-e PULSE_TARGETS="http://192.168.0.195:7655|a297b11d70d16c15e4eb9241ace555a19bff4279c98ffaa92de5bd9d0bc9bab7" \

-v /var/run/docker.sock:/var/run/docker.sock \

--restart always \

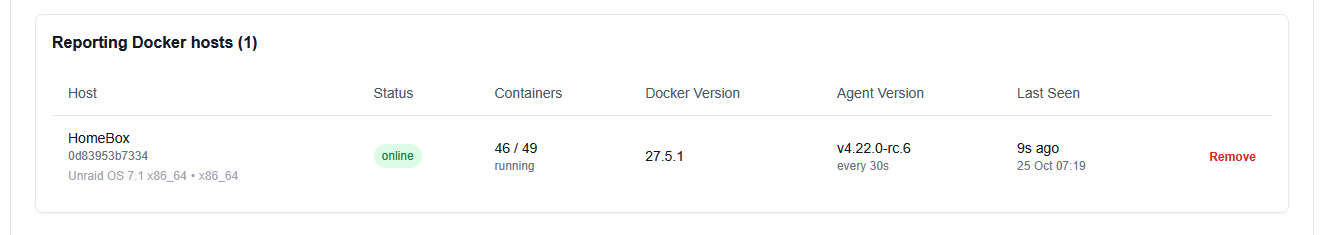

ghcr.io/rcourtman/pulse-docker-agent:latestEt je l’ai tout de suite dans ma liste de clients

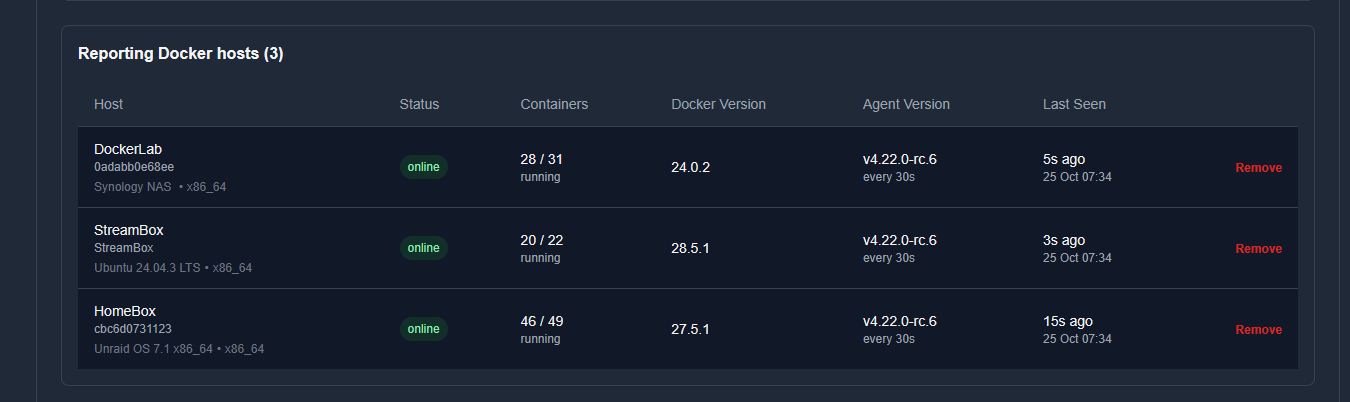

Pour un NAS Synology je passe aussi par Docker. En revanche je suis leur recommandation pour ajouter un client sur la machine Ubuntu.

curl -fsSL http://192.168.0.195:7655/install-docker-agent.sh | bash -s -- --url http://192.168.0.195:7655 --token bc6f2c3e562d5c030a1b2b925a6f145050e214359542b3670a79a4a94a971c18root@StreamBox:/home/aerya# curl -fsSL http://192.168.0.195:7655/install-docker-agent.sh | bash -s -- --url http://192.168.0.195:7655 --token bc6f2c3e562d5c030a1b2b925a6f145050e214359542b3670a79a4a94a971c18

== Pulse Docker Agent Installer ==

[INFO] Primary Pulse URL : http://192.168.0.195:7655

[INFO] Install path : /usr/local/bin/pulse-docker-agent

[INFO] Log directory : /var/log/pulse-docker-agent

[INFO] Reporting interval: 30s

[INFO] API token : provided

[INFO] Docker host ID : cf13d13b-a0e2-4bc6-b755-2535f80b4932

[INFO] Targets:

[INFO] • http://192.168.0.195:7655

[INFO] Downloading agent binary

/usr/local/bin/pulse-docker-agent 100%[=======================================================================================================================================================================================================================================>] 6.85M --.-KB/s in 0.03s

[ OK ] Agent binary installed

[ OK ] Cleared any previous stop block for host

== Configuring systemd service ==

[ OK ] Wrote unit file: /etc/systemd/system/pulse-docker-agent.service

[INFO] Starting service

Created symlink /etc/systemd/system/multi-user.target.wants/pulse-docker-agent.service → /etc/systemd/system/pulse-docker-agent.service.

== Installation complete ==

[INFO] Agent service enabled and started

[INFO] Check status : systemctl status pulse-docker-agent

[INFO] Follow logs : journalctl -u pulse-docker-agent -f

[INFO] Host visible in Pulse : ~30 secondsEt j’ai bien mes 3 clients

Pulse est un outil sécurisé, très simple, très beau, trés complet, très léger. J’adopte !

![]()