Patch Tuesday 2026 : Windows 11 a démarré l’année par quelques fausses notes

Le début de l'année 2026 commence fort avec pleins de nouveaux tests et dossiers. Voici le meilleur du Net Francophone (semaines 1 et 2).

Le début de l'année 2026 commence fort avec pleins de nouveaux tests et dossiers. Voici le meilleur du Net Francophone (semaines 1 et 2).

Cet article Ecran, casque, processeurs, tous les dossiers à ne pas manquer ! a été publié en premier par GinjFo.

Sony donne rendez-vous le 21 janvier à 17 heures, heure de Paris, pour dévoiler un nouveau produit audio. Et si certains espéraient enfin voir arriver les WF-1000XM6, les fuites racontent une autre histoire : un virage « open-ear » assumé, avec de nouveaux écouteurs clipés à l’oreille. Le teasing est minimaliste — « Discover a new form of listening » — mais […]

L’article Sony LinkBuds Clip : Les nouveaux écouteurs « open-ear » arrivent le 21 janvier ! est apparu en premier sur BlogNT : le Blog des Nouvelles Technologies.

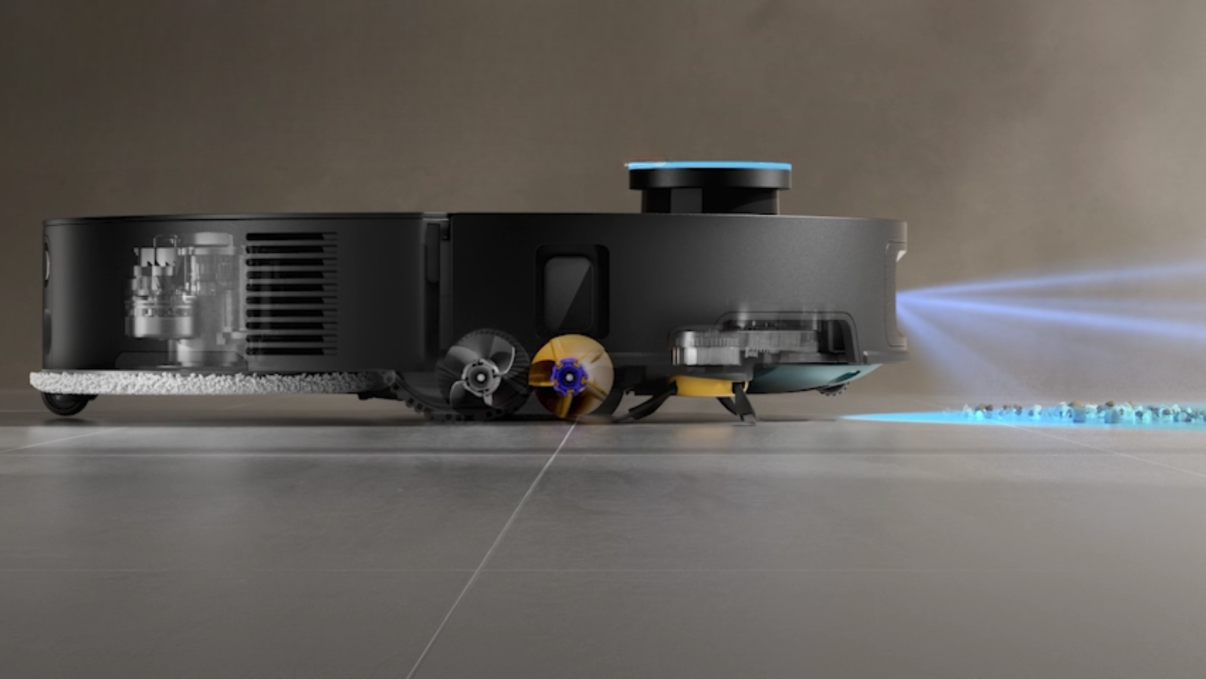

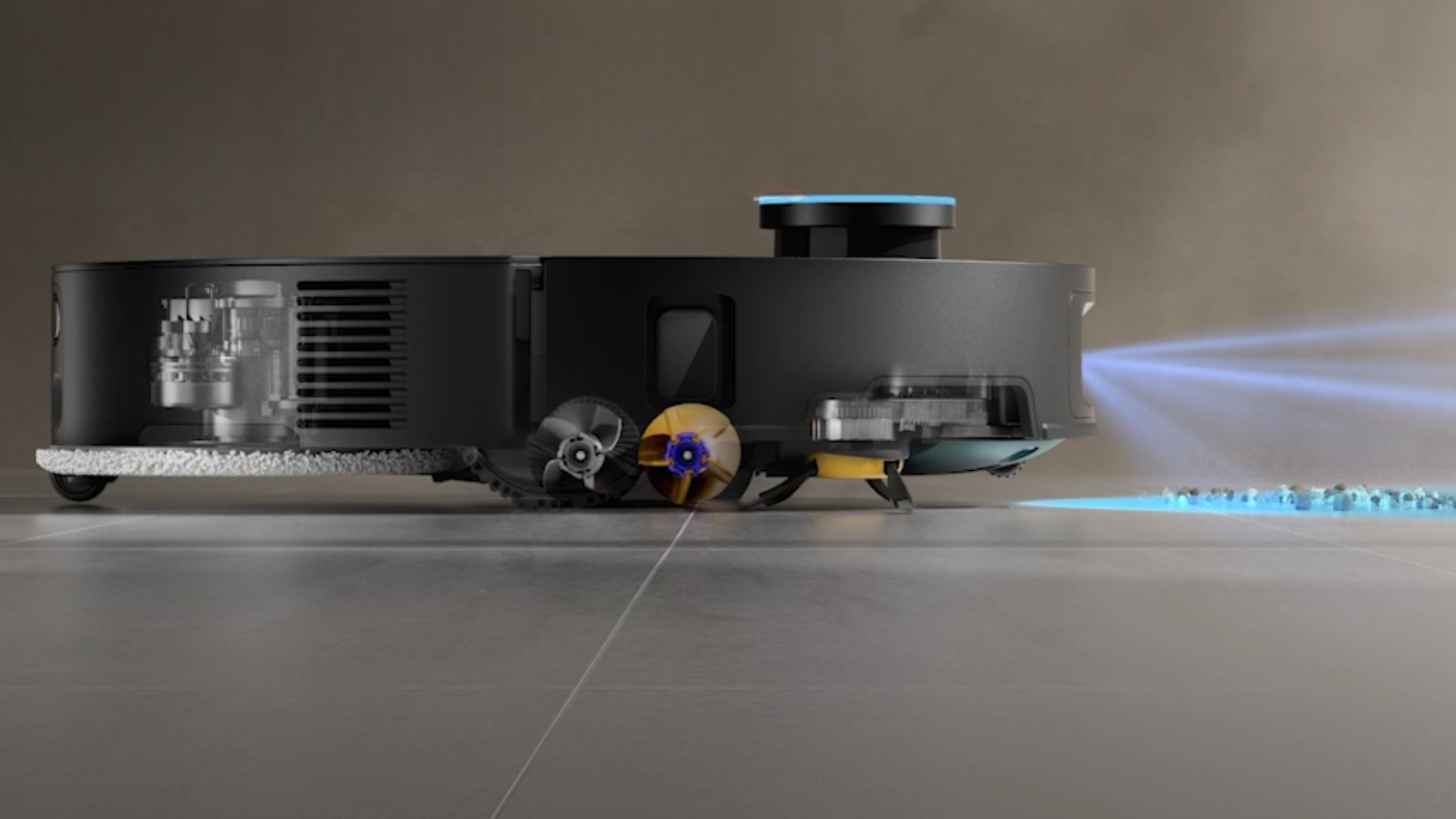

Sous les canapés, sur les seuils, contre les poils d’animaux et les odeurs : c’est là que se gagne désormais la guerre des robots premium. Avec le X60 Max Ultra Complete, Dreame promet le “package ultime” et relance la course aux flagships.

Sur le très haut de gamme, le robot-aspirateur est entré dans une vraie course à l’armement. Chaque marque promet “le plus” : une station plus autonome, une IA plus futée, une aspiration plus démonstrative… et surtout un format capable d’aller là où les anciens modèles échouent, sous les meubles bas. Dans ce contexte, Dreame dégaine le X60 Max Ultra Complete et clame haut et fort : « les frérots, nous, on coche toutes les cases à la fois ! », brandissant d’un geste triomphal un robot ultra-fin, annoncé très puissant, et épaulé par une station qui met l’accent sur l’hygiène.

Bon, mais alors… ce modèle est-il seulement impressionnant… ou différent ? Car sur un marché saturé de “flagships”, le X60 doit éviter le piège du doublon interne face au Dreame X50 Ultra Complete, et du doublon externe face aux nouveaux Roborock Saros. Examinons cela d’un peu plus près…

| Caractéristique Techniques | Dreame X60 Max Ultra Complete |

|---|---|

| Dimensions | robot : 350 × 350 × 79,5 mm/102,8 mm station : 390 × 423 × 499 mm |

| Poids | robot : 4,7 kg station : 10,6 kg |

| Capacité de franchissement d’obstacles | 8,8 cm (double marche) /4,5 cm (marche simple) |

| Lavage de la serpillière | 100°C |

| Puissance d’aspiration | 35 000 Pa |

| Pression vers le sol | 15 N |

| Batterie | 6 400 mAh |

| Autonomie | NC |

| Temps de charge complète | NC |

| Bac robot | 235 ml |

| Volume du sac à poussière | 3,2 L |

| Capacité du réservoir d’eau propre / usée | 4,2 L / 3,0 L |

| Vitesse de rotation annoncée | 230 tr/min |

| Assistance vocale | Built-in & third-party |

| Ajout automatique de détergent | Dual-Solution Compartment |

| Navigation | VersaLift DToF + 2 caméras IA + lumière latérale 3D structurée + LED + jusqu’à 280+ types d’objets |

| Brosse principale | HyperStream™ Detangling DuoBrush 2.0 |

Sur le papier, le X60 Max Ultra Complete frappe fort sur trois points : un gabarit ultra-fin (7,95 cm) rare sur un flagship, une puissance annoncée très élevée (35 000 Pa), et surtout un combo “tout-terrain” avec franchissement jusqu’à 8,8 cm et station 100°C orientée hygiène/odeurs (pratique avec des animaux). Le bémol, c’est que l’autonomie, le bruit et la performance réelle restent à vérifier pour avoir un portrait vraiment fiable de ce nouveau candidat !

À ce niveau de gamme, Dreame ne cherche plus à “réinventer” le robot-aspirateur : l’enjeu, c’est plutôt de réduire les compromis là où les modèles premium restent perfectibles. Premier irritant : les zones inaccessibles. Une partie de la poussière se loge sous les canapés, les lits et certains buffets, et quelques millimètres de trop suffisent à laisser des “angles morts”. Avec une hauteur annoncée à 7,95 cm, le X60 ne promet pas une révolution, mais un élargissement très concret de la couverture : beaucoup de robots haut de gamme avec tourelle culminent autour de 10 cm, et ce différentiel de 1,5 à 2,5 cm peut suffire à faire passer un robot sous des meubles bas modernes (meuble TV, lit plateforme, canapé à caisse basse).

Deuxième point : les seuils et tapis épais. Vu de l’extérieur, annoncer “jusqu’à 8,8 cm” peut sembler spectaculaire… mais l’intention est plus terre-à-terre : réduire le nombre de blocages qui cassent l’autonomie au quotidien. Dans la plupart des tests, encore beaucoup de robots “classiques” plafonnent autour de 2 cm de seuil franchissable ; c’est suffisant pour les transitions propres, mais ça coince dès qu’on cumule un rail + une barre, un seuil un peu haut, ou un bord de tapis épais. Dans cette logique, le X60 vise moins à “changer de catégorie” qu’à être moins exigeant sur l’environnement : tolérer davantage de situations réelles comme les passages irréguliers ou les doubles seuils et devenir la nouvelle norme premium, là où Roborock n’annonce « que » 4 cm sur ses Saros.

Enfin, avec une station qui promet le lavage des serpillières à 100°C, la marque s’attaque à l’odeur, au gras et à l’entretien, particulièrement sensibles dans les foyers avec animaux (ou des testeurs fous qui procèdent à des expériences façon Mimi Cracra…).

Le Dreame X60 Max Ultra Complete arrive dans une zone un peu inconfortable : celle du “flagship de plus”, alors que le X50 Ultra Complete couvre déjà largement les besoins d’un robot premium. Sur le fond, la différence se joue sur des compromis grattés un par un : un robot annoncé plus bas pour réduire les angles morts sous les meubles, plus puissant sur le papier, une station orientée hygiène (lavage chaud) et une tolérance accrue face aux passages difficiles. On n’est donc pas (encore) une nouvelle catégorie : juste sur une manière de rendre le robot moins dépendant d’un intérieur optimisé pour lui.

Le risque, c’est évidemment la cannibalisation : à prix et positionnement proches, le X50 reste le choix premium déjà très complet, tandis que le X60 devient une sorte de vitrine technologique, surtout pertinente si l’on cumule des contraintes concrètes (meubles bas, seuils/tapis pénibles, forte exigence d’hygiène). Autrement dit : on ne s’y intéressera que pour réduire les situations où un très bon robot se heurte encore à une limite.

Et puis il y a le doublon externe : Roborock joue désormais le même match avec ses modèles ultra-plats. À ce niveau, la différence se fera moins sur la surenchère de chiffres que sur l’expérience : fiabilité de la navigation dans les zones sombres, constance sur tapis, qualité du lavage dans la durée, gestion des odeurs, fréquence d’entretien réellement nécessaire, stabilité de l’app et des automatisations. En 2026, la signification de « premium » sera un robot autonome, prévisible, et réclamant donc le moins d’attention possible…

Aux États-Unis, Dreame positionne le X60 Max Ultra Complete dans le très haut de gamme, avec un prix annoncé de 1 699,99 $ et une commercialisation annoncée à partir du 10 février 2026 (avec une phase de précommande/early offers en amont). En revanche, pour la France/Europe, il manque encore l’essentiel : date de sortie locale, tarif en euros, détails du bundle “Complete” selon les pays, ainsi que la politique SAV et le coût/disponibilité des consommables (sacs, patins, brosses, détergents). En attendant, l’alternative la plus évidente s’appelle Mova S70 Ultra Roller !

On espère vous en dire davantage le plus vite possible ! Et vous ? Pensez-vous que les améliorations du X60 Maw Ultra Complete pour concerner votre intérieur ou, rien qu’à voir le prix aux USA, vous savez que vous allez lâcher l’affaire ?

Youssef Sammouda, un chercheur en sécurité connu sous le pseudo sam0, vient de publier un article détaillant pas moins de 4 vulnérabilités de type XS-Leaks qu'il a découvertes chez Meta. Pour vous la faire courte, ce genre de faille permet à un site malveillant de déduire des informations sur vous sans même avoir besoin de pirater quoi que ce soit. Heureusement, tout a été patché depuis !

La première faille concernait Workplace (la version entreprise de Facebook) et son intégration avec Zoom. En gros, un attaquant pouvait créer une page web qui chargeait le callback Zoom de Workplace dans une iframe, et selon que l'utilisateur était connecté ou non à Meta Work, la redirection se comportait différemment. Et là, pouf, l'attaquant savait si vous étiez un utilisateur Meta Work. Pas besoin d'accéder à vos données, juste de mesurer combien de temps met une redirection. Vicieux, non ? Meta a casqué 2 400 dollars pour cette trouvaille.

La deuxième faille, c'était le bon vieux bouton Like de Facebook. Vous savez, ce petit widget qu'on trouve sur des millions de sites web ? Eh bien si vous étiez connecté à Facebook, le plugin pouvait révéler si vous aviez liké une page spécifique ou pas. Un attaquant n'avait qu'à mesurer le nombre de frames dans l'iframe pour le savoir. Encore 2 400 dollars dans la poche de notre chercheur.

La troisième était plus technique et bien trouvée. Le fichier signals/iwl.js de Facebook utilise Object.prototype pour ses opérations. En manipulant ce prototype depuis la page parente, un attaquant pouvait provoquer des erreurs différentes selon l'état de connexion de l'utilisateur, et même récupérer son ID Facebook. Ça, ça valait 3 600 dollars.

Et voilà, la quatrième concernait l'identification des employés Meta eux-mêmes via les domaines internes. Celle-là n'a pas rapporté de bounty (juste un "informative"), mais elle montre bien l'étendue du problème.

Au total, Youssef a empoché 8 400 dollars entre décembre 2024 et mai 2025, le temps que Meta corrige tout ça. Alors oui, c'est cool que ces failles soient maintenant corrigées mais ça fait quand même réfléchir sur la quantité de données qui peuvent fuiter sans même qu'on s'en rende compte.

Pour ceux qui veulent creuser le fonctionnement des programmes de bug bounty , c'est vraiment un système génial et hyper vertueux où tout le monde est gagnant. Les chercheurs sont payés pour trouver des failles, les entreprises patchent avant que les méchants n'exploitent. Y'a vraiment de quoi faire dans ce domaine.

Bref, bien joué Youssef Sammouda, grâce à lui quelques failles de moins chez Meta, et ça c'est cool !

Nous vous proposons ce matin un rapide tour d'horizon du Edifier T5s qui n'est autre qu'un Subwoofer actif de 220 mm qui délivre 70 watts de puissance. C'est à découvrir tout simplemnt ici même : Test subwoofer Edifier T5s ou en cliquant sur la source. […]

Lire la suiteLes amis, si vous administrez encore des serveurs Windows avec des configurations "d'époque" (qui sentent la naphtaline quoi...), il faut qu'on parle.

Google Cloud (via son équipe Mandiant) vient de sortir un papier assez creepy sur Net-NTLMv1, ce vieux protocole d'authentification qu'on croyait enterré mais qui survit encore dans pas mal d'infrastructures. Verdict implacable : c'est une véritable bombe à retardement !!

BOOM 💥 !

En gros, si vous avez encore du NTLMv1 activé quelque part sur votre réseau, un attaquant positionné sur votre réseau peut récupérer le matériel cryptographique nécessaire pour casser vos comptes. Le problème avec Net-NTLMv1, c'est qu'il s'agit d'un protocole d'authentification challenge-response qui date des années 90. C'était l'époque de Windows NT, de 2Pac et des modems 56k sauf que contrairement à la musique, la sécurité a un peu évolué depuis.

Le souci, c'est que ce protocole utilise l'algorithme DES (Data Encryption Standard) pour chiffrer ses challenges. Et le DES, aujourd'hui, c'est aussi solide qu'une porte en papier mâché.

Concrètement, un attaquant peut donc forcer un échange d'authentification (via des outils comme Responder) et, grâce à des Rainbow Tables (des tables arc-en-ciel), retrouver la clé de chiffrement. Une fois qu'il a cette clé, il peut reconstruire le hash NTLM et s'authentifier sur vos serveurs comme s'il était vous (attaque Pass-the-Hash).

Maintenant, la nouveauté qui va vous faire mal, c'est que Mandiant vient de publier un jeu complet de Rainbow Tables spécifiquement pour ça. Avant, il fallait les générer soi-même ou fouiller sur des sites communautaires comme FreeRainbowTables.com .

Le concept des RainbowTables c'est que plutôt que de recalculer les hashs à chaque fois, on pré-calcule des milliards de combinaisons possibles et on les stocke. Et Mandiant explique qu'avec ce dataset et du matériel grand public (moins de 600 $ de GPU), on peut désormais casser des clés NTLM en moins de 12 heures.

Soit une demi-journée pour transformer votre serveur "sécurisé" en moulin à vent... Alors comment savoir si vous êtes concerné ? Hé bien c'est là que ça devient sauvage car même si vous pensez être en NTLMv2 (la version plus sécurisée), il suffit qu'un seul équipement mal configuré, genre une vieille imprimante réseau ou un vieux logiciel force le "downgrade" vers NTLMv1 pour exposer des identifiants.

Heureusement, Windows permet d'auditer ça !

Vous pouvez aller fouiller dans les journaux d'événements (Event Viewer) et chercher l'ID 4624. Si vous voyez "Authentication Package: NTLM" et "Package Name (NTLM only): NTLM V1", c'est que vous avez un gros problème.

Pour le guide de survie, pas de panique, on peut désamorcer le truc mais il va falloir être méthodique pour ne pas casser la prod (ce qui vous ferait passer pour un admin en carton, et on veut éviter ça).

Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options -> Network security: Restrict NTLM: Audit NTLM authentication in this domainNetwork security: LAN Manager authentication level. Passez-la à "Send NTLMv2 response only. Refuse LM & NTLM".C'est radical, mais c'est une étape indispensable pour assainir votre réseau.

Voilà si je vous en parle c'est pas pour vous faire paniquer mais ne laissez pas traîner ça. Comme d'hab, la sécurité, c'est souvent de la maintenance de l'existant, et virer ces vieux protocoles tout nuls est probablement l'action la plus rentable que vous puissiez faire cette semaine pour la sécurité de votre boite.

Et si vous cherchez d'autres moyens de sécuriser vos accès, jetez un œil à ce que j'écrivais sur les failles critiques NTLM y'a un peu plus d'un an, ça reste d'actualité.

Si vous faites partie des curieux qui testent WinBoat (le projet open source de TibixDev pour lancer des applis Windows sous Linux via Docker), sachez qu'une vulnérabilité critique a été identifiée dans l'outil, et le scénario d'attaque est plutôt créatif.

Pour ceux qui ne connaissent pas, WinBoat est une appli Electron qui orchestre tout un petit monde (Docker / Podman, FreeRDP) pour rendre l'expérience Windows "seamless" sur votre bureau Linux. C'est ambitieux, c'est en beta, et forcément, il y a parfois des trous dans la raquette.

D'après le

write-up technique publié sur hack.do

, le problème venait de l'API locale exposée par WinBoat sur le port 7148. Cette API HTTP n'était pas authentifiée, ce qui est souvent le début des ennuis.

Le scénario décrit par le chercheur est le suivant : un attaquant héberge une page web malveillante et si vous visitez cette page avec votre navigateur (et sous réserve que les sécurités CORS/PNA ne bloquent pas la requête, ce qui dépend de votre config et du navigateur), elle peut envoyer des ordres à cette API locale localhost:7148.

L'API vulnérable (notamment le endpoint /update) permettrait alors de remplacer des composants internes du système invité. En gros, l'attaquant pourrait substituer le binaire guest_server légitime par une version malveillante.

Une fois que l'attaquant a compromis le conteneur Windows, il ne s'arrête pas là. Le chercheur explique que WinBoat permet au conteneur de communiquer des "entrées d'application" à l'hôte Linux. Si le conteneur compromis envoie un chemin forgé spécifiquement et que l'hôte tente de le lancer... c'est l'exécution de code arbitraire (RCE) sur votre machine Linux.

C'est un rappel assez violent que l'isolation, c'est compliqué à faire correctement, surtout quand on veut une intégration transparente entre deux systèmes.

La bonne nouvelle, c'est que le problème a été traité. La faille concernait les versions jusqu'à la v0.8.7. La version v0.9.0 introduit une authentification obligatoire pour cette API locale, avec un mot de passe aléatoire généré au lancement, ce qui coupe l'herbe sous le pied de ce type d'attaque web.

Si vous utilisez WinBoat, la mise à jour est donc plus que recommandée et si le sujet de l'isolation vous intéresse, jetez un œil à mon tuto sur l'installation de WSL 2 ou encore à cette autre faille RCE critique qui a secoué le monde Linux récemment.

Bref, prudence avec les outils en beta qui exposent des ports locaux !

Roborock vient de lâcher une petite bombe au CES 2026 : le Saros Rover, un robot aspirateur qui ne se contente plus d’éviter l’escalier… il le grimpe. Et pas juste pour “passer à l’étage” : l’idée, c’est qu’il nettoie chaque marche au passage, comme si l’escalier devenait enfin une surface comme une autre. Really ?

Roborock mise sur ce qu’elle présente comme la première architecture “wheel-leg” (des “jambes-roues” articulées) : chaque module peut monter et descendre indépendamment, afin de garder le robot stable tout en franchissant marches, pentes et reliefs. Côté cerveau, la marque évoque un pilotage via algorithmes d’IA, capteurs de mouvement et information spatiale 3D.

Évidemment, une promesse aussi “révolutionnaire” ouvre autant de portes qu’elle soulève de questions : cartographie multi-étages, gestion des risques de chute ou de blocage, sécurité pour les habitants (enfants, animaux, objets sur les marches), et surtout réparabilité si un incident survient sur l’élément le plus brutal de la maison. D’autant que Roborock reste prudente : pas de spécifications détaillées, pas de prix, pas de date de sortie, et le Rover est présenté comme un produit réel en développement. Nous allons examiner en l’état la promesse d’un des leaders du marché, et essayer de deviner si son ambition ne risque pas de lui faire louper une marche !

Sur le stand, le Saros Rover ne “saute” pas les escaliers comme un gadget de foire : il les négocie marche par marche, avec une chorégraphie mécanique assez parlante. Le robot soulève son châssis, se pose sur la marche, puis pivote sur une de ses jambes-roues pour aspirer le long de la marche, avant de recommencer sur la suivante. L’effet est spectaculaire… mais surtout très différent d’un simple franchissement de seuil : ici, l’escalier devient une surface de nettoyage à part entière.

Le point qui calme immédiatement l’enthousiasme, c’est le rythme ; il lui faut un peu moins de trois minutes pour monter cinq marches. À l’échelle d’une maison, c’est loin d’être anecdotique : si le Rover doit “travailler” l’escalier en plus de l’étage, la durée totale des cycles peut exploser. D’autre part, il n’est pas rare que le robot tangue légèrement au bord d’une marche, au point de donner l’impression qu’il est sur le point de basculer, avant de se rattraper. En somme la moindre perte d’adhérence, le moindre objet oublié sur une marche, le moindre frôlement avec le chat peut tourner en accident domestique !

Roborock ne mise pas uniquement sur l’escalier : la démo inclut aussi la gestion des pentes et des différences de niveaux. The Verge explique que le Rover descend une pente “avec contrôle”, et que Roborock revendique la capacité à freiner, s’arrêter, faire demi-tour et remonter en marche arrière. Mieux : le robot a réalisé un petit “hop” destiné à franchir des seuils multi-niveaux.

Et c’est là que la promesse devient intéressante : si ce Rover sait enchaîner montée, descente, arrêt, pivot, micro-saut, alors on n’est plus seulement face à un robot “plus fort”, mais face à un robot qui doit gérer une dynamique proche de la robotique mobile. Techniquement, ça ouvre la voie à un vrai nettoyage multi-étages.

Sur un robot “classique”, la navigation consiste surtout à se repérer, éviter les obstacles et optimiser les trajets sur un plan 2D. Avec le Saros Rover, Roborock change d’échelle : dès qu’on ajoute des marches, on ne parle plus seulement d’itinéraires, mais de posture, de stabilité, d’adhérence, et de décisions en temps réel. La marque résume son approche avec une formule assez claire : une lecture spatiale 3D, combinée à des capteurs de mouvement et à des algorithmes d’IA, pour ajuster la cinématique des jambes-roues au fil des appuis.

Le problème, c’est que cette promesse est aussi celle qui laisse le plus de zones d’ombre. Roborock parle de “3D” et d’IA, mais sans détailler la nature des capteurs, ni la manière dont la cartographie s’organise quand le sol devient vertical par séquences. Or, c’est précisément là que tout se joue : si le Rover veut être autre chose qu’une démonstration spectaculaire, il doit maîtriser la réalité domestique avec un niveau de fiabilité supérieur à celui d’un robot qui se contente d’éviter le vide. Ce qui nous laisse avec pléthore de questionnements :

En somme, pour transformer l’essai, il faudra prouver que le Saros Rover sait cartographier et naviguer “en 3D” avec la même fiabilité qu’un bon robot en 2D.

Quand un robot reste au sol, la pire frayeur, c’est souvent un blocage sous un meuble ou une belle trace de boue sur un tapis. Quand il monte un escalier, la sécurité devient un sujet central, et pas seulement pour le robot. Or, la sécurité, c’est la capacité à gérer les imprévus de manière répétable, pendant des centaines d’heures, avec des comportements prévisibles pour les habitants. Vu les premières démos, il semble que la marge d’erreur soit relativement fine, d’autant plus que l’expérience domestique sera forcément plus chaotique qu’une présentation publique dans des conditions optimales.

L’autre inquiétude la plus évidente concerne l’architecture à jambes-roues, laquelle implique mécaniquement plus de pièces mobiles, donc plus d’usure potentielle, plus de tolérances à tenir, et probablement un SAV plus coûteux qu’un robot à châssis classique. Dans le meilleur des cas, ce surcroît de complexité se traduit par un entretien et des consommables spécifiques ; dans le pire, par des réparations lourdes.

En somme, les garde-fous manquent de netteté pour protéger l’appareil des chutes, gérer un éventuel obstacle au moment critique, solutionner une casse survenue après la rencontre du cocker surexcité avant sa promenade… Bref, tant que Roborock n’a pas verrouillé ces deux volets, on est face à une techno prometteuse… mais pas encore “domestiquée”. Mais si la marque arrive à verrouiller la sécurité en conditions réelles et une réparabilité intelligente, elle ouvre un nouveau chapitre du robot domestique.

Reste que, pour l’instant, Roborock entretient volontairement le suspense sur son “produit phare” : aucun prix ni date de sortie n’ont été annoncés pour le Saros Rover, toujours présenté comme un projet en développement.

Pour patienter, la marque pousse des nouveautés plus immédiatement “commerciales”, à commencer par le Qrevo Curv 2 Flow, qui succède au Qrevo Curv 2 Pro. C’est un modèle important dans la gamme, puisqu’il introduit chez Roborock un rouleau serpillière motorisé (avec promesse d’auto-nettoyage), une aspiration annoncée à 20 000 Pa, la compatibilité Matter et une station/dock dédiée. Aux États-Unis, Roborock annonce un lancement le 19 janvier à 849 $ en prix promo (pour un prix public indiqué à 999 $).

Nota Bene : pour les fans de foot, Roborock n’a pas manqué de rappeler son partenariat avec le Real Madrid dans ses communications autour du CES 2026 !

Dans un registre plus “haut de gamme technique”, les Saros 20 et Saros 20 Sonic mettent l’accent sur le franchissement… mais des seuils, pas des escaliers. La marque évoque AdaptiLift Chassis 3.0 pour mieux passer les obstacles, StarSight 2.0 pour la reconnaissance d’objets, et, sur le Sonic, une serpillière vibrante VibraRise 5.0, avec une puissance annoncée à 35 000 Pa et une station qui parle notamment de lavage à l’eau chaude.

En revanche, pas de prix, et une sortie annoncée encore un peu plus tard dans l’année.

Et vous, vous y croyez à ce Saros Rover de Roborock ? Pourriez-vous faire partie des premiers acheteurs pour assister à un tournant dans l’électro-ménager robotique, ou jouerez-vous la carte de la prudence en attendant que le produit soit testé par nos soins ?

Si vous pensiez que vos écouteurs sans fil étaient capables de garder vos secrets, j'ai une mauvaise nouvelle pour vous !

Des chercheurs du groupe COSIC de la KU Leuven (les mêmes génies qui avaient déjà hacké des Tesla il y a quelques années) viennent de dévoiler WhisperPair. C'est le petit nom d'une série de vulnérabilités qui touchent le protocole Google Fast Pair, et vous allez voir, ça craint.

Le protocole Fast Pair, censé nous faciliter la vie en appairant nos gadgets en un clic, oublie en fait de vérifier si l'appareil est réellement en mode appairage. Du coup, n'importe quel petit malin situé à portée de Bluetooth (environ 15 mètres dans les tests) peut se connecter silencieusement à votre casque ou vos enceintes, même si vous êtes déjà en train d'écouter votre podcast préféré. Pas besoin de bouton, pas besoin de confirmation, rien. C'est un peu le retour de la faille BlueSpy dont je vous parlais l'année dernière , mais en mode industriel.

Et quand je dis industriel, je n'exagère pas car les chercheurs ont testé 25 modèles différents et 17 d'entre eux sont tombés comme des mouches. Des marques comme Sony, Jabra, JBL, Marshall, Xiaomi, OnePlus, Logitech et même les Pixel Buds de Google sont touchées. Et une fois connecté, le pirate peut faire pas mal de trucs sympas (ou pas) comme injecter son propre audio à fond dans vos oreilles, perturber vos appels, ou pire, activer le micro pour écouter ce qui se passe autour de vous.

Mais attendez ça va encore plus loin car pour certains modèles Sony et Google, un attaquant peut carrément enregistrer votre casque sur son propre compte Google. Et là, c'est le combo gagnant pour le stalker puisqu'il peut vous suivre à la trace via le réseau Find Hub (le "Localiser" de Google). Le plus dingue, c'est que ça fonctionne même si vous utilisez un iPhone et que vous n'avez jamais touché à un produit Android de votre vie.

Si vous recevez une alerte de tracking sur votre smartphone, vous penserez probablement à un bug de votre propre appareil alors que c'est un espion qui regarde vos déplacements en temps réel... C'est moche.

Bref, Google a bien essayé de patcher le truc, notamment pour Find Hub, mais les chercheurs ont déjà trouvé un moyen de contourner le correctif en quelques heures. C'est la course à l'échalote habituelle et le vrai souci, c'est que pour corriger ça proprement, il faut une mise à jour du firmware de chaque accessoire par son constructeur. Et on sait tous comment ça se passe... à moins d'avoir l'application dédiée de la marque (que personne n'installe jamais) et de penser à vérifier les updates, vos écouteurs resteront vulnérables pendant des années.

Du coup, que faire ?

Hé bien déjà, si vous bossez sur des trucs ultra-sensibles, méfiez-vous du Bluetooth dans les lieux publics. C'est moche à dire en 2026, mais la sécurité des objets connectés reste encore trop souvent le parent pauvre de l'ergonomie.

Et si vous voulez creuser les détails techniques, les chercheurs ont tout mis sur leur site dédié .

Dans le petit théâtre des certifications, il y a un moment qui compte plus que les autres : celui où les numéros de modèle cessent d’être des énigmes pour devenir des produits « nommés ». Cette semaine, la TDRA (Émirats arabes unis) a validé deux tablettes Xiaomi — et, surtout, a confirmé leurs appellations finales : Xiaomi Pad 8 et […]

L’article Xiaomi Pad 8 et 8 Pro : Le lancement mondial confirmé par une nouvelle certification est apparu en premier sur BlogNT : le Blog des Nouvelles Technologies.

Vous vous souvenez d' EchoLeak, cette faille zero-click dans Microsoft Copilot dont je vous parlais l'année dernière ? Eh bien accrochez-vous, parce que les chercheurs de Varonis viennent de remettre le couvert avec une nouvelle technique baptisée "Reprompt". Et cette fois, un simple clic suffit pour que l'assistant IA de Microsoft balance toutes vos données sensibles à un attaquant.

Je vous explique le principe... Dolev Taler, chercheur chez Varonis Threat Labs, a découvert que l'URL de l'assistant Microsoft intègre un paramètre "q" qui permet d'injecter directement des instructions dans le prompt.

Du coup, n'importe qui peut vous envoyer un lien piégé du style copilot.microsoft.com/?q=INSTRUCTION_MALVEILLANTE et hop, votre assistant exécute ce qu'on lui demande dès que vous cliquez.

Et là où c'est vraiment pas drôle, c'est que Varonis a identifié trois techniques d'exploitation. La première, "Double-Request", contourne les garde-fous en demandant à l'IA de répéter deux fois la même action. La deuxième, "Chain-Request", enchaîne les instructions côté serveur pour exfiltrer vos données sans que vous ne voyiez rien. Et la troisième combine les deux pour un effet maximal.

Les trois techniques d'attaque Reprompt : P2P Injection, Double-Request et Chain-Request ( Source )

Via cette faille, un attaquant peut récupérer vos emails récents, vos fichiers OneDrive, votre historique de recherche, et tout ça en arrière-plan pendant que vous pensez juste avoir cliqué sur un lien anodin. Ça craint hein !

Petite précision importante quand même, cette faille ne touche que la version Personal de l'assistant Microsoft, et pas la version Enterprise qui bénéficie de protections supplémentaires. Si vous utilisez la version pro au boulot, vous pouvez respirer. Par contre, si vous utilisez la version grand public pour vos trucs perso, c'était open bar jusqu'au patch du 13 janvier dernier.

Parce que oui, bonne nouvelle quand même, Microsoft a confirmé avoir corrigé le problème. Mais ça pose une vraie question sur la sécurité des assistants IA qui ont accès à nos données car entre EchoLeak et Reprompt, ça commence à faire beaucoup pour un seul produit.

Et surtout au niveau de la sécurité, moi ce que je comprends pas, c'est pourquoi le niveau de sécurité est un argument marketing ? Au nom de quoi la version personnelle devrait être moins sûre que la version personnelle ? Je pense que les données personnelles des gens n'ont pas moins de valeur...

Pour moi le niveau de sécurité devrait être exactement le même sur les deux versions du service.

Bref, l'IA c'est pratique, mais c'est aussi un nouveau terrain de jeu pour les attaquants alors méfiez-vous des liens bizarres, même s'ils pointent vers des services Microsoft légitimes !