Vue lecture

Deux projets remettent la sobriété et la fiabilité au cœur du monitoring Linux

Alors que les solutions de monitoring serveur deviennent toujours plus complexes et dépendantes de stacks lourdes, deux projets open source (NdM: absence de licence) récents prennent le contre-pied de cette tendance : MonitorBox et Monitux. Leur objectif commun : revenir à un monitoring lisible, fiable et maîtrisable, pensé avant tout pour les administrateurs Linux.

MonitorBox : réduire le bruit pour mieux gérer l’urgence

MonitorBox part d’un constat largement partagé dans les équipes techniques : la multiplication des alertes engendre une fatigue des notifications, au point que les incidents critiques risquent d’être ignorés.

Le projet introduit une logique volontairement simple mais efficace : réduction des faux positifs par vérifications successives, séparation claire entre alertes critiques et informationnelles, et retour d’un outil longtemps abandonné mais redoutablement efficace : le pager (bipper).

En complément des notifications classiques, MonitorBox propose :

- une interface terminal pensée pour l’exploitation,

- un dashboard web léger,

- et une alerte matérielle dédiée pour les situations réellement urgentes.

Le projet assume une philosophie pragmatique : mieux vaut peu d’alertes fiables que beaucoup d’alertes ignorées.

Code source : https://github.com/simple-group/MonitorBox

Présentation : https://www.ihaveto.be/2026/01/pourquoi-jai-ressuscite-le-pager-des.html

Monitux : un monitoring “zero-dependency” pour réduire la surface d’attaque

Monitux s’inscrit dans une démarche encore plus radicale de sobriété technique. Le projet se définit comme un outil de monitoring serveur sans base de données, sans langage interprété (PHP, Python, Node.js), et sans dépendances externes.

Il repose exclusivement sur :

- les outils natifs GNU/Linux (top, df, ss, systemd…), un affichage web minimaliste, et une protection d’accès via les mécanismes standards d’Apache (.htaccess / .htpasswd).

Ce choix permet de limiter fortement la surface d’attaque, de simplifier l’installation et de garantir une excellente lisibilité du code. Monitux se destine particulièrement aux environnements où la stabilité, la sécurité et la compréhension priment sur la sophistication fonctionnelle.

Code source : https://github.com/simple-group/Monitux/

Présentation : https://www.ihaveto.be/2025/12/monitux-le-monitoring-serveur-revient.html

Une même philosophie : simplicité, contrôle et responsabilité

Bien que différents dans leur approche, MonitorBox et Monitux partagent une vision commune :

le monitoring ne doit pas devenir une boîte noire, ni un empilement de dépendances difficile à auditer. Ces projets s’adressent aux administrateurs et équipes techniques qui souhaitent reprendre le contrôle, réduire la complexité et privilégier des outils compréhensibles, durables et open source.

Les deux projets sont publiés sous licence libre et ouverts aux contributions.

NdM: aucune licence n'est mentionnée sur les deux projets en question, qui ne sont donc pas libres en l'état.

Commentaires : voir le flux Atom ouvrir dans le navigateur

GhostPairing, l’arnaque qui contourne votre vigilance

Alyvix Home | Alyvix

"Build end-user AI bots. Alyvix visually interacts with any Windows application like ERPs, CRMs or web browsers.

Run and measure your business-critical workflows like a human would, but continuously."

— Permalink

Magic: The Gathering pourrait chambouler son univers avec une Liliana en blanc

Une histoire pré-sortie pour l’extension Lorwyn: Eclipsed de Magic: The Gathering semble annoncer un bouleversement majeur dans la mythologie du jeu de cartes à collectionner. L’épisode 7 (rédigé par Seanan McGuire) poursuit les aventures de Tam, étudiante de Strixhaven blessée après avoir rencontré des difficultés sur Lorwyn. Elle est finalement secourue par les planeswalkers Oko ... Lire plus

L'article Magic: The Gathering pourrait chambouler son univers avec une Liliana en blanc est apparu en premier sur Fredzone.Réseaux sociaux professionnels, nouvelles armes d’ingérence

Test Manipulation Analyser : pour s’entraîner à détecter l’ingénierie sociale

Test Manipulation Analyser : l’outil ZATAZ pour s’entraîner à détecter l’ingénierie sociale

Le Social Engineering en 15 questions, l’outil de ZATAZ pour mesurer son influençabilité en ligne

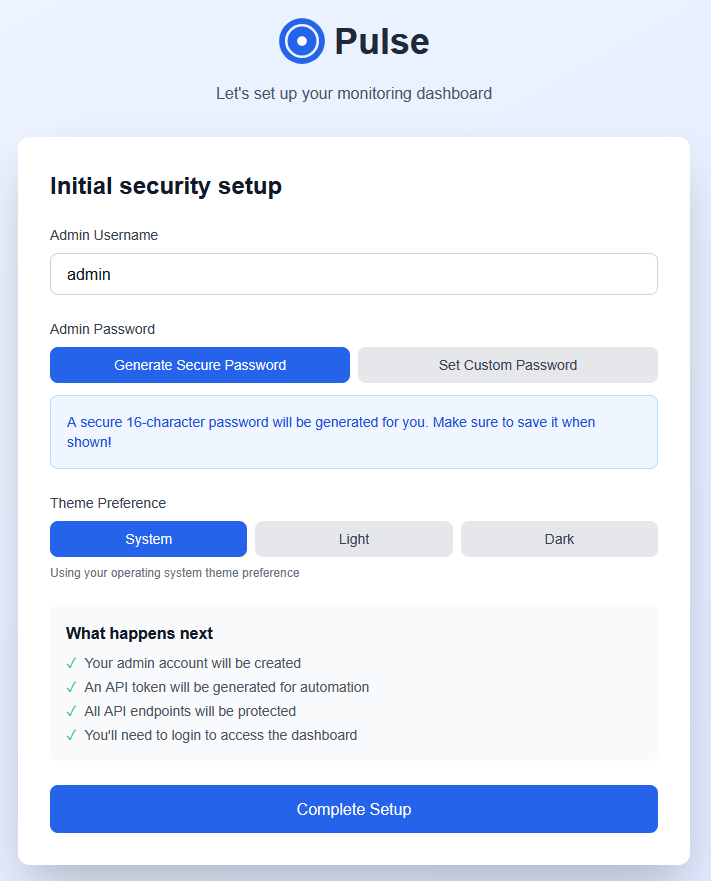

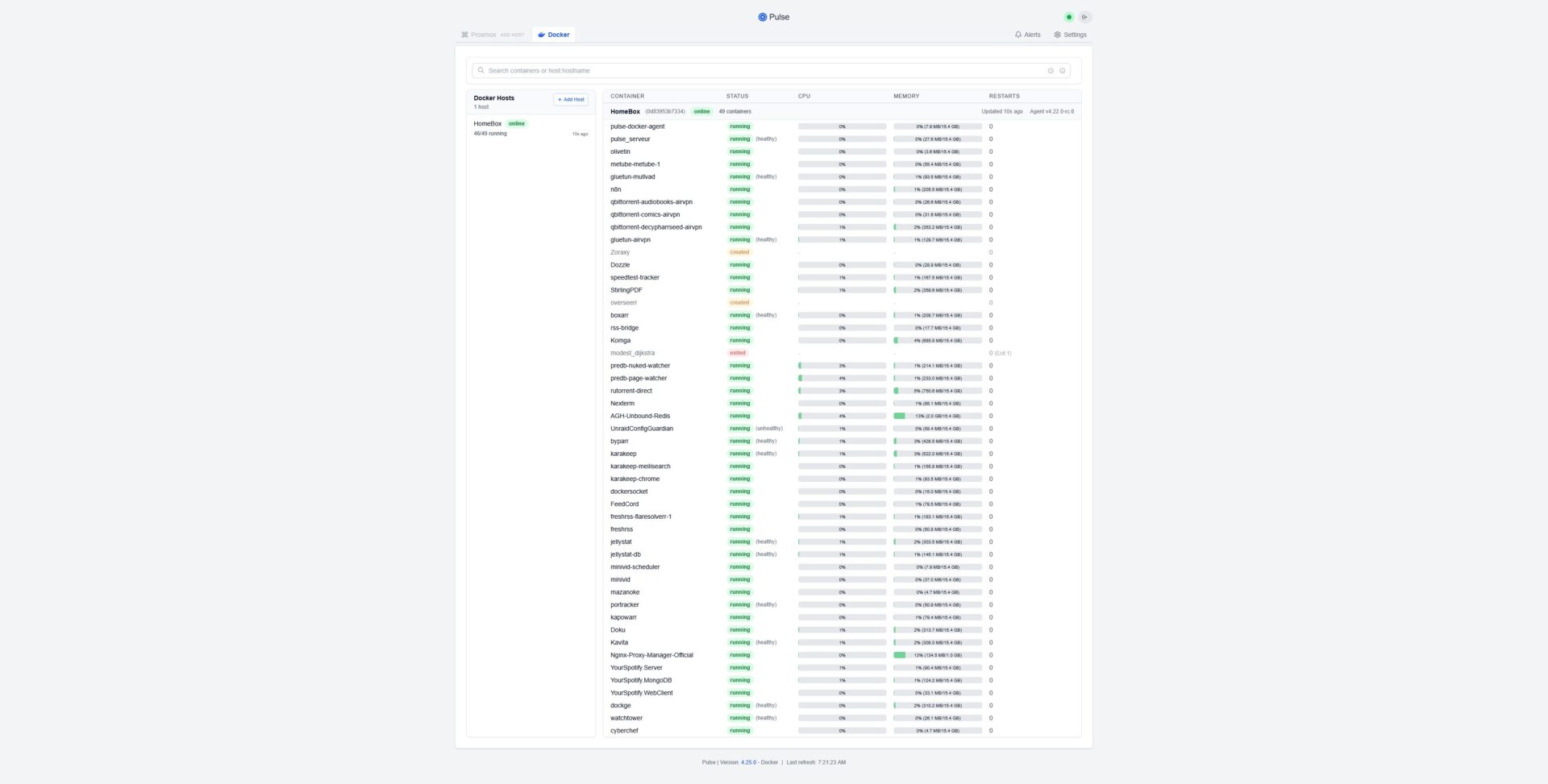

Pulse : monitoring Docker (et Proxmox)

Merci Holaf pour la découverte.

Je n’ai plus de Proxmox depuis des années à la maison, je le teste avec Docker : Ubuntu, Synology et UNRAiD.

Ça fait penser à Beszel mais en plus puissant et complet bien entendu.

Pulse s’utilise en toute logique avec un serveur et des agents. Le tout s’installe en Docker ou en dur.

C’est très musclé et sécurisé, ça permet la découverte de réseaux pour ajouter des nodes Proxmox notamment. Je l’utilise de manière très simple pour ce test :

services:

pulse:

image: rcourtman/pulse:latest

container_name: pulse_serveur

ports:

- 7655:7655

volumes:

- /mnt/user/appdata/pulse:/data

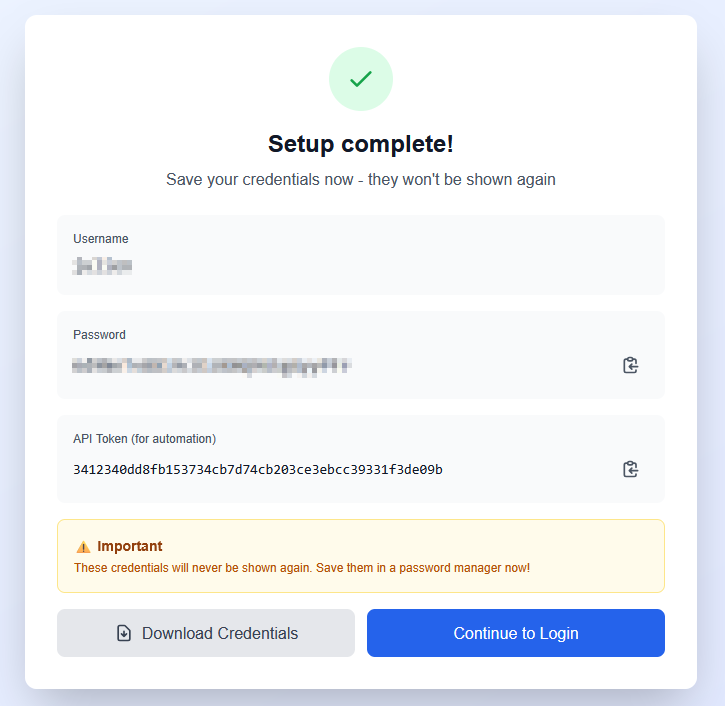

restart: alwaysOn peut ensuite définir un compte d’accès

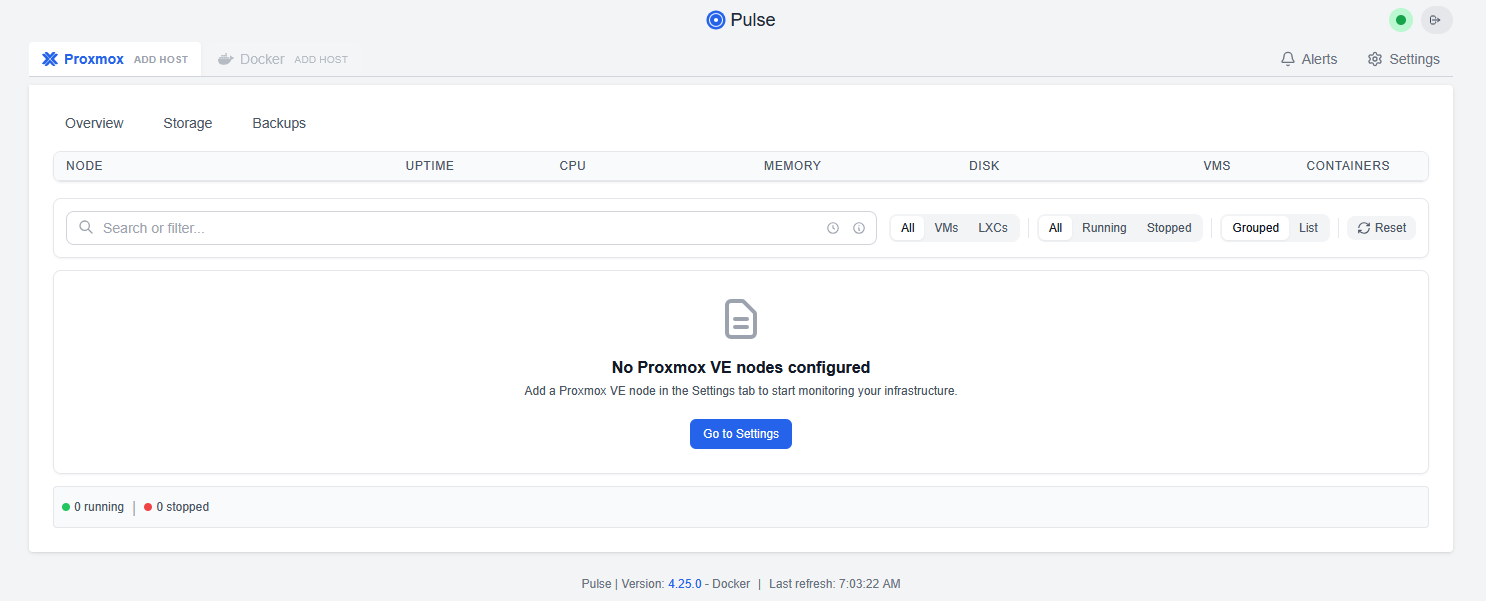

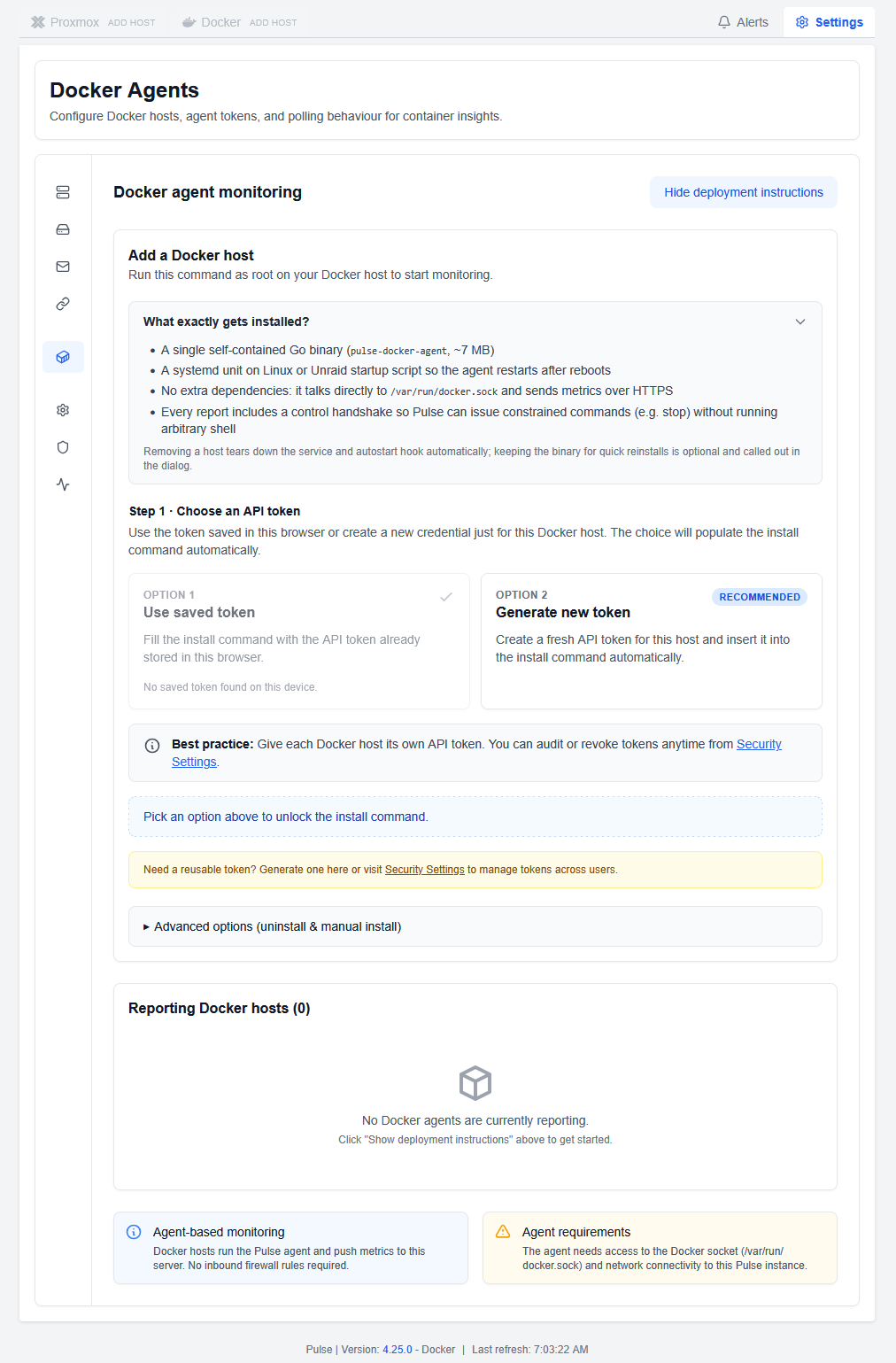

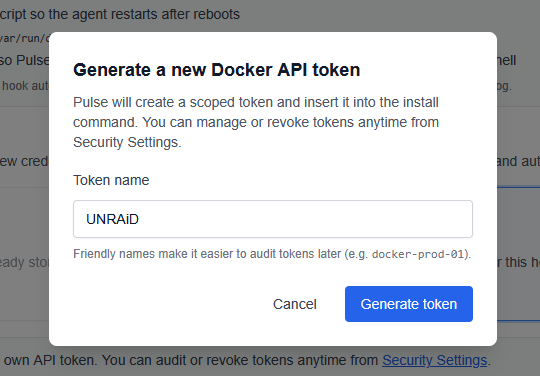

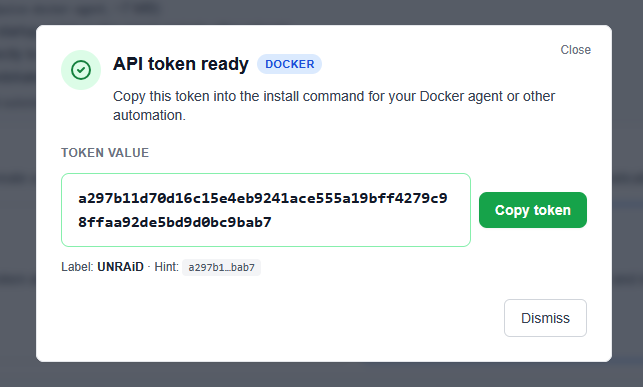

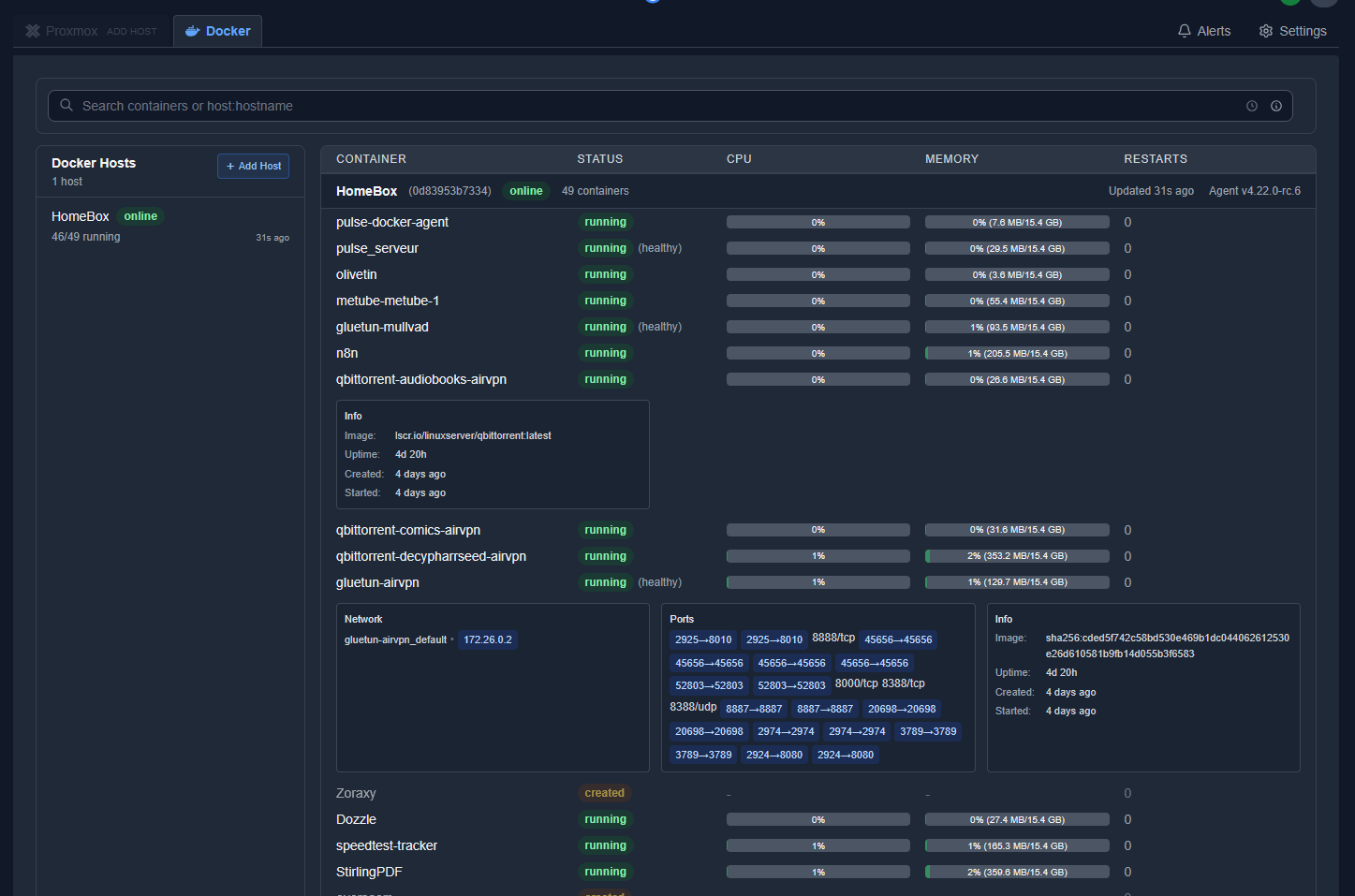

Je souhaite ajouter des clients Docker

Il faudra pour ça générer un token par client

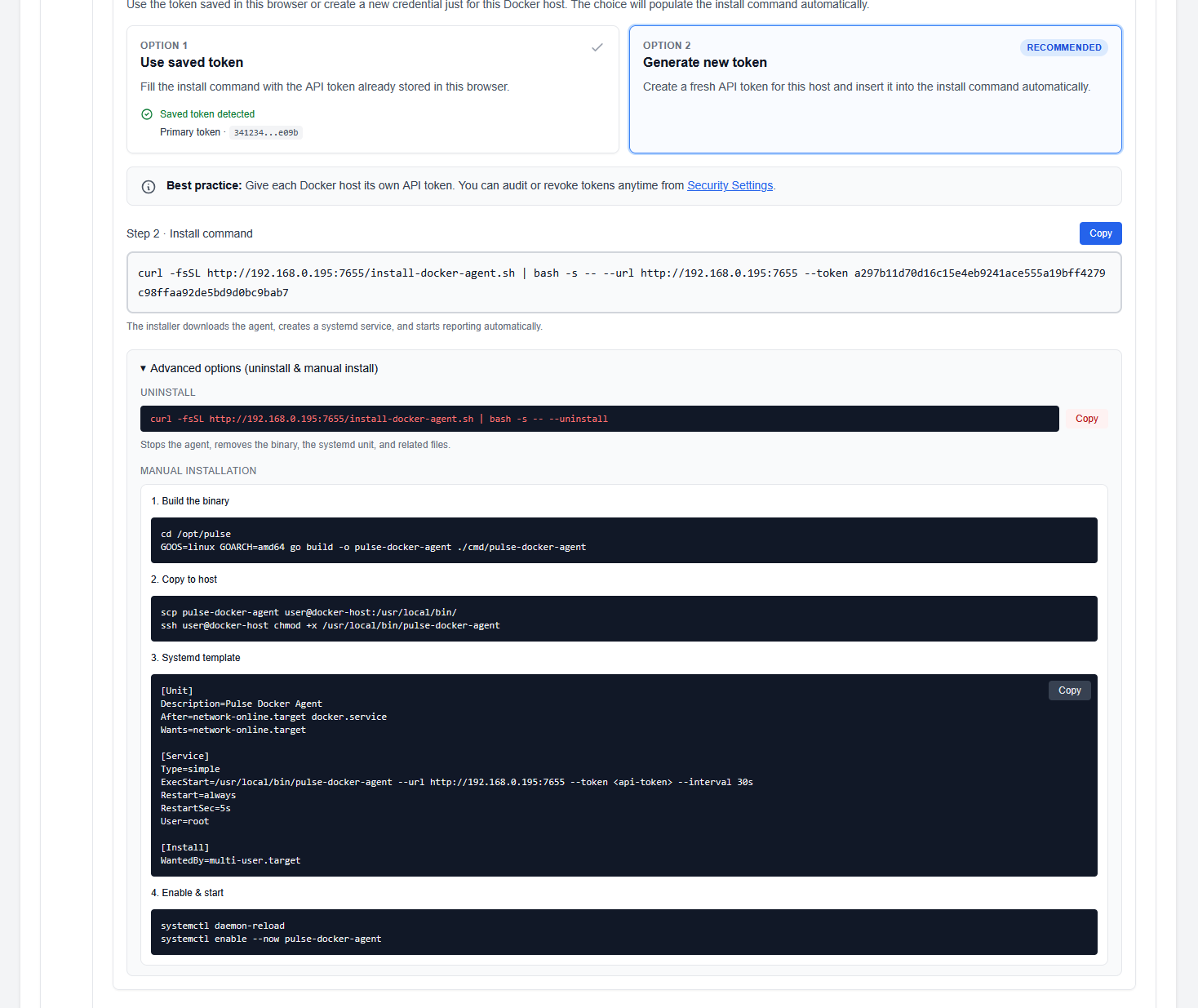

Et tout est ensuite expliqué pour l’installer ou le retirer. C’est très bien fait.

Mais pour ma machine sous UNRAiD je préfère passer par un container Docker

docker run -d \

--name pulse-docker-agent \

-e PULSE_URL="http://192.168.0.195:7655" \

-e PULSE_TOKEN="a297b11d70d16c15e4eb9241ace555a19bff4279c98ffaa92de5bd9d0bc9bab7" \

-e PULSE_TARGETS="http://192.168.0.195:7655|a297b11d70d16c15e4eb9241ace555a19bff4279c98ffaa92de5bd9d0bc9bab7" \

-v /var/run/docker.sock:/var/run/docker.sock \

--restart always \

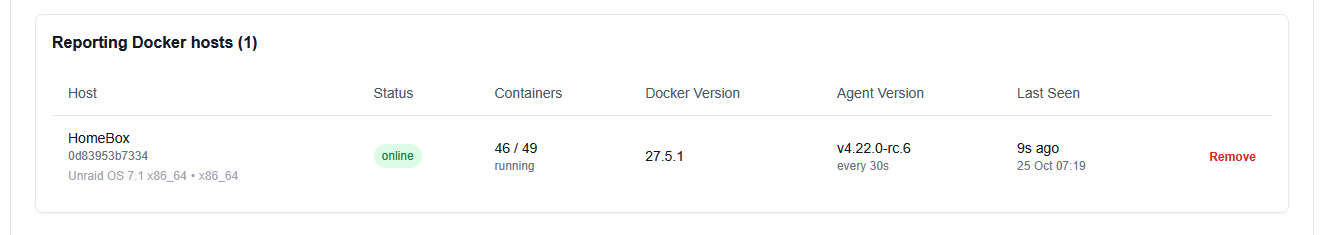

ghcr.io/rcourtman/pulse-docker-agent:latestEt je l’ai tout de suite dans ma liste de clients

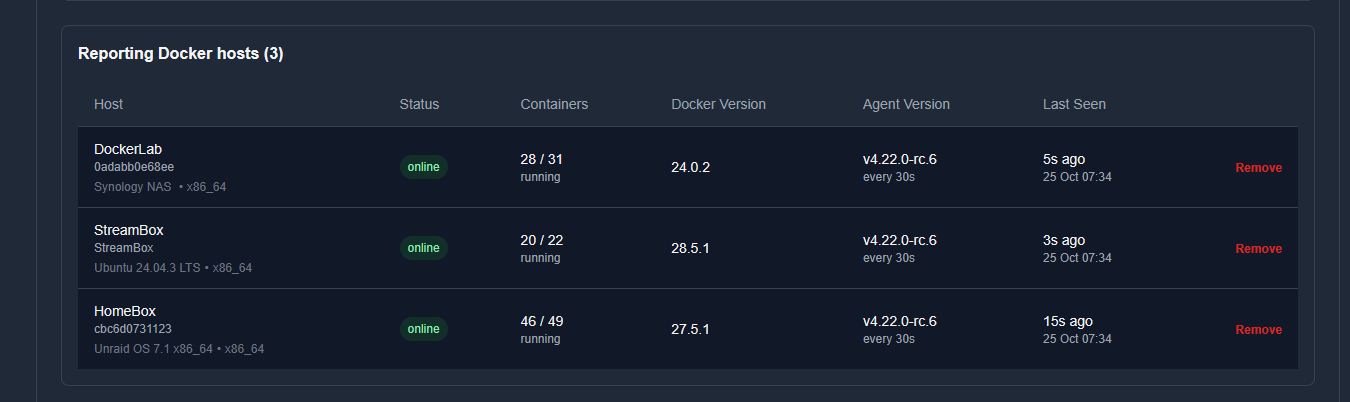

Pour un NAS Synology je passe aussi par Docker. En revanche je suis leur recommandation pour ajouter un client sur la machine Ubuntu.

curl -fsSL http://192.168.0.195:7655/install-docker-agent.sh | bash -s -- --url http://192.168.0.195:7655 --token bc6f2c3e562d5c030a1b2b925a6f145050e214359542b3670a79a4a94a971c18root@StreamBox:/home/aerya# curl -fsSL http://192.168.0.195:7655/install-docker-agent.sh | bash -s -- --url http://192.168.0.195:7655 --token bc6f2c3e562d5c030a1b2b925a6f145050e214359542b3670a79a4a94a971c18

== Pulse Docker Agent Installer ==

[INFO] Primary Pulse URL : http://192.168.0.195:7655

[INFO] Install path : /usr/local/bin/pulse-docker-agent

[INFO] Log directory : /var/log/pulse-docker-agent

[INFO] Reporting interval: 30s

[INFO] API token : provided

[INFO] Docker host ID : cf13d13b-a0e2-4bc6-b755-2535f80b4932

[INFO] Targets:

[INFO] • http://192.168.0.195:7655

[INFO] Downloading agent binary

/usr/local/bin/pulse-docker-agent 100%[=======================================================================================================================================================================================================================================>] 6.85M --.-KB/s in 0.03s

[ OK ] Agent binary installed

[ OK ] Cleared any previous stop block for host

== Configuring systemd service ==

[ OK ] Wrote unit file: /etc/systemd/system/pulse-docker-agent.service

[INFO] Starting service

Created symlink /etc/systemd/system/multi-user.target.wants/pulse-docker-agent.service → /etc/systemd/system/pulse-docker-agent.service.

== Installation complete ==

[INFO] Agent service enabled and started

[INFO] Check status : systemctl status pulse-docker-agent

[INFO] Follow logs : journalctl -u pulse-docker-agent -f

[INFO] Host visible in Pulse : ~30 secondsEt j’ai bien mes 3 clients

Pulse est un outil sécurisé, très simple, très beau, trés complet, très léger. J’adopte !

![]()