AppControl - Le Task Manager de Windows sous steroides

Le gestionnaire de tâches de Windows, c'est un peu le minimum syndical quand il faut comprendre pourquoi votre PC rame. Sauf que pour creuser vraiment, autant essayer de trouver une aiguille dans une botte de DLL.

Mais heureusement, il y a des alternatives !

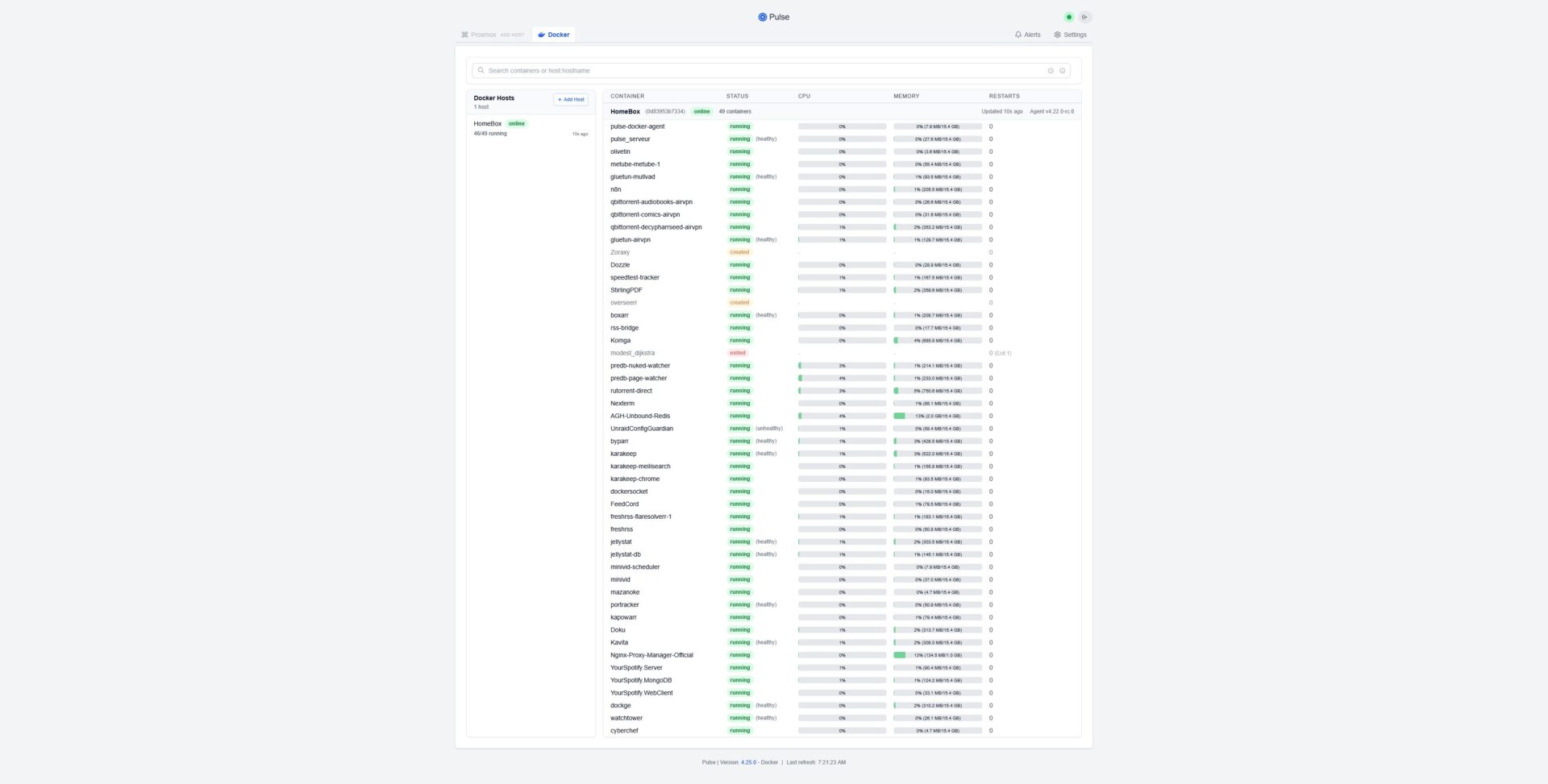

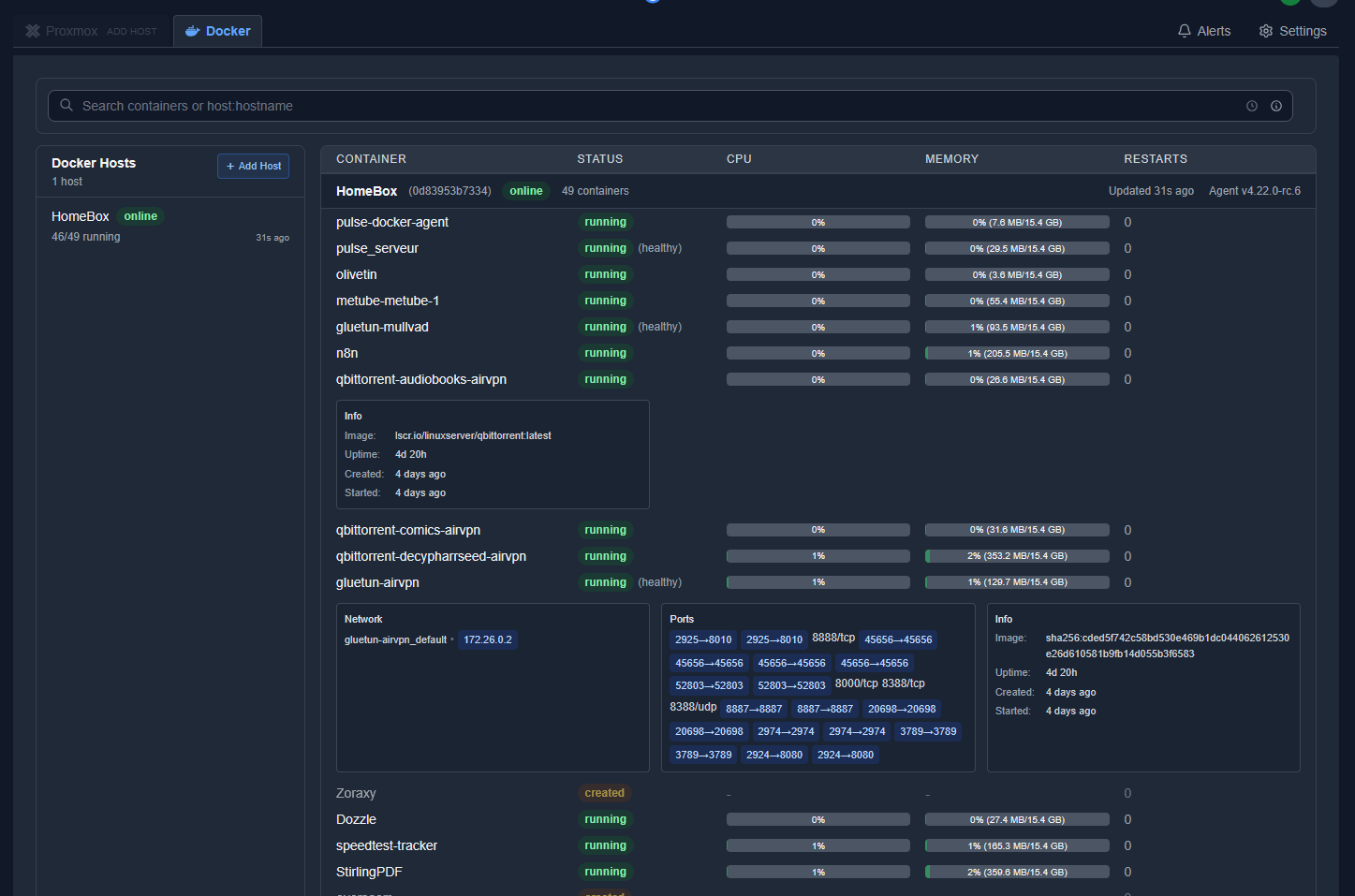

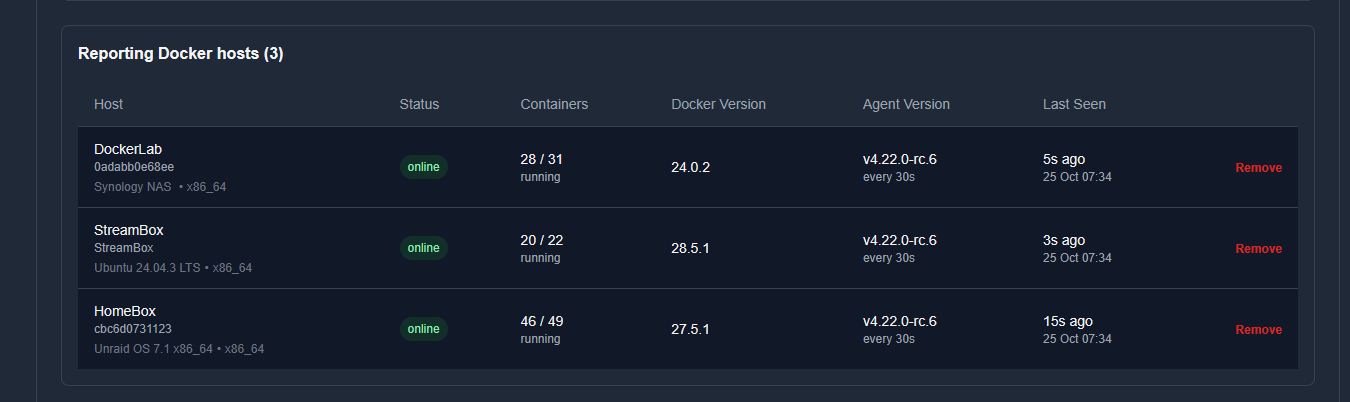

AppControl est l'une d'entre elles. C'est un gestionnaire de tâches gratuit pour Windows qui va beaucoup plus loin que le truc de base parce qu'il garde un historique de l'utilisation : CPU, RAM, GPU et même de la température de vos composants (jusqu’à 3 jours en arrière). Vous pouvez ainsi remonter dans le temps pour comprendre ce qui a fait chauffer votre machine à 3 h du mat' (cherchez pas, c'est Chrome ^^).

Concrètement, vous avez des graphiques en temps réel pour chaque processus, avec la conso mémoire, le pourcentage CPU, l'utilisation disque… et tout ça reste stocké. C'est une vraie dashcam pour votre PC. Votre machine a ramé hier à 14 h pendant la visio Teams ? Vous remontez la timeline et hop, coupable identifié. En fait, c'est super pratique pour les sessions de debug à rallonge ou quand un process fantôme bouffe vos 16 Go de RAM dans votre dos. Attention par contre, ça ne marche pas sur les processus système protégés par Windows… sauf si vous lancez le bouzin en admin.

Le soft surveille aussi l'accès de vos applications à la webcam, au micro et à la localisation GPS. Comme ça, vous voyez une alerte dès qu'un programme tente d'y accéder sans prévenir. Pratique quand on sait que certaines apps adorent activer la cam en douce. D'ailleurs, vous pouvez carrément bloquer des applications ou les désactiver si elles abusent.

L'interface est plutôt clean, avec un look qui rappelle un dashboard de monitoring serveur. Sauf que c'est pas open source… c'est gratuit mais propriétaire, développé par Jon Hundley qui est membre de l'Intel Partner Alliance. Le setup fait 14 Mo, ça tourne sur Windows 10 et 11, et niveau install c'est l'affaire de 30 secondes. Attention quand même, c'est de la version beta, donc ça casse pas tout, mais ça peut buguer.

Et si vous cherchez des alternatives open source, y a aussi des outils pour visualiser ce qui tourne sur votre machine . Je pense par exemple à System Informer (ex-Process Hacker), à Process Explorer ou encore btop qui fait le job sur Linux et macOS avec une interface terminal qui claque.

Voilà, si votre Task Manager sous Windows vous semble un peu léger, allez jeter un œil à AppControl.