Test Ryzen 7 9850X3D d’AMD

Le Ryzen 7 9850X3D est la nouvelle vitrine gaming d’AMD. GinjFo l’a mis à l’épreuve. Est-il le processeur ultime pour le jeu sur PC ?

Le Ryzen 7 9850X3D est la nouvelle vitrine gaming d’AMD. GinjFo l’a mis à l’épreuve. Est-il le processeur ultime pour le jeu sur PC ?

Cet article Test Ryzen 7 9850X3D d’AMD a été publié en premier par GinjFo.

Le Ryzen 7 9850X3D est la nouvelle vitrine gaming d’AMD. GinjFo l’a mis à l’épreuve. Est-il le processeur ultime pour le jeu sur PC ?

Le Ryzen 7 9850X3D est la nouvelle vitrine gaming d’AMD. GinjFo l’a mis à l’épreuve. Est-il le processeur ultime pour le jeu sur PC ?

Cet article Test Ryzen 7 9850X3D d’AMD a été publié en premier par GinjFo.

C'est un délire ça ! Je crois que je viens de lire le truc le plus improbable de l'année. Sérieux, vous vous souvenez de Command & Conquer : Generals ? Mais siiii, ce RTS de légende sorti en 2003 bien après C&C et Red Alert !! Hé bien accrochez-vous, car même s'il est techniquement mort depuis la fermeture de GameSpy en 2014, il fait encore parler de lui.

Et pas pour de bonnes raisons. Argh !

Une équipe de chercheurs de chez Atredis Partners s'est penchée sur le code source du jeu, libéré par Electronic Arts début 2025. Au début, j'ai pensé qu'ils avaient juste trouver quelques bugs mineurs, mais en fait, ils ont découvert une série de failles de sécurité totalement dingues qui permettent à n'importe qui de prendre le contrôle de votre PC via le jeu. Carrément...

En réalité le jeu utilise une architecture P2P (peer to peer, qu'on devrait renommer pour l'occasion Pire Trop Pire ^^) qui fait que chaque joueur est connecté directement aux autres. Les chercheurs ont alors mis au point un "ver" baptisé General Graboids qui exploite ces failles pour se propager d'un joueur à l'autre. Concrètement, il utilise une vulnérabilité dans la fonction NetPacket::readFileMessage pour provoquer un bon vieux stack overflow.

Et bim bam boum, une fois en place, l'attaquant peut faire ce qu'il veut. Le ver droppe une DLL malicieuse (genre dbghelp.dll) directement dans le dossier du jeu et l'exécute. Vous êtes en pleine partie et hop, un script force votre base à tout vendre ("Sell Everything"). Puis c'est Game Over et après ça devient la fête du slip avec exécution de commandes système, installation de malwares...etc Y'a qu'à demander, tout est possible.

Ça fait flipper, non ?

Bon alors bien sûr la communauté a réagi super vite (contrairement à EA qui a juste répondu "c'est EOL, salut bisou"). Des correctifs non officiels existent déjà pour boucher ces trous béants mais bonne nouvelle quand même, ça ne concerne que le multijoueur. Si vous jouez en solo dans votre coin, vous ne risquez rien (sauf de perdre contre l'IA qui triche de fou...).

Alors bien sûr, moi aussi j'ai été surpris, mais pour ceux qui se demandent si on peut encore jouer à Command & Conquer Generals, la réponse est oui, mais franchement, installez les patchs communautaires ou GenTool avant de vous lancer en multi sinon, vous risquez de finir avec un PC zombifié par ce jeu vieux de 20 ans.

Bref, si vous voulez voir les détails techniques tout est documenté ici . C'est quand même fou de voir à quel point le code de l'époque était une passoire.

Pour plus d'actu cybersécurité, vous pouvez aussi suivre Korben sur LinkedIn .

Et si vous cherchez d'autres histoires de vieux trucs qu'on démonte, jetez un œil à ce que j'écrivais sur le reverse engineering de Splinter Cell .

Alors que les entreprises accélèrent le déploiement d’agents IA, elles exposent, souvent sans le savoir, de nouvelles surfaces d’attaque. Les chercheurs en sécurité de JFrog ont récemment identifié deux vulnérabilités de type « sandbox escape », l’une critique et l’autre de criticité élevée, au sein de n8n, un outil majeur d’orchestration de workflows d’IA. Tribune – Ces […]

The post JFrog alerte sur deux failles dans n8n (CVSS 9,9 et CVSS 8,5) first appeared on UnderNews.Alors que les entreprises accélèrent le déploiement d’agents IA, elles exposent, souvent sans le savoir, de nouvelles surfaces d’attaque. Les chercheurs en sécurité de JFrog ont récemment identifié deux vulnérabilités de type « sandbox escape », l’une critique et l’autre de criticité élevée, au sein de n8n, un outil majeur d’orchestration de workflows d’IA. Tribune – Ces […]

The post JFrog alerte sur deux failles dans n8n (CVSS 9,9 et CVSS 8,5) first appeared on UnderNews.

Si vous en avez marre de confier vos notes perso à Notion ou Evernote et que vous voulez reprendre le contrôle de vos données, Alexandrie va vous plaire ! C'est une app open source française qui permet de prendre des notes en Markdown au travers d'une interface plutôt moderne, tout en gardant vos données là où vous voulez qu'elles soient : Chez vous.

Alexandrie, c'est avant tout un éditeur Markdown amélioré qui vous permet d'organiser vos notes par workspaces, catégories et tags. L'interface est clean, la recherche instantanée, et vous pouvez exporter vos notes en PDF ou Markdown !

Ce qui est cool, c'est que l'app fonctionne aussi hors ligne grâce à la technologie PWA. Vous pouvez donc bosser sur vos notes dans le train ou l'avion, et tout se synchronise dès que vous avez du réseau. Et si vous voulez partager des notes avec d'autres personnes, y'a un système de permissions pour gérer qui peut voir et modifier quoi.

Côté technique, Alexandrie tourne sur Vue/Nuxt pour le frontend et Go pour le backend, avec une base MySQL et un stockage compatible S3 et comme d'hab, tout ça se déploie avec un simple "docker compose up".

La grosse différence avec Notion ou Obsidian, c'est que vous contrôlez tout. Vos données restent sur votre serveur ou votre machine, rien ne transite par des serveurs américains. C'est donc de l'auto-hébergé, 100% hors ligne si vous voulez, et c'est compatible avec plein d'autres apps Markdown si vous souhaitez migrer plus tard.

C'est bien de voir une app française qui mise sur la souveraineté des données plutôt que sur le cloud américain ! C'est en train de devenir quelque chose de très recherché en ce moment. Bon après, faut être prêt à gérer soi-même l'hébergement, mais avec Docker c'est pas la mer à boire non plus.

Et si vous appréciez ce genre de découvertes, vous pouvez me soutenir sur le Patreon de Korben .

Voilà, si vous cherchez une alternative open source à Notion qui respecte votre vie privée, c'est par ici .

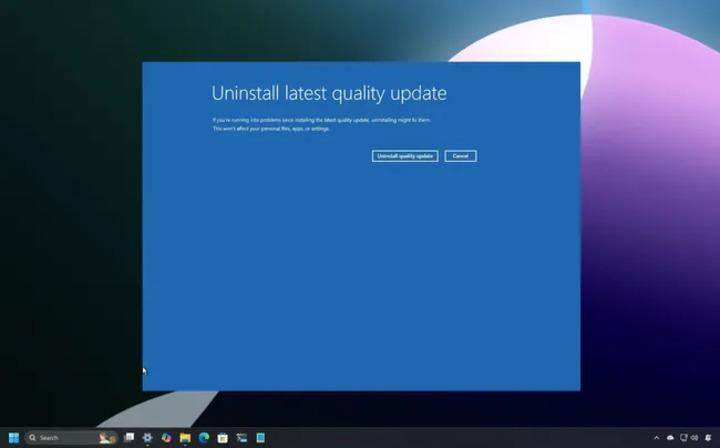

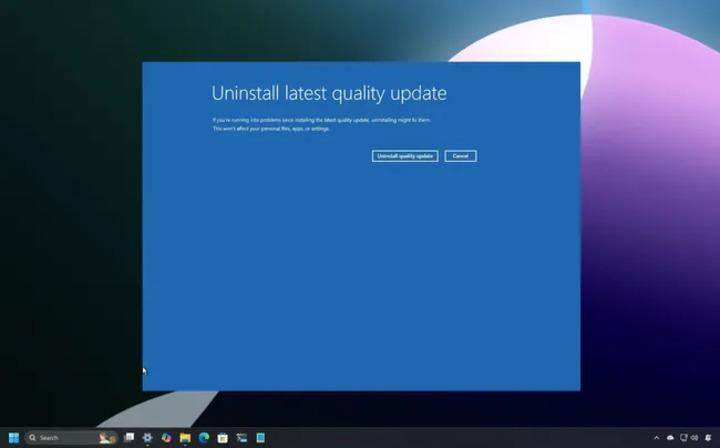

Lundi de la semaine passée, nous évoquions les déboires causés par le premier Patch Tuesday de 2026. Un bogue, parmi d’autres, bloquait l’arrêt ou la mise en veille prolongée de certaines machines... [Tout lire]

Lundi de la semaine passée, nous évoquions les déboires causés par le premier Patch Tuesday de 2026. Un bogue, parmi d’autres, bloquait l’arrêt ou la mise en veille prolongée de certaines machines... [Tout lire]  Lundi de la semaine passée, nous évoquions les déboires causés par le premier Patch Tuesday de 2026. Un bogue, parmi d’autres, empêchait l’arrêt ou la mise en veille prolongée de certaines machines... [Tout lire]

Lundi de la semaine passée, nous évoquions les déboires causés par le premier Patch Tuesday de 2026. Un bogue, parmi d’autres, empêchait l’arrêt ou la mise en veille prolongée de certaines machines... [Tout lire] Telnet, ça vous dit quelque chose ?

C'est ce vieux protocole réseau non chiffré que nos arrières-arrières-arrières-grands-parents utilisaient pour se connecter à des serveurs distants. C'est un truc que vous pensiez peut-être enterré depuis belle lurette... Hé bien figurez-vous qu'une faille critique vieille de 11 ANS vient d'être découverte dans le serveur telnetd de GNU InetUtils. Et le pire c'est que des hackers l'exploitent déjà activement.

ARGH !

La vulnérabilité en question, baptisée CVE-2026-24061 , permet de contourner complètement l'authentification et d'obtenir un accès root. Sans putain de mot de passe (!!!!).

Bon ok, faut quand même que le service telnetd soit actif et exposé, mais après c'est open bar les amis ! En gros, le serveur telnetd passe la variable d'environnement USER directement à la commande login sans la nettoyer. Du coup, un attaquant n'a qu'à définir USER sur -f root et utiliser **telnet -a** pour se retrouver connecté en root.

C'est moche.

Concrètement, ça touche toutes les versions de GNU InetUtils de la 1.9.3 jusqu'à la 2.7. Ça touche donc des distributions Linux, de vieux routeurs, des capteurs industriels...etc. Après, les machines exposées sur Internet avec Telnet actif c'est quand même assez rare, donc faut pas non plus paniquer.

Cependant, les attaquants n'ont pas attendu. La société GreyNoise a documenté des exploitations actives entre le 21 et le 22 janvier, soit très rapidement après la divulgation du 20 janvier. Ils ont ainsi observé 18 adresses IP différentes lancer une soixantaine de sessions Telnet, avec 83% des tentatives ciblant directement le compte root. Du travail de pros.

Heureusement, un correctif existe \o/ : GNU InetUtils 2.8 colmate la brèche mais combien de ces vieux équipements IoT ou industriels vont vraiment être mis à jour ? On connaît tous la chanson par cœur !

Mais bon, si vous avez des machines exposées avec telnetd actif, vous avez trois options : mettre à jour vers la version 2.8, désactiver complètement le service telnetd, ou bloquer le port TCP 23 au niveau du firewall. Perso, je vous conseille carrément de virer Telnet et de passer à SSH si c'est pas déjà fait. En 2026, y'a vraiment plus aucune excuse pour utiliser un protocole qui n'est pas chiffré.

Bref, encore une vieille faille qui traînait depuis 2015 et qui refait surface au pire moment.

Merci à Arfy pour l'info !

L'iPhone 18 Pro promet une rupture esthétique avec une Dynamic Island réduite de 35 % et une luminosité d'écran qui défie les capacités industrielles actuelles.

Cet article iPhone 18 Pro : Dynamic Island réduite et écran plus lumineux, la rupture se précise est apparu en premier sur Linformatique.org.

SentinelLABS, la division de recherche de SentinelOne, publie la première partie d’une étude consacrée à l’évaluation des modèles de langage (LLM) dans les opérations de cybersécurité. Le constat est sans appel : les benchmarks utilisés actuellement ne reflètent ni la réalité du travail des analystes de sécurité ni les compétences réellement mobilisées par les équipes […]

The post IA et cybersécurité : SentinelLABS alerte sur les limites des benchmarks LLM pour les équipes SOC first appeared on UnderNews.SentinelLABS, la division de recherche de SentinelOne, publie la première partie d’une étude consacrée à l’évaluation des modèles de langage (LLM) dans les opérations de cybersécurité. Le constat est sans appel : les benchmarks utilisés actuellement ne reflètent ni la réalité du travail des analystes de sécurité ni les compétences réellement mobilisées par les équipes […]

The post IA et cybersécurité : SentinelLABS alerte sur les limites des benchmarks LLM pour les équipes SOC first appeared on UnderNews.